Linux: 加密和安全

- TAGS: Linux

内容概述

- 安全机制

- 对称和非对称加密

- 散列算法

- PKI和CA

- openssl

- 证书管理

- ssh服务和dropbear

- 轻量级自动化运维工具

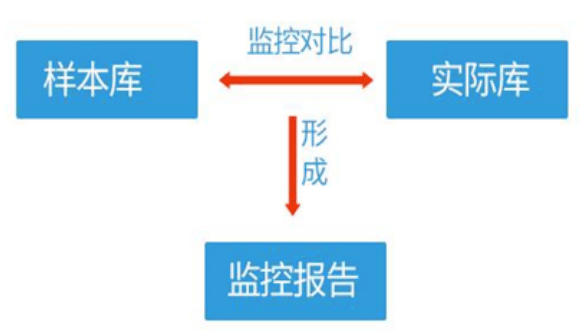

- 完整性验证aide

- 权限授权管理Sudo

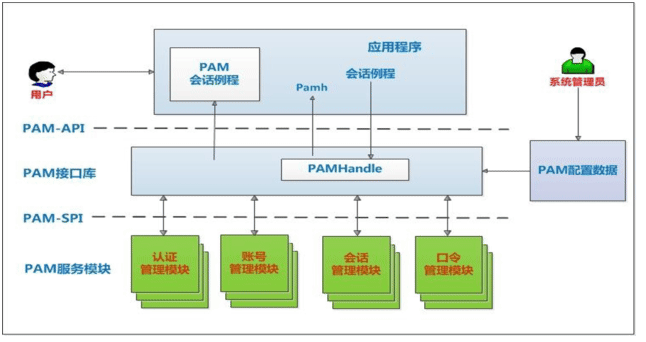

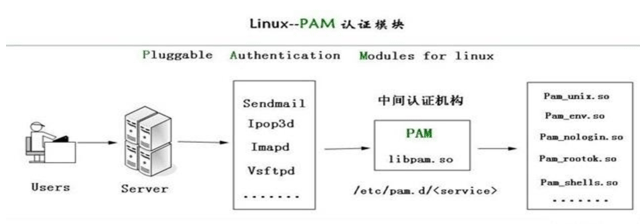

- PAM模块

- TCP Wrappers

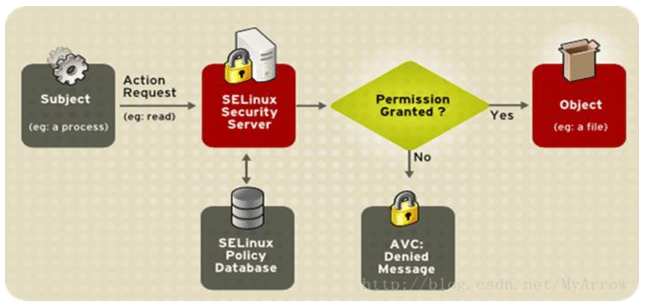

- SELinux安全加强

安全机制

墨菲定律

墨菲定律:一种心理学效应,是由爱德华·墨菲(Edward A. Murphy)提出的, 原话:如果有两种或两种以上的方式去做某件事情,而其中一种选择方式将导致灾难,则必定有人会做出这种选择

主要内容:

- 任何事都没有表面看起来那么简单

- 所有的事都会比你预计的时间长

- 会出错的事总会出错

- 如果你担心某种情况发生,那么它就更有可能发生

信息安全防护的目标

- 保密性 Confidentiality 确保通信信息不被任何无关的人看到;

- 完整性 Integrity 实现通信双方的报文不会产生信息丢失;数据完整性;系统完整性

- 可用性 Usability 通信任何一方产生的信息应当对授权实体可用;

- 可控制性 Controlability

- 不可否认性 Non-repudiation

安全防护环节

- 物理安全:各种设备/主机、机房环境

- 系统安全:主机或设备的操作系统

- 应用安全:各种网络服务、应用程序

- 网络安全:对网络访问的控制、防火墙规则

- 数据安全:信息的备份与恢复、加密解密

- 管理安全:各种保障性的规范、流程、方法

常见的安全攻击STRIDE

- Spoofing 假冒

- Tampering 篡改

- Repudiation 否认 如 ARP欺骗

- Information Disclosure 信息泄漏

- Denial of Service 拒绝服务

- Elevation of Privilege 提升权限

范例:邮件冒充

#邮件服务器 # exchange (微软) # Linux: postfix # telnet 127.0.0.1 25 Trying 127.0.0.1... Connected to 127.0.0.1. Escape character is '^]'. 220 centos7.localdomain ESMTP Postfix hello a.com #打招呼 502 5.5.2 Error: command not recognized mail from: [email protected] #发件人 250 2.1.0 Ok rcpt to: wang # 收件人 250 2.1.5 Ok data # 邮件内容 354 End data with <CR><LF>.<CR><LF> subject: I am mayun #标题 welcome to alibaba #内容 how are you . #点做为邮件结束 250 2.0.0 Ok: queued as 2E1E91C87F725 quit #断开连接 221 2.0.0 Bye Connection closed by foreign host. #另一端 su - wang mail >N 1 [email protected] "I am mayun" & 1 # 查看邮件编号

安全设计基本原则

- 使用成熟的安全系统

- 以小人之心度输入数据 如SQL注入

- 外部系统是不安全的

- 最小授权

- 减少外部接口

- 缺省使用安全模式

- 安全不是似是而非

- 从STRIDE思考

- 在入口处检查

- 从管理上保护好你的系统

常用安全技术

- 认证

- 授权

- 审计

- 安全通信

加密算法和协议

- 对称加密

- 非对称(公钥)加密

- 单向加密

- 认证协议

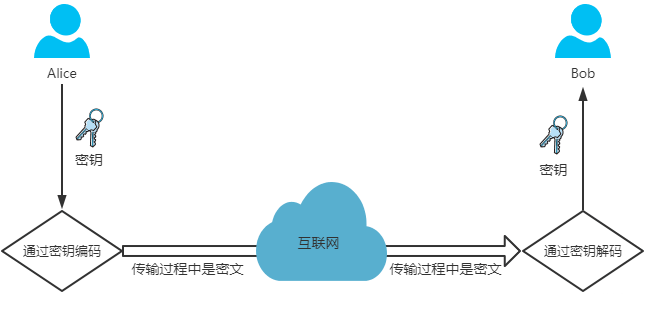

对称加密算法

对称加密:加密和解密使用同一个密钥

特性:

- 加密、解密使用同一个密钥,效率高

- 将原始数据分割成固定大小的块,逐个进行加密

缺陷:

- 密钥过多

- 密钥分发

- 数据来源无法确认

常见对称加密算法:

DES:Data Encryption Standard即数据加密标准,56bits

1976年被美国联邦政府的国家标准局确定为联邦资料处理标准(FIPS),随后在国际上广泛流传开来。

算法的入口参数有三个:Key、Data、Mode。

- Key为7个字节共56位,是DES算法的工作密钥;

- Data为8个字节64位,是要被加密或被解密的数据;

- Mode为DES的工作方式,有两种:加密或解密

- 3DES:Triple DES : DES的增强版,比DES多3个数量级

AES:Advanced Data Encryption Standard高级加密标准 (128, 192, 256bits)

3DES虽然现在是安全的,但随着计算机硬件的更新,总有一天要被攻破;AES 算法欲取待3DES算法,他支持128,192和256位密钥长度,有效的密钥长度可 达上千位。更重要的是,AES算法采用了更为高效的编写方法,对CPU的占用率 较少;目前广泛使用。

- 商业版:Blowfish,twofish,IDEA,RC6,CAST5等等…

非对称加密算法

非对称加密算法介绍

非对称加密:密钥是成对出现

- 公钥:public key,公开给所有人,主要给别人加密使用

- 私钥:secret key,private key自己留存,必须保证其私密性,用于自已加 密签名

- 特点:用公钥加密数据,只能使用与之配对的私钥解密;反之亦然

功能:

- 数据加密:适合加密较小数据,比如: 加密对称密钥

- 数字签名:主要在于让接收方确认发送方身份

缺点:

- 密钥长,算法复杂

- 加密解密效率低下

常见算法:

- RSA:由 RSA公司发明,是一个支持变长密钥的公共密钥算法,需要加密的文 件块的长度也是可变的,可实现加密和数字签名

- DSA(Digital Signature Algorithm):数字签名算法,是一种标准的 DSS(数字签名标准)

- ECC(Elliptic Curves Cryptography):椭圆曲线密码编码学,比RSA加密算 法使用更小的密钥,提供相当的或更高等级的安全

就算法本身的实现来讲,公钥加密技术比对称加密技术的速度慢上差不多3个数 量级,一个数量级就是10倍,所以3个数量级不是30倍,而是1000倍。因此,在 加密数据时是很少用到公钥去加密的

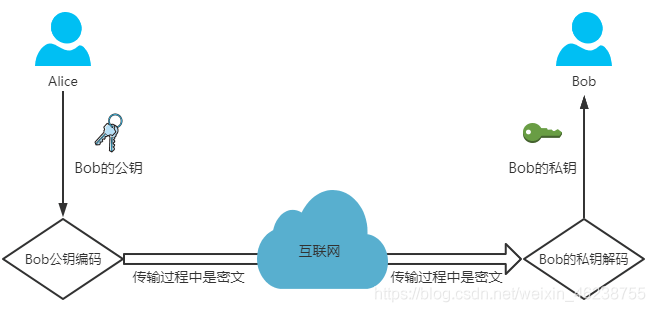

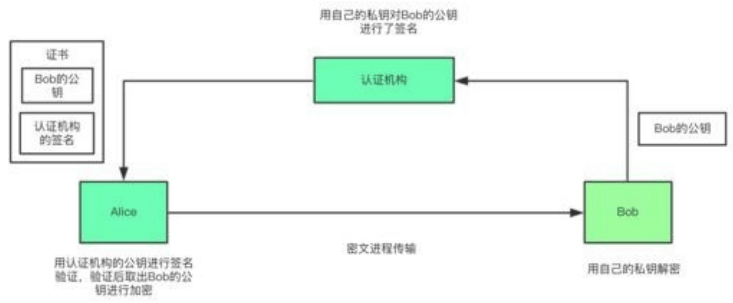

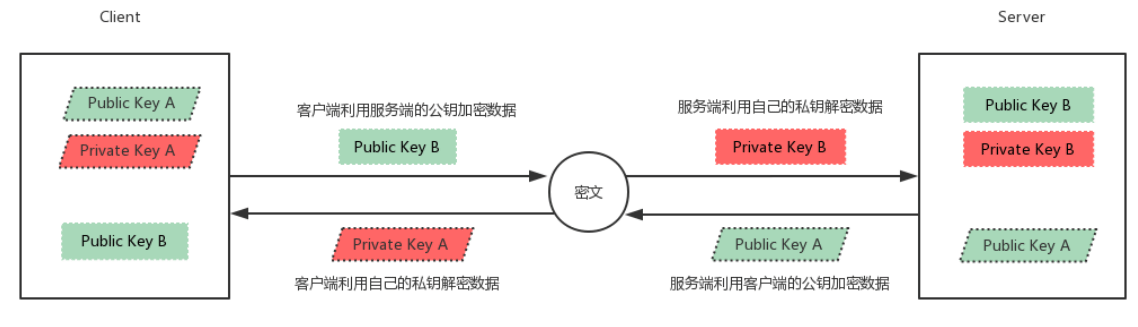

非对称加密实现加密

接收者

- 生成公钥/密钥对:P和S

- 公开公钥P,保密密钥S

发送者

- 使用接收者的公钥来加密消息M

- 将P(M)发送给接收者

接收者

- 使用密钥S来解密:M=S(P(M))

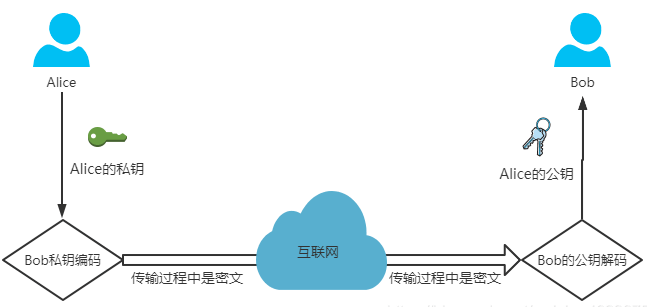

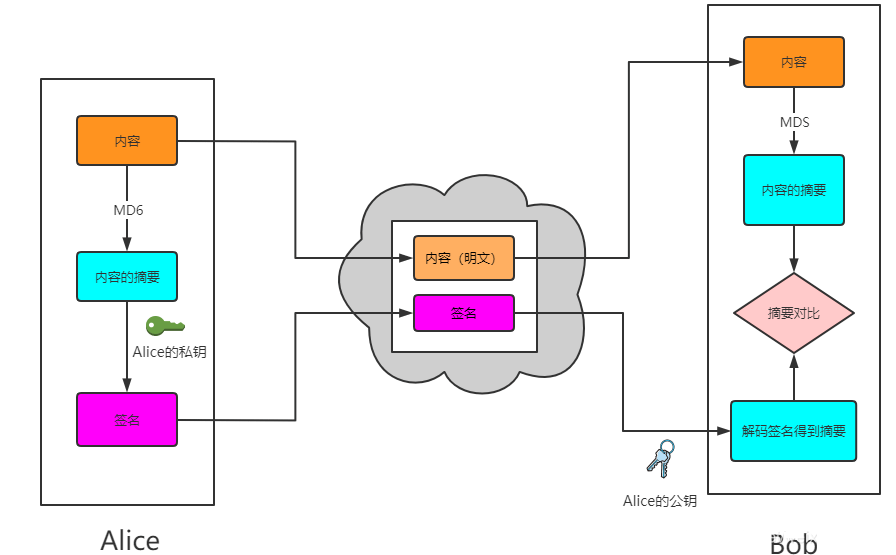

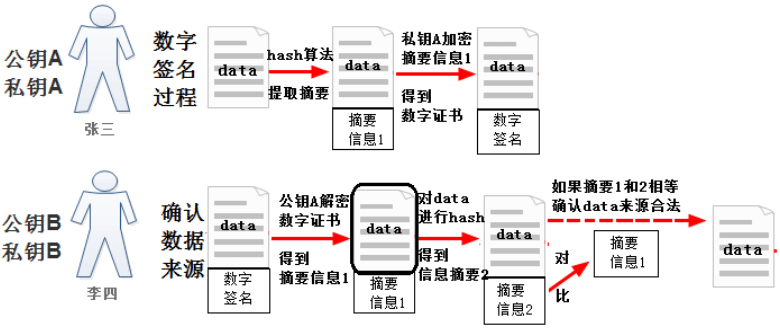

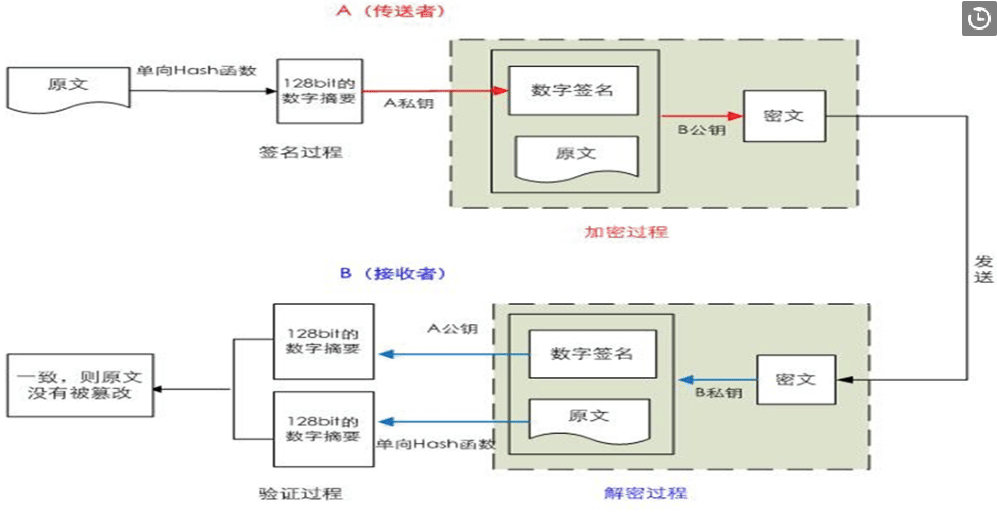

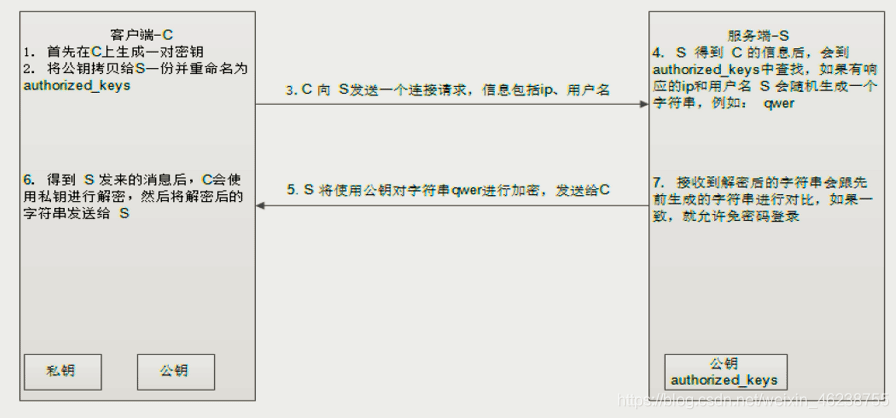

非对称加密实现数字签名

发送者

- 生成公钥/密钥对:P和S

- 公开公钥P,保密密钥S

- 使用密钥S来加密消息M

- 发送给接收者S(M)

接收者

- 使用发送者的公钥来解密M=P(S(M))

RSA和DSA (了解)

RSA:公钥加密算法是1977年由Ron Rivest、Adi Shamirh和LenAdleman在(美国 麻省理工学院)开发的,RSA取名来自开发他们三者的名字,后成立RSA数据安全 有限公司。RSA是目前最有影响力的公钥加密算法,它能够抵抗到目前为止已知 的所有密码攻击,已被ISO推荐为公钥数据加密标准。RSA算法基于一个十分简单 的数论事实:将两个大素数相乘十分容易,但那时想要对其乘积进行因式分解却 极其困难,因此可以将乘积公开作为加密密钥

DSA (Digital Signature Algorithm):1991年7月26日提交,并归属于David W. Kravitz前NSA员工,DSA是Schnorr和ElGamal签名算法的变种,被美国NIST作为 SS(DigitalSignature Standard),DSA是基于整数有限域离散对数难题的,其安 全性与RSA相比差不多。DSA只是一种算法,和RSA不同之处在于它不能用作加密 和解密,也不能进行密钥交换,只用于签名,它比RSA要快很多

使用gpg实现对称和非对称加密

主目录与配置文件

GnuPG 套件将密钥环和私钥存储在 GnuPG 主目录,并从中读取配置。默认路径

为 ~/.gnupg 。有两种方法可以改变主目录的路径:

- 设置 $GNUPGHOME 环境变量。

- 使用

--homedir参数,如$ gpg --homedir /path/to/dir。

GnuPG 的所有行为都可以通过命令行参数进行配置。对于您希望成为默认参数的 参数,可以将它们添加到相应的配置文件中:

- gpg 检查

gnupg_home/gpg.conf(用户)和/etc/gnupg/gpg.conf(全 局)。由于 gpg 是 GnuPG 的主要入口点,因此大部分感兴趣的配置都在这里。 请参阅 GPG 选项 获取可能的选项。 - dirmngr 会检查

gnupg_home/dirmngr.conf和/etc/gnupg/dirmngr.conf两个配置文件。dirmngr是由 gpg 内部调用的程 序,用于访问 PGP 密钥服务器。请参阅Dirmngr 选项以了解可能的选项。

实现公钥加密

目标:在hostB主机上用A的公钥加密,在hostA主机上解密 B —> A

创建密钥对

gpg --gen-key # gpg --full-gen-key # 是 --gen-key 的扩展用法

范例:在hostA主机上生成公钥/私钥对

[root@node01 ~]$ gpg --gen-key Your selection?1<Enter> ##默认即可 What keysize do you want? (2048) 1024<Enter> ##密钥长度,有时可能因为随机数不够导致卡在那里,这时候你就yum 安装几个包组,马上就够了 Key is valid for? (0) 1y<Enter> ##有效期 Is this correct? (y/N) y<Enter> ##确认 Real name: Client<Enter> ##密钥名称,5个字符以上 Email address:[email protected]<Enter> ##邮件,非发起必填 Comment: GPG-KEY<Enter> ##备注 You selected this USER-ID: "Jasper Hsu <[email protected]>" Change (N)ame, (C)omment, (E)mail or (O)kay/(Q)uit? O<ENTER> # 确认 Enter passphrase OK <Enter> ##使用空密码,也可以输入 <Take this one anyway> <Enter> <Take this one anyway> <Enter> # 随意移动鼠标,敲击键盘,收集足够的随机字符,产生密钥。

参考:https://docs.gitcode.com/docs/help/home/user_center/security_management/gpg/

查看密钥

查看公钥

gpg --list-keys

查看私钥

gpg --list-secret-keys

范例: 在hostA主机上

# 查看公钥 # gpg --list-keys /root/.gnupg/pubring.gpg ------------------------ pub 1024R/01CD064A 2024-02-25 [expires: 2025-02-24] uid Client (GPG-KEY) <[email protected]> sub 1024R/2C1E092D 2024-02-25 [expires: 2025-02-24] # 查看私钥 # gpg --list-secret-keys /root/.gnupg/secring.gpg ------------------------ sec 1024R/01CD064A 2024-02-25 [expires: 2025-02-24] uid Client (GPG-KEY) <[email protected]> ssb 1024R/2C1E092D 2024-02-25

导出公钥

GPG 的主要用途是通过公钥加密信息以确保其私密性。你可以分发自己的公钥,而其他人通过该公钥加密发给你的信息。而你的私钥必须始终保密,否则将会威胁信息的私密性。

所以其他人需要有你的公钥才能给你发加密信息。

以下命令可生成公钥的 ASCII 版本(–armor 参数)(例如用于以电子邮件发布):

gpg --export --armor --output public-key.asc user-id # --armorg -a: 生成公钥的 ASCII 版本。默认设置是创建二进制 OpenPGP 格式。 # --output -o: 将输出写入文件。若要写入 stdout,请使用 - 作为文件名。 # --export: 从所有密钥环中导出所有密钥,或者如果至少给定一个名称,则导出给定名称的密钥。导出的密钥将写入 STDOUT 或带有选项 --output 的文件中。与一起使用 --armor 以邮寄这些密钥。

提示:

使用 --no-emit-version 可以避免打印版本号,通过配置文件也可以进行此设置。 可以省略 user-id 以导出密钥环内所有的公钥。这可以用来分享多个身份,或是将其导入到另一个程序,比如 Thunderbird。

输入输出选项: https://www.gnupg.org/documentation/manuals/gnupg/GPG-Input-and-Output.html

范例:在hostA主机上导出公钥到client.pubkey

# gpg --export -a -o client.pubkey 'Client' # 查看用户 id 为 Client 公钥内容 # gpg --export -a 'Client' -----BEGIN PGP PUBLIC KEY BLOCK----- Version: GnuPG v2.0.22 (GNU/Linux) mI0EYD51TwEEAOL/dBA7bAtBfFraTM9rW7QfcyICSEGOtCfJjjEzNHyNGNsAlZXe aCurLXaYJHne1wSvyOc4Tv9eXqp+FbCM2Itow1gKWiVxAhp/36Dcf2c0KvCCipQD +eq9DBx77+/KE0KO+eXXQvoDuaE8zl0MfFJVtNS25aSlQeFwU6T5fhRxABEBAAG0 EkNsaWVudCAoIkdQRy1LRVkiKYi5BBMBAgAjBQJgPnVPAhsDBwsJCAcDAgEGFQgC CQoLBBYCAwECHgECF4AACgkQ9y3a/SwV2bHEhAQA2aa3P+DHy3i/fcz2sDi25uYS WWjlDyY2Sis1E1r9yl7mihMjP5WbbQ+o/9wn2nqk3EKnot8tSkp9rE+1pk1Uth1i MBiuEL2OZep3W6Ee9Hi0rIUu6MhAwHAT2y0bp33FajG4amn8kKSxUZ5UBaLdekBU gutPdWQsTZemWi3ITn24jQRgPnVPAQQA6Ny/BkcQ6rWOKf1k5uOfEjLKi88SFVsy 9DvKUoN1bzACTQUWAtjOv3ncJYbxNmCDzzte6727nmIMfxEjDHQhGz1bCqlcq6pm hwfTSgl1CL9nxtPLV1XdsqmE++gorsA1XkqnLvylfSlnwrVVTjhHNsE3HJiiDC3j 9wDI7d4c7e8AEQEAAYifBBgBAgAJBQJgPnVPAhsMAAoJEPct2v0sFdmxKUMEANcN Wv6cCxj9EaECiwNVUEGtAJH6wh+ibpbFBXhp/n6Tt0dpOcsuce829ixsoYlQ/lmK 0zyitTrImkWz3NQlvE+GSVg2zGuOuOK4hHZB+EURBGWnG31Z36nxVfcV//D3EU9g CaoG9JIa4PljqFxwg5EGU973uKOzpaJF/sqLim5Y =Q1fR -----END PGP PUBLIC KEY BLOCK-----

导入公共密钥

要给其他人发送加密信息,或者验证他们的签名,就需要他们的公钥。通过文件 public.key 导入公钥到密钥环

gpg --import public.key.asc

范例: 在hostB主机上导入公钥

# 从hostA主机上复制公钥文件到需加密的B主机上 scp client.pubkey hostB: # 在需加密数据的hostB主机上生成公钥/私钥对 gpg --list-keys gpg --gen-key # 在hostB主机上导入公钥 gpg --import client.pubkey gpg --list-keys

范例: 文件加密与解密

# 用从hostA主机导入的公钥,加密hostB主机的文件file,生成file.gpg gpg -e -r client file # 以client的身份加密文件 file file.gpg # 复制加密文件到hostA主机 scp fstab.gpg hostA: #在hostA主机解密文件 gpg -d file.gpg gpg -o file -d file.gpg

删除公钥和私钥

gpg --delete-secret-keys wclient # 删除私钥 gpg --delete-keys client # 删除公钥

使用公钥服务器

发布公钥

你可以将你的公钥注册到一个公共的密钥服务器,这样其他人不用联系你就能获取到你的公钥:

gpg --send-keys key-id # 警告: 一旦一个公钥被发送到密钥服务器,它就无法从服务器上删除

搜索和接收公钥

要查询公钥的详细信息而不是导入,执行:

gpg --search-keys user-id

要导入一个公钥:

gpg --receive-keys key-id

要使用密钥服务器中的最新版本刷新/更新钥匙串:

gpg --refresh-keys

公钥服务器 常见的公钥服务器:

- Ubuntu Keyserver:联盟式(federated)、没有验证、公钥不可删除。

- Mailvelope Keyserver:中心式、验证电邮 ID、公钥可删除。

- keys.openpgp.org:中心式、验证电邮 ID、公钥可删除、没有第三方签名(即不支持信任网络)

备选公钥服务器可以在#配置文件中的 keyserver 选项中注明,例如:

~/.gnupg/dirmngr.conf keyserver hkp://keyserver.ubuntu.com

当常规服务器无法正常工作时,临时使用另一台服务器很方便。例如,可以通过以下方法实现:

gpg --keyserver hkps://keys.openpgp.org/ --search-keys user-id

实现加密与解密

非对称加解密

在加密(参数 --encrypt 或 -e )一个文件或一条信息给另外一个人(参

数 --recipient 或 -r )之前,你需要先导入他的公钥。

要加密一个名为 doc 的文件:

gpg --recipient user-id --encrypt doc

要解密(参数 --decrypt 或 -d )一个用你的公钥加密的、名为 doc.gpg 的文件:

gpg --output doc --decrypt doc.gpg

对称加密与解密

对称加密不需要生成密钥对,可用来简单地给文件加上密码。使用 -c/--symmetric 参数来进行对称加密:

gpg -c file # 输入口令密码,生成file.gpg的密码

在另一台主机上解密file,并将解密的文档输出到同一目录下的 file.gpg 文件中:

gpg -o file -d file.gpg

我鼓励你学习如何对电子邮件通信使用加密,并将其建立为受信任联系人的默认 方法。你无需成为技术向导即可实现它。开始阅读自由软件基金会关于电子邮件 自卫的优秀指南。

参考:

- Archlinux wiki GPG: https://wiki.archlinuxcn.org/wiki/GnuPG

- GnuPG HOWTO (中文版) http://www.gnupg.org/howtos/zh/

- GPG(pgp)加解密中文完整教程 http://www.alexgao.com/2009/01/24/gpg

单向哈希算法

哈希算法:也称为散列算法,将任意数据缩小成固定大小的“指纹”,称为digest,即摘要

特性:

- 任意长度输入,固定长度输出

- 若修改数据,指纹也会改变,且有雪崩效应,数据的一点微小改变,生成的指纹值变化非常大。

- 无法从指纹中重新生成数据,即不要逆,具有单向性

功能:数据完整性

常见算法 md5: 128bits、sha1: 160bits、sha224 、sha256、sha384、sha512

常用工具

- md5sum | sha1sum [ –check ] file

- openssl、gpg

- rpm -V

数字签名

RPM 文件完整性

rpm --verify package_name (or -V) rpm --import /etc/pki/rpm-gpg/RPM-GPG-KEY-redhat* rpm --checksig pakage_file_name (or-K)

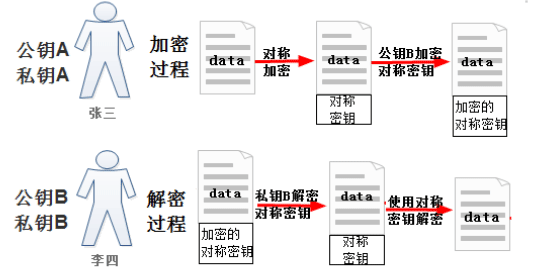

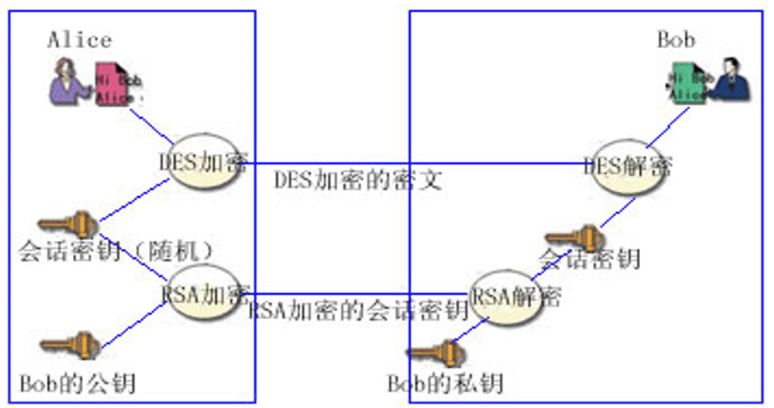

综合应用多种加密算法

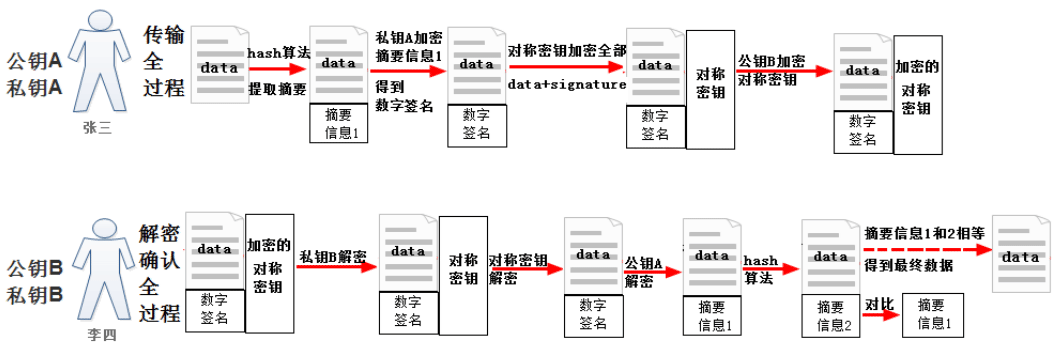

实现数据加密

实现数据加密,无法验证数据完整性和来源

实现数字签名

不加密数据,可以保证数据来源的可靠性、数据的完整性和一致性

综合加密和签名

即实现数据加密,又可以保证数据来源的可靠性、数据的完整性和一致性

方法1:Pb{Sa[hash(data)]+data} 成本高,一般不用

方法2:对称key{Sa[hash(data)]+data}+Pb(对称key)

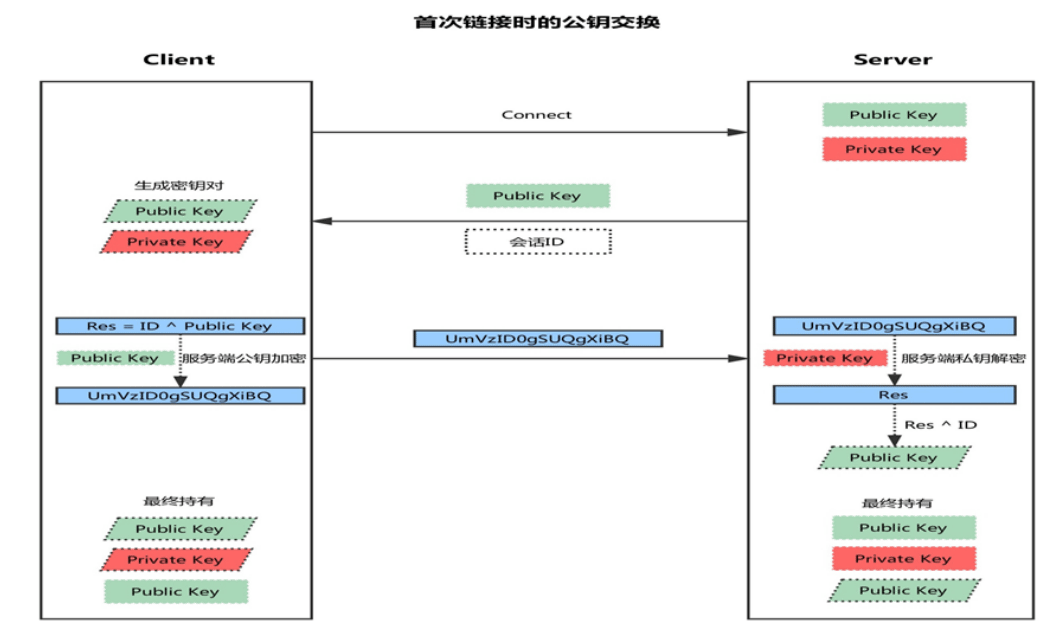

密码交换

密钥交换:IKE( Internet Key Exchange )

- 公钥加密:用目标的公钥加密对称密钥

DH (Deffie-Hellman):生成对称(会话)密钥,由惠特菲尔德·迪菲(Bailey Whitfield Diffie)和马丁·赫尔曼(Martin Edward Hellman)在1976年发表

参看:https://en.wikipedia.org/wiki/Diffie%E2%80%93Hellman_key_exchange

DH 实现过程:

A: g,p 协商生成公开的整数g, 大素数p B: g,p A:生成隐私数据:a (a<p),计算得出 g^a%p,发送给B B:生成隐私数据:b,(b<p),计算得出 g^b%p,发送给A A:计算得出 [(g^b%p)^a] %p = g^ab%p,生成为密钥 B:计算得出 [(g^a%p)^b] %p = g^ab%p,生成为密钥

范例:

g=23 p=5 A: a=6 23^6%5=4 2^6%5=4 B: b=15 23^15%5=2 4^15%5 [root@centos8 ~]#echo 23^15%5|bc 2 [root@centos8 ~]#echo 23^6%5|bc 4 [root@centos8 ~]#echo 2^6%5|bc 4 [root@centos8 ~]#echo 4^15%5|bc 4

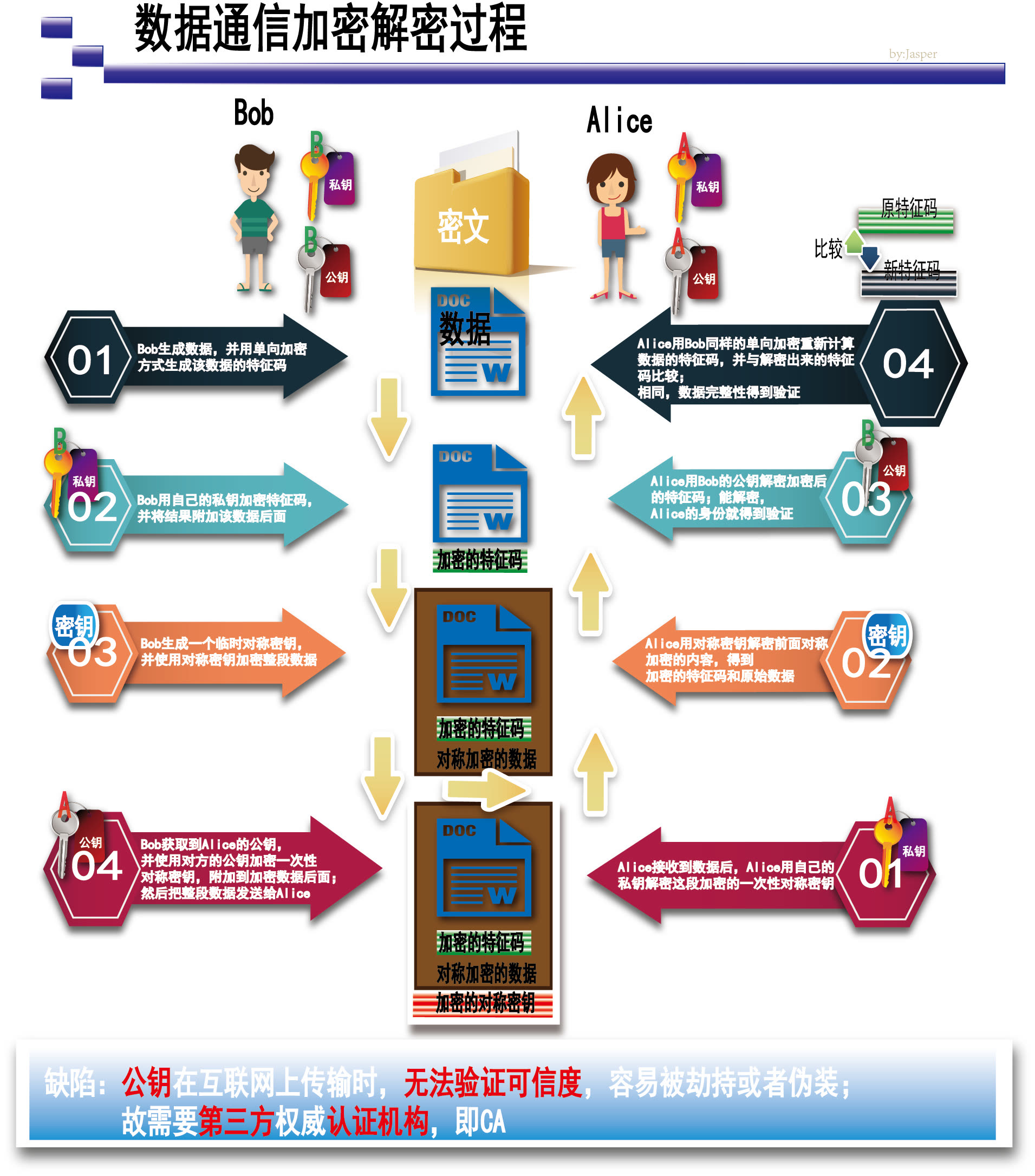

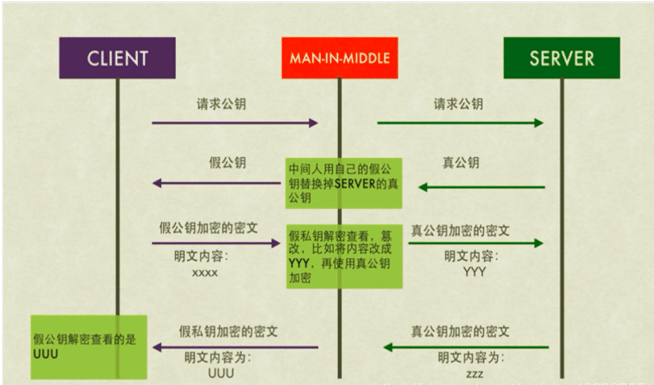

CA和证书

中间人攻击

Man-in-the-middle,简称为 MITM,中间人

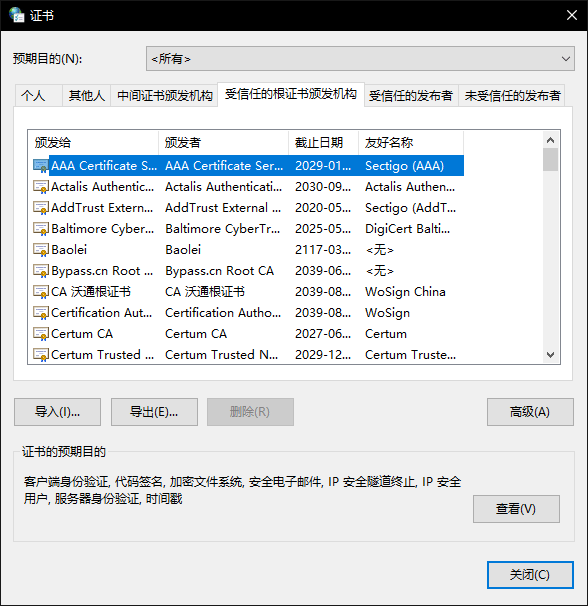

CA和证书

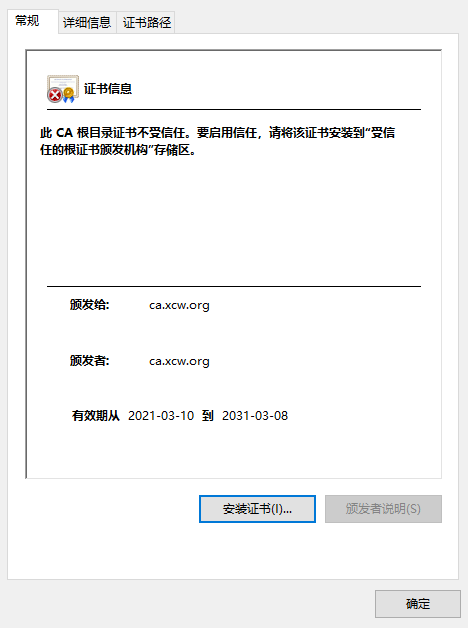

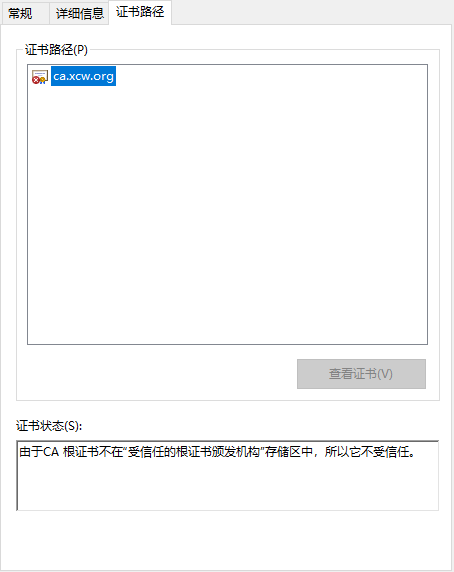

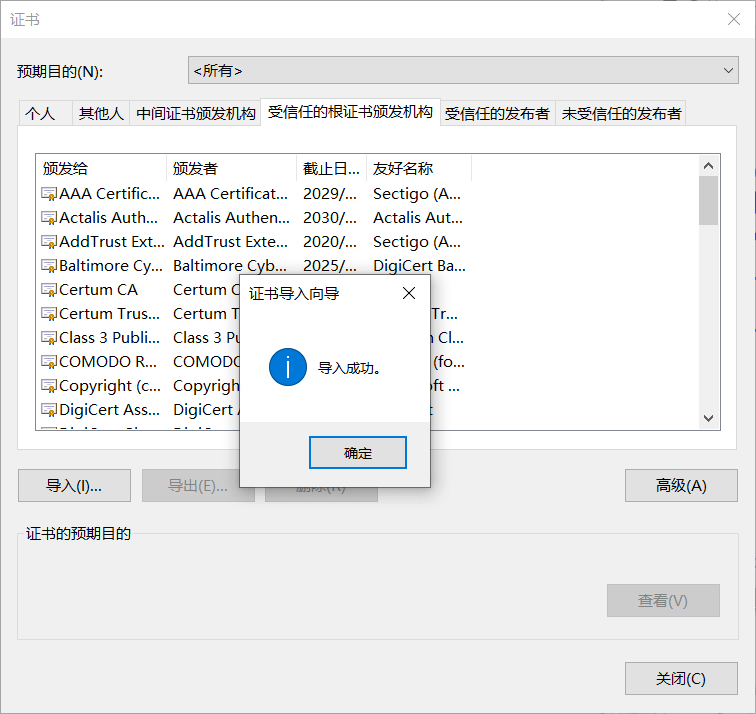

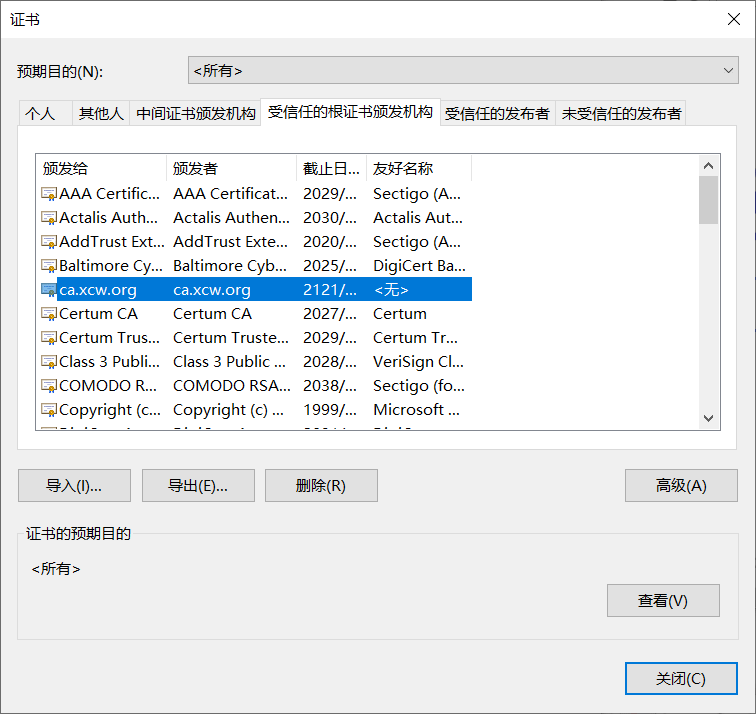

电脑上默认安装了很多要根ca的证书

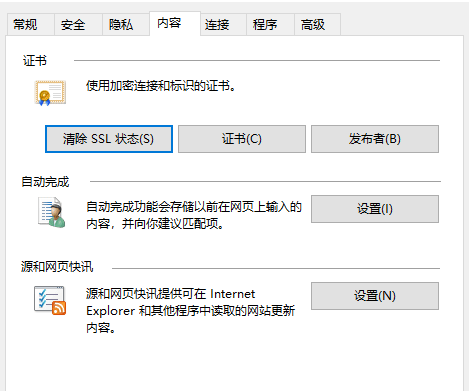

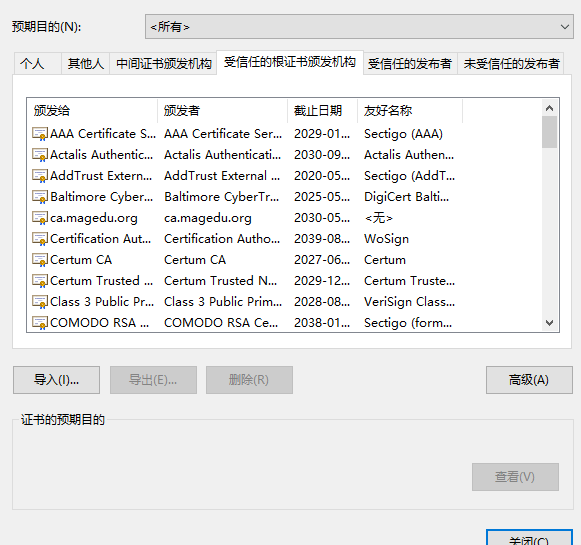

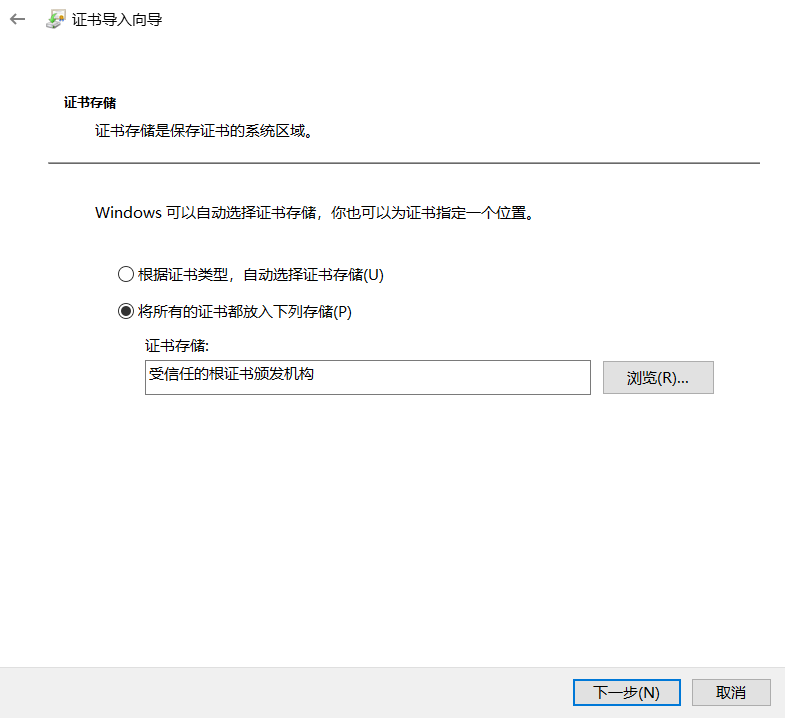

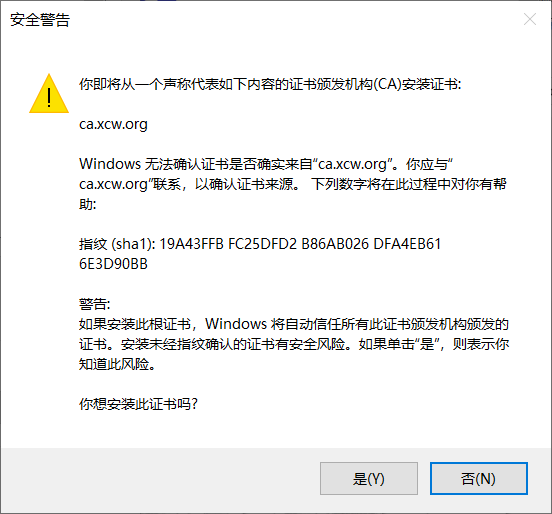

- 控制面板–internet选项–内容–证书,可以看到根CA,中间证书机构(子CA)

PKI:Public Key Infrastructure 公共密钥加密体系

签证机构:CA(Certificate Authority)

用户在注册机构注册证书,CA就会签发用户的公钥认证,并且和申请者的信息绑定在一起并且签名后,以证书形式发给申请者,然后在本地的证书存取库备份。(可以理解成现实社会的公安部)

注册机构:RA

一般用户都是在这里注册证书(可以理解成现实社会的派出所)

证书吊销列表:CRL

如果用户私钥丢失,必须要申请吊销证书,否则可能会被别人冒名顶替。

证书存取库:CB,公共存储证书位置

所有发出的证书都会在这里存一份,如果丢失证书可以在这里得到,如果丢失私钥那么只能申请证书撤销

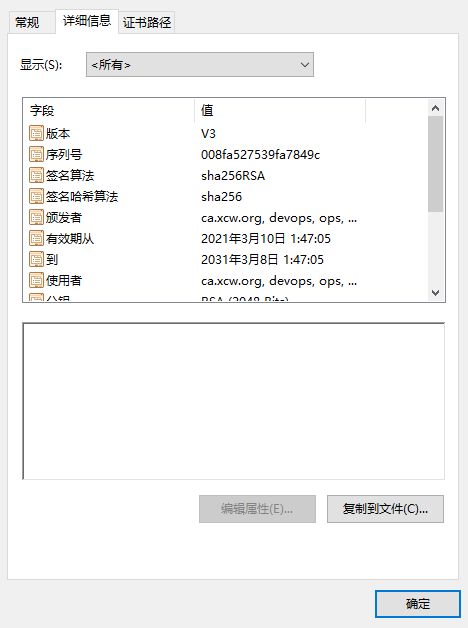

X.509:定义了证书的结构以及认证协议标准

- 版本号:标识证书的版本

- 序列号:标识证书的唯一证书,类似于身份证

- 签名算法ID:证书的算法标识

- 颁发者:证书颁发这的可识别名

- 有效期限:证书有效的时间段

- 主体名称:证书拥有着的可识别名

- 主体公钥:关键部分

- 发行者的唯一标识:证书颁发者的唯一标识符

- 主体的唯一标识:证书拥有者的唯一标识符

- 扩展信息

- 发行者的签名:证书颁发者对证书的签名,上述整个内容做单向加密,得到的 特征码用自己私钥加密,并附加到后面,用来生产发行者的签名;

证书类型:

- 证书授权机构的证书

- 服务器证书

- 用户证书

获取证书两种方法:

- 自签名的证书: 自已签发自己的公钥

- 使用证书授权机构:

- 生成证书请求(csr)

- 将证书请求csr发送给CA

- CA签名颁发证书

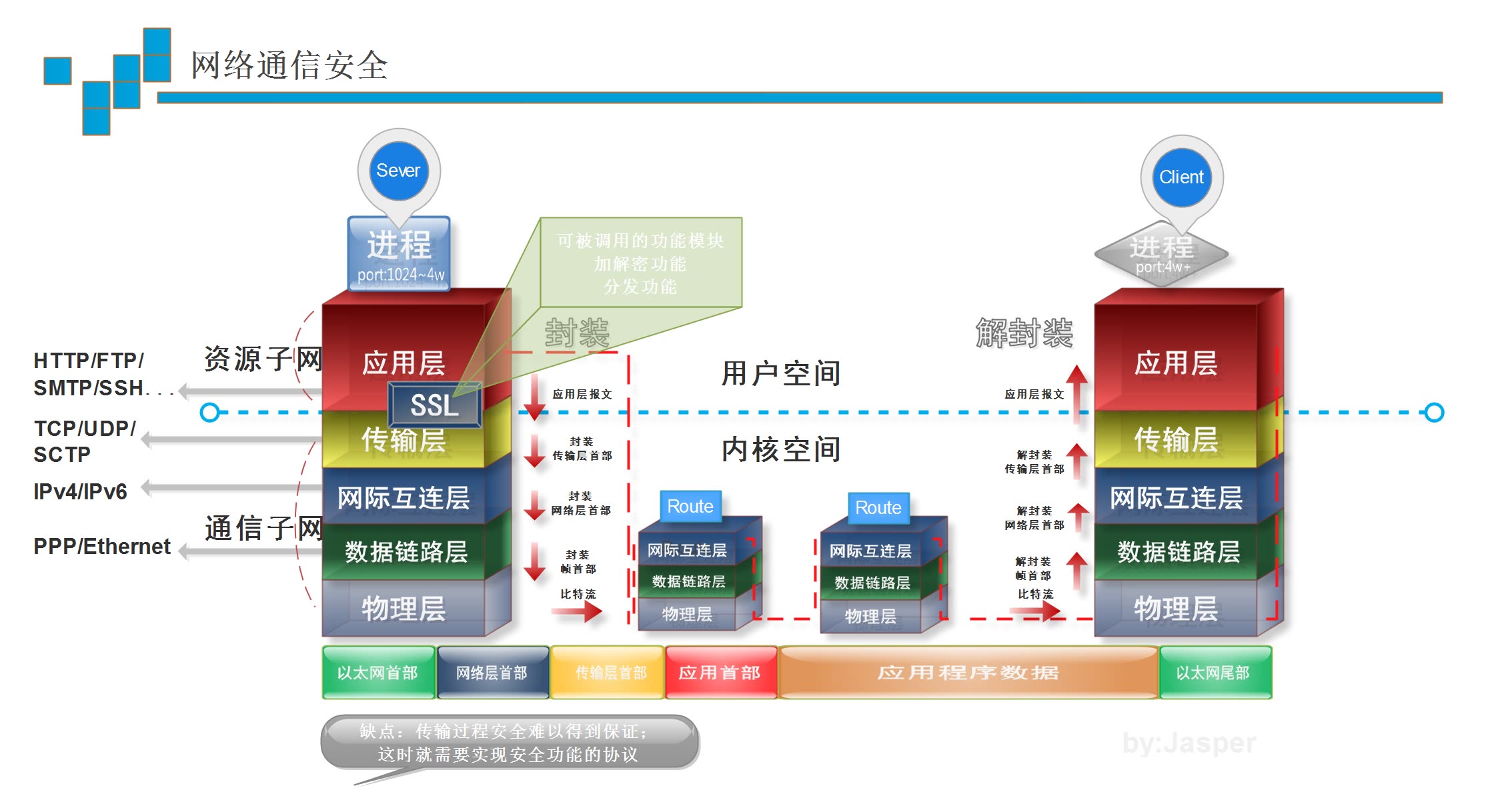

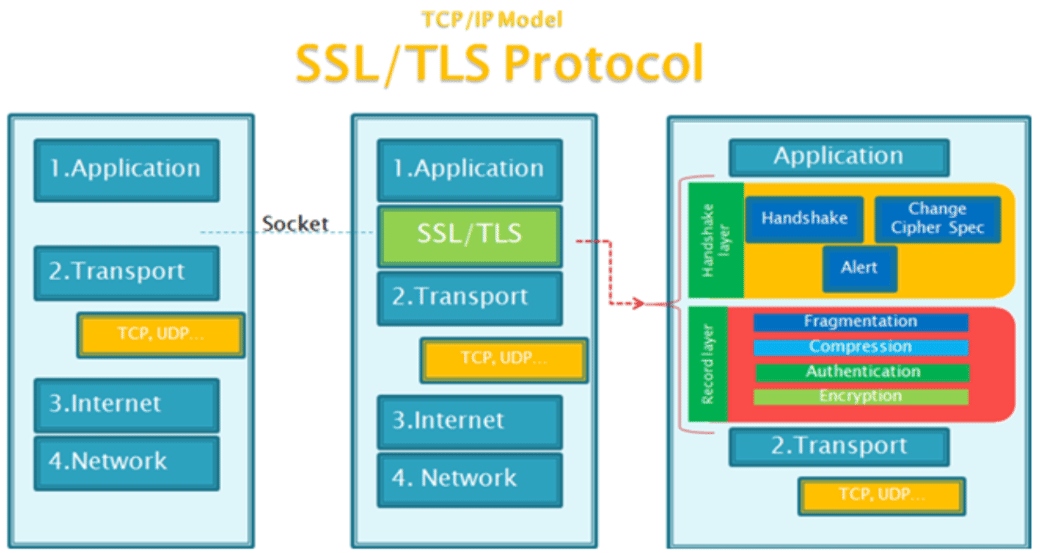

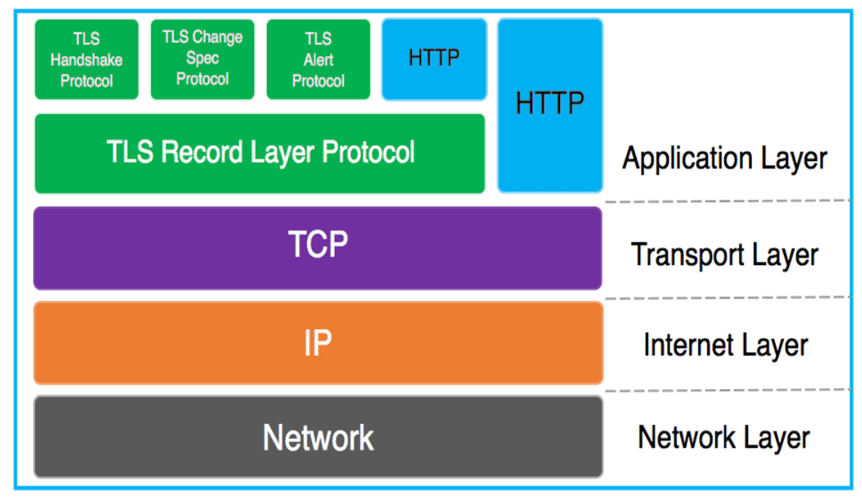

安全协议 SSL/TLS

TLS 介绍

SSL:Secure Socket Layer,TLS: Transport Layer Security

- 1994年,NetScape公司设计了SSL协议(Secure Sockets Layer)的1.0版,但 是未发布。用以保障在Internet上数据传输之安全,利用数据加密技术,可确 保数据在网络上之传输过程中不会被截取及窃听。

- 1995:SSL 2.0 Netscape 开发

- 1996:SSL 3.0

- 1999:TLS 1.0

- 2006:TLS 1.1 IETF(Internet工程任务组) RFC 4346,从2020年3月起,停止 支持TLS 1.1及TLS 1.0版本安全协议,谷歌(Chrome)、Mozilla(Firefox)、 微软(IE和Edge)、苹果(Safari) 都会发布新版浏览器执行这个策略

- 2008:TLS 1.2 当前主要使用

- 2018:TLS 1.3

功能:

- 机密性

- 认证

- 完整性

- 重放保护

SSL/TLS组成

- Handshake协议:包括协商安全参数和密码套件、服务器身份认证(客户端身份认证可选)、密钥交换

- ChangeCipherSpec 协议:一条消息表明握手协议已经完成

- Alert协议:对握手协议中一些异常的错误提醒,分为fatal和warning两个级 别,fatal类型错误会直接中断SSL链接,而warning级别的错误SSL链接仍可继 续,只是会给出错误警告

- Record 协议:包括对消息的分段、压缩、消息认证和完整性保护、加密等

TLS实现过程

实现分为握手阶段和应用阶段

- 握手阶段(协商阶段):客户端和服务器端认证对方身份(依赖于PKI体系,利用 数字证书进行身份认证),并协商通信中使用的安全参数、密码套件以及主密 钥。后续通信使用的所有密钥都是通过 MasterSecret 生成

- 应用阶段:在握手阶段完成后进入,在应用阶段通信双方使用握手阶段协商好 的密钥进行安全通信

目前密钥交换 + 签名有三种主流选择:

- RSA 密钥交换、RSA 数字签名

- ECDHE 密钥交换、RSA 数字签名

- ECDHE 密钥交换、ECDSA 数字签名

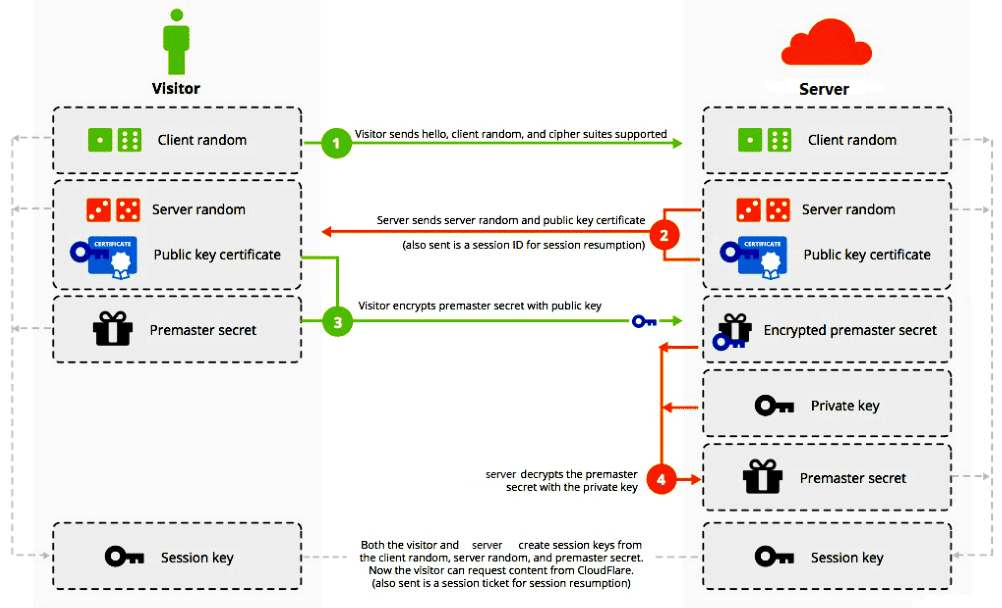

实现方式1 (了解)

RSA 密钥交换、RSA 数字签名

- Visitor给出协议版本号、一个客户端随机数(Client random),以及客户 端支持的加密方法

- Server确认双方使用的加密方法,以及一个服务器生成的随机数(Server random)

- Server发送数字证书给Visitor

- Visitor确认数字证书有效(查看证书状态且查询证书吊销列表),并使用信 任的CA的公钥解密数字证书获得Server的公钥,然后生成一个新的46字节随 机数(称为预备主密钥Pre-master secret),并使用Server的公钥加密预备 主密钥发给Server

- Server使用自己的私钥,解密Visitor发来的预备主密钥

- Visitor和Server双方都具有了(客户端随机数+服务端随机数+预备主密钥), 它们两者都根据约定的加密方法,使用这三个随机数生成对称密钥–主 密钥(也称为对话密钥session key),用来加密后续的对话过程

- 在双方验证完 session key 的有效性之后,SSL握手机制就算结束了。之后 所有的数据只需要使用“对话密钥”(此密钥并不是的session key,而是由 其通过计算得到)加密即可,不再需要多余的加密机制

注意:

- 在SSL握手机制中,需要三个随机数(客户端随机数+服务端随机数+预备主密钥)

- 至始至终客户端和服务端只有一次非对称加密动作-–—客户端使用证书中 获得的服务端公钥加密预备主密钥。

- 上述SSL握手机制的前提单向验证,无需验证客户端,如果需要验证客户端则 可能需要客户端的证书或客户端提供签名等。

- Server和Visitor通信,Server把数字证书发给Visitor,最关键的一点是 Visitor要保证证书的有效性,通过查看证书状态并去CA的吊销列表查看 Server的证书是否被吊销。只有Server的证书可用了,才保证了第一环节的 安全性

- RSA 密钥交换有一个很大的问题:没有前向安全性Forward Secrecy。这意味 着攻击者可以把监听到的加密流量先存起来,后续一旦拿到了私钥,之前所 有流量都可以成功解密

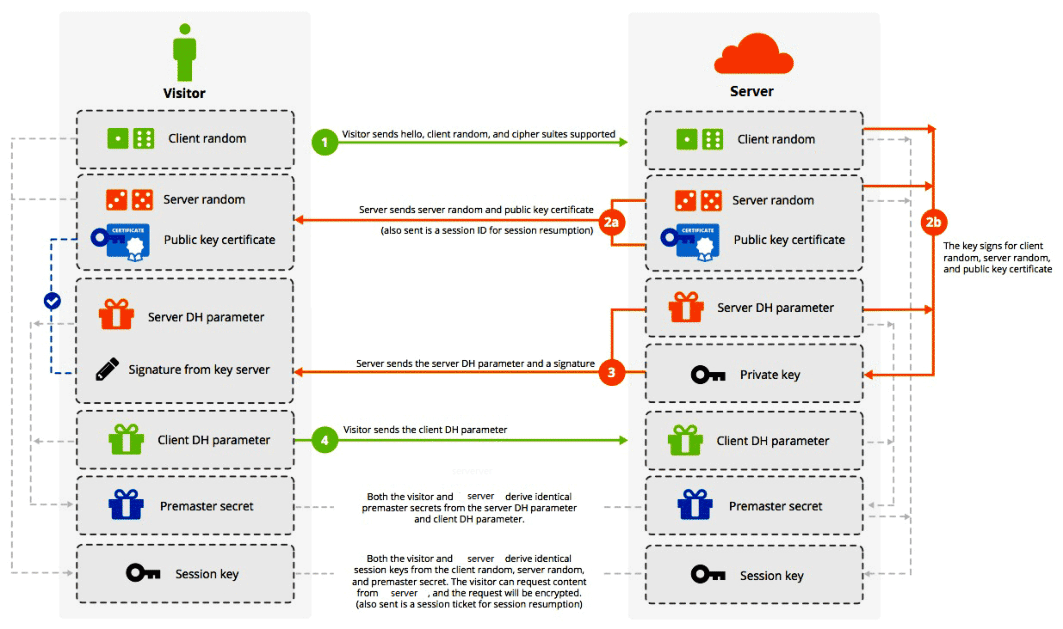

实现方式2

目前大部分 HTTPS 流量用的都是 ECDHE 密钥交换。ECDHE是使用椭圆曲线(ECC) 的 DH(DiffieHellman)算法

前图中的 Server DH Parameter是用证书私钥签名的,客户端使用证书公钥就可 以验证服务端合法性。相比 RSA密钥交换,DH 由传递 Premaster Scret 变成了 传递 DH算法所需的Parameter,然后双方各自算出 Premaster Secret

对于这种情况,由于 Premaster Secret 无需交换,中间人就算有私钥也无法获 得Premaster Secret 和Master Secret。当然,使用 ECDHE后,虽然中间人拿到 私钥也无法解密之前的流量,但可以实施MITM攻击来解密之后的流量,所以私钥 还是要保管好。

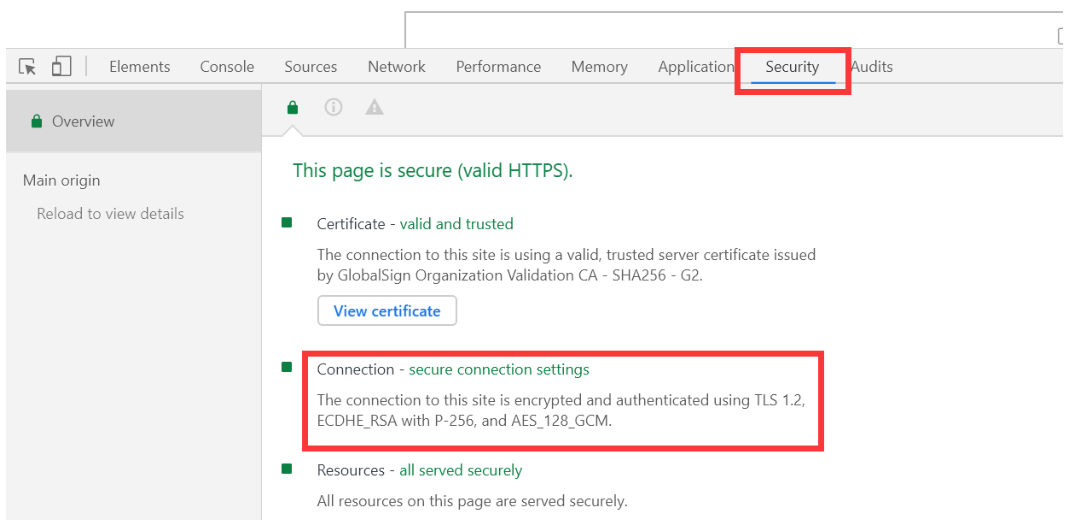

相比 RSA 既可以用于密钥交换,又可以用于数字签名;ECC 这边就分得比较清 楚了:ECDHE 用于密钥交换,ECDSA 用于数字签名

浏览器f12–安全选项可看到密钥交换 + 签名的方式

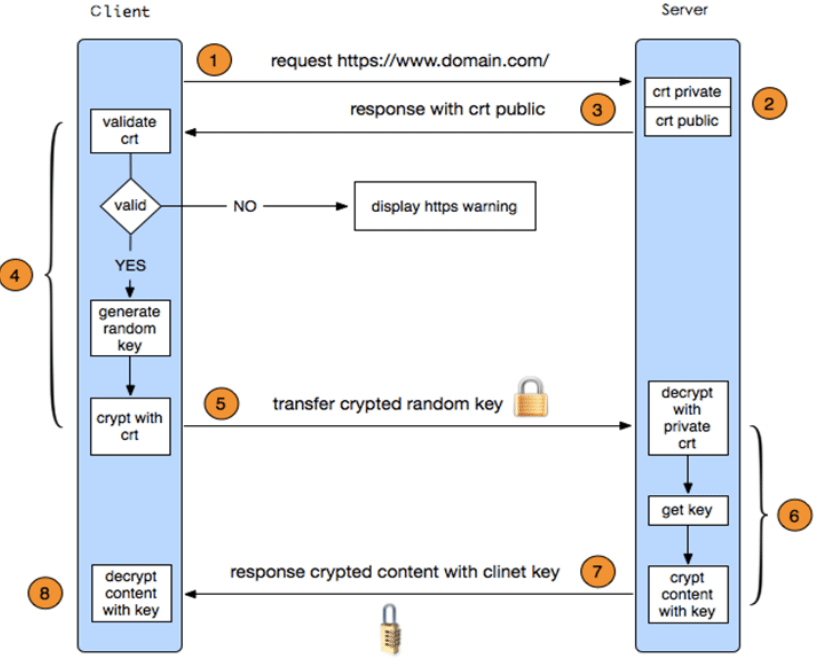

HTTPS

HTTPS 协议:就是“HTTP 协议”和“SSL/TLS 协议”的组合。HTTP over SSL 或 HTTP over TLS ,对http协议的文本数据进行加密处理后,成为二进制形式 传输

HTTPS 结构

HTTPS 工作的简化过程

客户端发起HTTPS请求

用户在浏览器里输入一个https网址,然后连接到服务器的443端口

服务端的配置

采用HTTPS协议的服务器必须要有一套数字证书,可以自己制作,也可以向组 织申请。区别就是自己颁发的证书需要客户端验证通过,才可以继续访问, 而使用受信任的公司申请的证书则不会弹出提示页面。这套证书其实就是一 对公钥和私钥

传送服务器的证书给客户端

证书里其实就是公钥,并且还包含了很多信息,如证书的颁发机构,过期时 间等等

客户端解析验证服务器证书

这部分工作是有客户端的TLS来完成的,首先会验证公钥是否有效,比如:颁 发机构,过期时间等等,如果发现异常,则会弹出一个警告框,提示证书存 在问题。如果证书没有问题,那么就生成一个随机值。然后用证书中公钥对 该随机值进行非对称加密

客户端将加密信息传送服务器

这部分传送的是用证书加密后的随机值,目的就是让服务端得到这个随机值, 以后客户端和服务端的通信就可以通过这个随机值来进行加密解密了

服务端解密信息

服务端将客户端发送过来的加密信息用服务器私钥解密后,得到了客户端传 过来的随机值

服务器加密信息并发送信息

服务器将数据利用随机值进行对称加密,再发送给客户端

客户端接收并解密信息

客户端用之前生成的随机值解密服务段传过来的数据,于是获取了解密后的 内容

OpenSSL

OpenSSL 介绍

OpenSSL计划在1998年开始,其目标是发明一套自由的加密工具,在互联网上使 用。OpenSSL以Eric Young以及Tim Hudson两人开发的SSLeay为基础,随着两人 前往RSA公司任职,SSLeay在1998年12月停止开发。因此在1998年12月,社群另 外分支出OpenSSL,继续开发下去。

OpenSSL管理委员会当前由7人组成有13个开发人员具有提交权限(其中许多人也 是OpenSSL管理委员会的一部分)。只有两名全职员工(研究员),其余的是志 愿者。

该项目每年的预算不到100万美元,主要依靠捐款。TLS 1.3 的开发由 Akamai 赞助。

OpenSSL是一个开放源代码的软件库包,应用程序可以使用这个包来进行安全通 信,避免窃听,同时确认另一端连线者的身份。这个包广泛被应用在互联网的网 页服务器上。

其主要库是以C语言所写成,实现了基本的加密功能,实现了SSL与TLS协议。 OpenSSL可以运行在OpenVMS、Microsoft Windows以及绝大多数类Unix操作系统 上(包括Solaris,Linux,Mac OS X与各种版本的开放源代码BSD操作系统)。

心脏出血漏洞 :OpenSSL 1.0.1版本(不含1.0.1g)含有一个严重漏洞,可允 许攻击者读取服务器的内存信息。该漏洞于2014年4月被公诸于世,影响三分之 二的活跃网站。

包括三个组件:

- libcrypto:用于实现加密和解密的库

- libssl:用于实现ssl通信协议的安全库

- openssl:多用途命令行工具

一般linux系统都会预装openssl

# centos/rocky yum info openssl #debian/ubuntu dpkg -l openssl

OpenSSL 更新

wget https://github.com/openssl/openssl/releases/download/openssl-3.4.0/openssl-3.4.0.tar.gz tar xf openssl-3.4.0.tar.gz cd openssl-3.4.0 ./Configure --prefix=/usr/local/openssl-3.4.0 --openssldir=/usr/local/openssl-3.4.0 #./config --prefix=/usr/local/openssl --openssldir=/etc/ssl shared zlib enable-ssl3 enable-ssl3-method enable-mdc2 enable-md2 make && make install #更新链接动态库 mv /usr/bin/openssl /usr/bin/openssl.bak mv /usr/include/openssl /usr/include/openssl.bak ln -s /usr/local/openssl-3.4.0/bin/openssl /usr/bin/openssl ln -s /usr/local/openssl-3.4.0/include/openssl/ /usr/include/openssl echo '/usr/local/openssl-3.4.0/lib64' >> /etc/ld.so.conf.d/openssl2025.conf ldconfig #加载 openssl version

perl模块依赖

方法一:直接安装 IPC::Cmd 模块 yum install -y perl-IPC-Cmd 方法二:通过 CPAN 安装 安装 CPAN yum install -y perl-CPAN 进入 CPAN 的交互模式: perl -MCPAN -e shell 在 CPAN 的交互界面中安装 IPC::Cmd: install IPC::Cmd 安装完成后,退出 CPAN 检查模块是否安装成功 perl -MIPC::Cmd -e 1 如果没有报错,则说明模块已成功安装

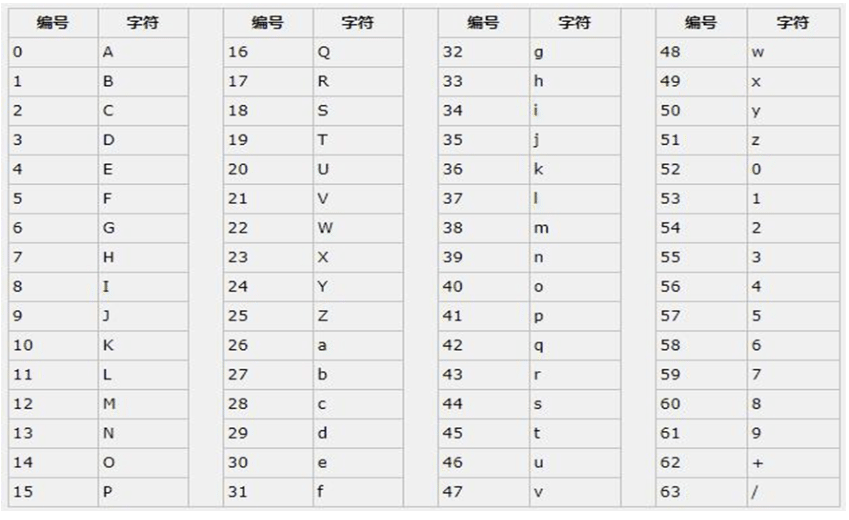

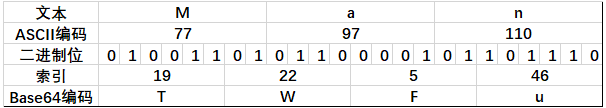

Base64 编码

Base64是网络上最常见的用于传输 8Bit字节码的编码方式之一,Base64就是一 种基于64个可打印字符来表示二进制数据的方法

base64 字符包含a-z A-Z 0-9 + /

base64的编码过程如下:

将每 3个字节 放入一个24位的缓冲区中,最后不足3个字节的,缓冲区的剩余部分

用0来填补。然后每次取出6位(2的6次方为64,使用64个字符即可表示所有),

将高2位用0来填充,组成一个新的字节,计算出这个新字节的十进制值,对应上

面的编码表,输出相应的字符。这样不断地进行下去,就可完成对所有数据的编

码工作。

3个字节转base64正好每6位一组;2个字节转base64缺少的补0,全0用=等号表示;4个字节一样,余一个字节,缺少补0.

按照以上规则对文本Man编码如下:

base64转换原理

└─$ echo -n abc |base64 YWJj 0x 61 62 63 big 0b 0110 0001 0110 0010 0110 0011 #3*8 24bits 0b 011000 010110 001001 100011 #变成6位一段 0b 00011000 00010110 00001001 00100011 #变成6位一段,前面补2个0对数值没有影响 0x 18 16 9 23 #转成16进制,再查对应base64码表 24 22 9 35 #10进制表达 Y W J j #查base64码表对应的值 3*8 24bits -> 4*6bits

范例:

#三个字符的整数倍才不会出现等号 [root@centos8 ~]#echo -n Man | base64 TWFu [root@centos8 ~]#echo TWFu | base64 -d #-d 反向转换 Man[root@centos8 ~]# # echo -n Ma | base64 #一个字符点8位,base64是每个占6位。ab占16位,不能被6整除需要加等号代表补出来的0 TWE= # echo -n Ma | base64 |base64 -d Ma

范例:破解下面密文

JXU0ZjYwJXU1OTdkJXU2NzBiJXU1M2NiJXVmZjAxJXU2MjExJXU2NjJmJXU1ZjkwJXU5NTdmJXU0ZjFm JXVmZjBjJXU2MjExJXU3Njg0JXU3ZjUxJXU3YWQ5JXVmZjFhJXUwMDc4JXUwMDc1JXUwMDYzJXUwMDY4JXUwMDYxJXUwMDZlJXUwMDY3JXUwMDc3JXUwMDY1JXUwMDY5JXUwMDJlJXUwMDYzJXUwMDZmJXUwMDZkJXVmZjBjJXU1M2VmJXU0ZWU1 JXU1MmEwJXU0ZTJhJXU1OTdkJXU1M2NiJXU1NDE3JXVmZjFm # 解密 cat <<EOF | while read line; do echo -e "`sed -rn 's@\%@\\\@gp' <(echo $line|base64 -d)`" ; done JXU0ZjYwJXU1OTdkJXU2NzBiJXU1M2NiJXVmZjAxJXU2MjExJXU2NjJmJXU1ZjkwJXU5NTdmJXU0ZjFm JXVmZjBjJXU2MjExJXU3Njg0JXU3ZjUxJXU3YWQ5JXVmZjFhJXUwMDc4JXUwMDc1JXUwMDYzJXUwMDY4JXUwMDYxJXUwMDZlJXUwMDY3JXUwMDc3JXUwMDY1JXUwMDY5JXUwMDJlJXUwMDYzJXUwMDZmJXUwMDZkJXVmZjBjJXU1M2VmJXU0ZWU1 JXU1MmEwJXU0ZTJhJXU1OTdkJXU1M2NiJXU1NDE3JXVmZjFm EOF #加密 # cat <<EOF | while read line; do echo $line|iconv -f iconv -f utf-8 -t unicode |od -A n -t x2|tr -d '\n'|sed -r 's@( feff| 000a)@@g'|sed 's/\x20/\\u/g'|sed -r 's/\\/\%/g' | base64| paste -s -d ''; done > 你好朋友!我是徐长伟 > ,我的网站:xuchangwei.com,可以 > 加个好友吗? > EOF JXU0ZjYwJXU1OTdkJXU2NzBiJXU1M2NiJXVmZjAxJXU2MjExJXU2NjJmJXU1ZjkwJXU5NTdmJXU0ZjFm JXVmZjBjJXU2MjExJXU3Njg0JXU3ZjUxJXU3YWQ5JXVmZjFhJXUwMDc4JXUwMDc1JXUwMDYzJXUwMDY4JXUwMDYxJXUwMDZlJXUwMDY3JXUwMDc3JXUwMDY1JXUwMDY5JXUwMDJlJXUwMDYzJXUwMDZmJXUwMDZkJXVmZjBjJXU1M2VmJXU0ZWU1 JXU1MmEwJXU0ZTJhJXU1OTdkJXU1M2NiJXU1NDE3JXVmZjFm

openssl命令

两种运行模式:

- 交互模式

- 批处理模式

三种子命令:

- 标准命令

- 消息摘要命令 如dgst子命令

- 加密命令 如enc子命令

范例:获取帮助

[root@centos8 ~]#openssl version OpenSSL 1.1.1c FIPS 28 May 2019 [root@centos8 ~]#openssl help Standard commands asn1parse ca ciphers cms crl crl2pkcs7 dgst dhparam dsa dsaparam ec ecparam enc engine errstr gendsa genpkey genrsa help list nseq ocsp passwd pkcs12 pkcs7 pkcs8 pkey pkeyparam [root@centos8 ~]#openssl #交互式模式 OpenSSL> help Standard commands asn1parse ca ciphers cms crl crl2pkcs7 dgst dhparam ...... OpenSSL> ca --help Usage: ca [options] Valid options are: -help Display this summary -verbose Verbose output during processing -config val A config file ...... OpenSSL> q

openssl enc命令对称加密

工具:openssl enc, gpg

算法:3des, aes, blowfish, twofish

enc命令:帮助:man enc

加密:

openssl enc -e -des3 -a -salt -in testfile -out testfile.cipher

参数说明:

-e:对输入数据加密(默认值)

-CIPHERNAME:表示使用的算法 如-des3

-a:bash64文本编码格式,不加-a就是二进制编码格式;

-salt:加入"佐料"

-in:加密的文件

-out:加密后的文件

解密:

openssl enc -d -des3 -a -salt -in testfile.cipher -out testfile #-d 解密

范例 aes-128-cbc

[root@test ~]# echo testsda | openssl aes-128-cbc -k 3flreaem37123456 -base64 U2FsdGVkX19PWoSmneIPSEsa42aYcs/tiFiWmmjI4tU= [root@test ~]# echo 'U2FsdGVkX19PWoSmneIPSEsa42aYcs/tiFiWmmjI4tU=' |openssl aes-128-cbc -d -k 3flreaem37123456 -base64 testsda

openssl dgst命令单向哈希加密

工具:openssl dgst

算法:md5sum, sha1sum, sha224sum,sha256sum…

dgst命令:帮助:man dgst

openssl dgst -md5 [-hex默认] /PATH/SOMEFILE openssl dgst -md5 testfile md5sum /PATH/TO/SOMEFILE 若对某文件进行sha1摘要计算:openssl sha1 -in t.txt # 提取fstab文件的特征码 [root@centos7 scripts]# md5sum fstab #md5sum命令 4bc58d8550554654fb2eaf4616cfe023 fstab [root@centos8 data]#openssl md5 fstab MD5(fstab)= ba52d047da74624f1b009f1f73c4a54a [root@centos7 scripts]# echo "hello world" | openssl dgst -md5 #直接计算数据特征码 (stdin)= 6f5902ac237024bdd0c176cb93063dc4 6 [root@centos8 data]#openssl sha512 fstab SHA512(fstab)= 6b814b403efe8da89edc8219ffe280b857a51f19ec864880d1135da46d441d9dea40a85092515dbb42bdf823a2148ab4ba94b78e7aa0b55c439ada07069190f5 [root@centos8 data]#sha512sum fstab 6b814b403efe8da89edc8219ffe280b857a51f19ec864880d1135da46d441d9dea40a85092515dbb42bdf823a2148ab4ba94b78e7aa0b55c439ada07069190f5 fstab

补充知识:

MAC: Message Authentication Code,单向加密的一种延伸应用,用于实现网络通信中保证所传输数据的完整性机制 HMAC:hash-based MAC,使用md5或sha1算法

openssl passwd命令生成用户密码

passwd命令:帮助:man sslpasswd

#centos8 [root@centos8 ~]#openssl passwd --help Usage: passwd [options] Valid options are: -help Display this summary -in infile Read passwords from file -noverify Never verify when reading password from terminal -quiet No warnings -table Format output as table -reverse Switch table columns -salt val Use provided salt -stdin Read passwords from stdin -6 SHA512-based password algorithm -5 SHA256-based password algorithm -apr1 MD5-based password algorithm, Apache variant -1 MD5-based password algorithm -aixmd5 AIX MD5-based password algorithm -crypt Standard Unix password algorithm (default) -rand val Load the file(s) into the random number generator -writerand outfile Write random data to the specified file 就算密钥一样,只要salt的随机数不一样,那么输出的加密密码就是不一样的,也就无法反推出密码 centos7 不支持-6 #centos7 [root@centos7 ~]# openssl passwd --help Usage: passwd [options] [passwords] where options are -crypt standard Unix password algorithm (default) -1 MD5-based password algorithm -apr1 MD5-based password algorithm, Apache variant -salt string use provided salt -in file read passwords from file -stdin read passwords from stdin -noverify never verify when reading password from terminal -quiet no warnings -table format output as table -reverse switch table columns

范例:适合centos8

[root@centos8 ~]#getent shadow cui cui:$6$ARZrof3ZBlFLYESn$SrsreMQqIOTtT/8NIn6w1nil/jrXY67nT3gXcs6Z9AH4iz5t4GakIJUiiu6/rnnDbNAhy68f.YBS0acCFuYT8/::0:99999:7::: [root@centos8 ~]#echo me | openssl -6 -salt ARZrof3ZBlFLYESn -stdin $6$ARZrof3ZBlFLYESn$SrsreMQqIOTtT/8NIn6w1nil/jrXY67nT3gXcs6Z9AH4iz5t4GakIJUiiu6/rnnDbNAhy68f.YBS0acCFuYT8/ [root@centos8 ~]#openssl passwd -6 -salt ARZrof3ZBlFLYESn meu # 直接把口令meu放后面也可以 $6$ARZrof3ZBlFLYESn$SrsreMQqIOTtT/8NIn6w1nil/jrXY67nT3gXcs6Z9AH4iz5t4GakIJUiiu6/rnnDbNAhy68f.YBS0acCFuYT8/

范例:创建新用户同时指定密码

#适用于红帽系列的Linux版本 [root@centos8 ~]#echo '123456' | passwd --stdin me #Ubuntu 非交互式修改用户密码 [root@ubuntu1804 ~]#echo wang:centos |chpasswd [root@ubuntu1804 ~]#passwd wang <<EOF > centos > centos > EOF [root@ubuntu1804 ~]#echo -e '123456\123456' | passwd wang # centos ubuntu都适用。 ubuntu不支持 passwd --stdin [root@centos8 ~]#useradd -p `echo meu | openssl passwd -6 -salt ARZrof3ZBlFLYESn -stdin` zhang [root@centos8 ~]#getent shadow zhang zhang:$6$ARZrof3ZBlFLYESn$SrsreMQqIOTtT/8NIn6w1nil/jrXY67nT3gXcs6Z9AH4iz5t4GakIJUiiu6/rnnDbNAhy68f.YBS0acCFuYT8/:18402:0:99999:7::: [root@centos8 ~]#getent shadow zhang cui zhang:$6$ARZrof3ZBlFLYESn$SrsreMQqIOTtT/8NIn6w1nil/jrXY67nT3gXcs6Z9AH4iz5t4GakIJUiiu6/rnnDbNAhy68f.YBS0acCFuYT8/:18402:0:99999:7::: cui:$6$ARZrof3ZBlFLYESn$SrsreMQqIOTtT/8NIn6w1nil/jrXY67nT3gXcs6Z9AH4iz5t4GakIJUiiu6/rnnDbNAhy68f.YBS0acCFuYT8/::0:99999:7::: # CentOS 6 创建并指定基于sha512的用户密码 [root@centos6 ~]#grub-crypt --sha-512 Password: Retype password: $6$v9A2/xUNwAWwEmHN$q7Wz.uscsV/8J5Gss3KslX8hKXOoaP3hDpOBWeBfMQHVIRZiwHUUkii84cvQWIMnvtnXYsdVHuLO4KhOiSOMh/ [root@centos6 ~]#useradd -p '$6$v9A2/xUNwAWwEmHN$q7Wz.uscsV/8J5Gss3KslX8hKXOoaP3hDpOBWeBfMQHVIRZiwHUUkii84cvQWIMnvtnXYsdVHuLO4KhOiSOMh/' test [root@centos6 ~]#getent shadow test test:$6$v9A2/xUNwAWwEmHN$q7Wz.uscsV/8J5Gss3KslX8hKXOoaP3hDpOBWeBfMQHVIRZiwHUUkii84cvQWIMnvtnXYsdVHuLO4KhOiSOMh/:18459:0:99999:7::: # 利用Python程序在CentOS7 生成sha512加密密码 [root@centos7 ~]#python -c 'import crypt,getpass;pw="me";print(crypt.crypt(pw))' $6$pt2FMf6YqKea3mh$.7Hkslg17uI.Wu7tVVtkzrwktXrOC8DxcMFC4JO1igrqR7VAi87H5PHOuLTUEjl7eJqKUhMT1e9ixojn1

范例:

openssl passwd -1 -salt SALT(最多8位) openssl passwd -1 –salt centos

范例:

# perl -e 'print crypt ("emacle2013",q($6$123456)),"\n"' $6$123456$tXk7FCLi2JWojnHgtJjwiTOjCgxZvWRpH0lDxQeHZ4uTW3kgAT.pStPFB3kiYnD6uvoI9hvqvDcR/U/ngKHsj

openssl rand 命令生成随机数

随机数生成器:伪随机数字,利用键盘和鼠标,块设备中断生成随机数

/dev/random:仅从熵池返回随机数;随机数用尽,阻塞 /dev/urandom:从熵池返回随机数;随机数用尽,会利用软件生成伪随机数,非阻塞

帮助:man sslrand

openssl rand -base64|-hex NUM NUM: 表示字节数,使用-hex,每个字符为十六进制,相当于4位二进制,出现的字符数为NUM*2

范例:生成随机10位长度密码

#openssl rand -base64 9 |head -c10 #只要是3的整数倍,结果里都没有等号 6SOm1c6y1c[root@centos8 ~]# [root@centos7 scripts]# openssl rand -hex 4 # 随机8位长度 bced0c1c [root@centos8 ~]#tr -dc '[:alnum:]' < /dev/urandom |head -c10 GbfE24koEK[root@centos8 ~]#

openssl命令实现PKI

公钥加密:

- 算法:RSA, ELGamal

- 工具:gpg, openssl rsautl(man rsautl)

数字签名:

- 算法:RSA, DSA, ELGamal

密钥交换:

- 算法:dh

- DSA:Digital Signature Algorithm

- DSS:Digital Signature Standard

- RSA:

openssl命令生成密钥对儿:man genrsa

openssl genrsa用法

openssl genrsa [-out filename] [-passout arg] [-des] [-des3] [-idea] [numbits] 选项说明:openssl genrsa --help -out filename #将生成的私钥保存至filename文件,若未指定输出文件,则为标准输出。 -numbits #指定要生成的私钥的长度,默认为1024。该项必须为命令行的最后一项参数。 -des|-des3|-idea #指定加密私钥文件用的算法,这样每次使用私钥文件都将输入密码,太麻烦所以很少使用。 -passout args #加密私钥文件时,传递密码的格式,如果要加密私钥文件时单未指定该项, #则提示输入密码。传递密码的args的格式见openssl密码格式 -* #加密算法。 openssl list -cipher-algorithms #-aes128, -aes192, -aria128, -aria192, -aria256, -camellia128, -camellia256, -des, -des3, -idea

openssl密码格式

子命令的选项”-passin”和”-passout”可能使用到的密码传递格式, "-passin"指的是传递解密时的密码,"-passout"指的是传递加密输出文件时的 密码。如果不给定密码格式,将提示从终端输入。

#格式一 pass:password #password表示传递的明文密码 #格式二 env:var #从环境变量var获取密码值 #格式三 file:filename #filename文件中的第一行为要传递的密码。 #若filename同时传递给"-passin"和"-passout"选项, #则filename的第一行为"-passin"的值,第二行为"-passout"的值 #格式四 stdin #从标准输入中获取要传递的密码

export MARATHON_KEY_PASSWORD=abc openssl genrsa -des3 -out marathon.key -passout "env:MARATHON_KEY_PASSWORD" PASSWORD="8#QBD2$!EmED&QxK" openssl genrsa -passout pass:$PASSWORD -aes256 -out ca-key.pem 4096

生成私钥

openssl genrsa -out /PATH/TO/PRIVATEKEY.FILE [-des3] [NUM_BITS,默认2048]

范例: 生成秘钥对的私钥,可对私钥输入口令加密

#生成对称秘钥加密的私钥,通过设置严格的权限实现安全,应用更广泛 #centos7默认644,centos8默认600 [root@centos8 ~]#(umask 066; openssl genrsa -out /data/app.key 2048) [root@centos8 ~]#cat /data/app.key -----BEGIN RSA PRIVATE KEY----- MIIEowIBAAKCAQEA07M+D3J8MdAEj2Mx35XXjpqKZ5OmfsSWY5wJQDHDSEQ6KRYS -----END RSA PRIVATE KEY----- #将加密的对称秘钥key解密,此方式更安全,但是不方便,不适合批量执行 [root@centos8 ~]#openssl genrsa -out /data/app2.key -des3 2048 #-des3 加密的密钥对,需要输入口令。使用时要解密才能使用 Enter pass phrase for /data/app2.key: Verifying - Enter pass phrase for /data/app2.key: [root@centos8 ~]#cat /data/app2.key -----BEGIN RSA PRIVATE KEY----- Proc-Type: 4,ENCRYPTED #已经加密 DEK-Info: DES-EDE3-CBC,170BB158ABFA1750 # DES加密过的文件 WAVQIqG6Ts1QV0tMGbaG+9Y4/jgVPQsYaew/WuS2S71VxPVw3bN9jk+ZhentebDf -----END RSA PRIVATE KEY----- # 非交互加密私钥 openssl genrsa -aes128 -out /data/app2.key -passout "pass:123456" 2048 # 明文密码 export MY_PASS=123456 ; openssl genrsa -aes128 -out pri_key.pem -passout "env:MY_PASS" 2048 # 变量获取密码 echo 123456 >mypass.txt ; openssl genrsa -aes128 -out pri_key.pem -des3 -passout "file:mypass.txt" 2048 # 文件获取密码 这里,我指定私钥会使用AES-128算法来加密保存。当然也可以使用AES-192或者AES-256 (分别使用开关 -aes192 和 -aes256 ),但是最好不要使用其他算法(DES、3DES和SEED)。

检查私钥信息

# openssl rsa -in pri_key.pem -text Enter pass phrase for pri_key.pem: ***** Private-Key: (2048 bit) modulus: 00:d0:82:e1:97:3c:0f:15:9d:4b:88:f0:d0:d9:17: ... publicExponent: 65537 (0x10001) privateExponent: 0d:29:85:e6:0f:13:80:b0:ca:38:dd:c2:c1:41:7c: ... prime1: 00:e8:23:3b:ab:e2:c6:d3:8b:84:f3:ee:68:c8:6d: ... prime2: 00:e5:f1:e9:d7:4d:bb:04:25:95:eb:9d:0b:3f:61: ... exponent1: 0e:40:db:91:1a:43:8b:09:ae:08:2c:43:52:cb:21: ... exponent2: 5b:f0:aa:2b:28:2d:4a:af:2c:8e:94:b0:56:9b:73: ... coefficient: 00:c7:d9:f5:93:3c:d9:c8:f3:f3:11:34:1a:97:25: ... writing RSA key -----BEGIN RSA PRIVATE KEY----- ... -----END RSA PRIVATE KEY-----

从私钥中提取出公钥

openssl rsa -in PRIVATEKEYFILE –pubout –out PUBLICKEYFILE

范例:

openssl rsa –in test.key –pubout –out test.key.pub

范例:从私钥中提取出公钥

(umask 066;openssl genrsa -out /data/app.key 1024)

[root@centos8 ~]#openssl rsa -in /data/app.key -pubout -out /data/app.pub.key

writing RSA key

[root@centos8 ~]#ls -l /data/

total 8

-rw------- 1 root root 1675 May 20 22:34 app.key

-rw-r--r-- 1 root root 451 May 20 22:35 app.pub.key

[root@centos8 ~]#cat /data/app.pub.key

-----BEGIN PUBLIC KEY-----

MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAwtz/zur9wEVQ4p2FB8yf

oFCGqYgtjJtYd/ZDC9K4OV3+o+eX4YjRigx2MZ1t0AK26d+e3UXOVprAgkwTg40f

wVye0iQaWCOZwySmLZybyZiGSwFViefEkrE9r5Bvn9iIRu+2zIA21R0DV2CnAdp1

AMEMysovBF6sy6unGAj8tYovDyPvH5tOM03pXkckrt58md8AFOKeW4CyIF31LDM1

94kPUqWzM7GQqdk86VbR46lppXPj0Hxe8Fg2zQqgShWzWpskBjtPX5cWxtjq0D90

M07w4klNGbR43vTOzgquC4VZyuk7Y1RWftKKp7JphAR5Q2DLVLdzHe8/Zqg/YqoM

/wIDAQAB

-----END PUBLIC KEY-----

范例:加密过的私钥提取公钥需要输入口令

[root@centos8 ~]#openssl rsa -in /data/app2.key -pubout -out /data/app2.pub.key Enter pass phrase for /data/app2.key: writing RSA key [root@centos8 ~]#cat /data/app2.pub.key -----BEGIN PUBLIC KEY----- MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAwAkdfjBQowO/BQl05s+C sZ2Q7CFfcNL5fiIReQhmDZm8BDGUwX/Pps7EO5YTC3T45Nt0zgbRqimoZ6g5soQm GMMId3j5Du1Pjl9gYqDx6Jf5X6jSzq/r5TYgn4Gc0SsrG8fB00MN7xwUEsuE4GK8 Z9cQpt9HhjaqC4Va21e4JH33dhwzpjKzaUuD0dmjVJdsZV+BQFT4FTpneu0RIo8r 8VocXh1Vn/U77g2VFn5Xm4BhrqxqgX48r0AQZB6wxgE2xrjij2GInVJpiFL1SGYc nZ6m2VS4Gwe6QoUi1GC1bKeElGh8vgcPF8oX2vb0ulZCJVlSkM8n91J9yrEmCZOR WQIDAQAB -----END PUBLIC KEY----- # 非交互式 openssl rsa -in /data/app2.key -pubout -out /data/app2.pub.key -passin "pass:123456" # 明文 export MY_PASS=123456 ; penssl rsa -in /data/app2.key -pubout -out /data/app2.pub.key -passout "env:MY_PASS" 2048 # 变量获取密码 echo 123456 >mypass.txt ; penssl rsa -in /data/app2.key -pubout -out /data/app2.pub.key -passout "file:mypass.txt" 2048 # 文件获取密码

范例:生成加密的私钥,并解密

[root@centos8 ~]#openssl genrsa -out /data/app.key -des3 1024 Generating RSA private key, 1024 bit long modulus (2 primes) .........+++++ ................+++++ e is 65537 (0x010001) Enter pass phrase for /data/app.key: Verifying - Enter pass phrase for /data/app.key: [root@centos8 ~]#openssl rsa -in /data/app.key -out /data/app.key2 Enter pass phrase for /data/app.key: writing RSA key

建立私有CA实现证书申请颁发

参考:

- openssl官网:http://www.openssl.org/

- Transport Layer Security: https://en.wikipedia.org/wiki/Transport_Layer_Security

- openssl学习参考

ssl官方书籍中文openssl-cookbook.pdf

建立私有CA:

- OpenCA:OpenCA开源组织使用Perl对OpenSSL进行二次开发而成的一套完善的PKI免费软件

- openssl: 相关包 openssl和openssl-libs

相关名词:

- /.csr:Certificate Signing Request证书签名请求的简写

- /.crt:Certificate证书的简写

证书申请及签署步骤:

- 生成申请请求

- RA核验。RA相当于接收证书请求的代理

- CA签署

- 获取证书

范例:openssl-libs包

[root@centos8 ~]#rpm -ql openssl-libs /etc/pki/tls /etc/pki/tls/certs /etc/pki/tls/ct_log_list.cnf /etc/pki/tls/misc /etc/pki/tls/openssl.cnf # 配置文件 /etc/pki/tls/private /usr/lib/.build-id /usr/lib/.build-id/2f /usr/lib/.build-id/2f/d658368c8d16cc6d2bc9584eca2b757c98df18

#debian └─$ dpkg -L openssl /. /etc /etc/ssl /etc/ssl/certs /etc/ssl/openssl.cnf #配置文件 diverted by kali-defaults to: /etc/ssl/openssl.cnf.original /etc/ssl/private /usr /usr/bin /usr/bin/c_rehash /usr/bin/openssl

openssl的配置文件

文件的默认位置

- RedHat系/etc/pki/tls/openssl.cnf

- Debian系/etc/ssl/openssl.cnf /usr/lib/ssl/openssl.cnf

三种策略:match匹配、optional可选、supplied提供

- match:要求申请填写的信息跟CA设置信息必须一致

- optional:可有可无,跟CA设置信息可不一致

- supplied:必须填写这项申请信息

最新版本 https://github.com/openssl/openssl/blob/master/apps/openssl.cnf

范例:

[root@centos8 ~]#cat /etc/pki/tls/openssl.cnf #保存了颁发证书的若干规范 ...... #################################################################### [ ca ] default_ca = CA_default # The default ca section #################################################################### [ CA_default ] dir = /etc/pki/CA # Where everything is kept CA的工作目录 certs = $dir/certs # Where the issued certs are kept 颁发的证书所在位置 crl_dir = $dir/crl # Where the issued crl are kept 已吊销证书的吊销列表的存储目录位置 #centos8 默认没有index.txt,自行创建 database = $dir/index.txt # database index file. 证书颁发的索引文件 #unique_subject = no # Set to 'no' to allow creation of # several certs with same subject. new_certs_dir = $dir/newcerts # default place for new certs. 新颁发证书的默认位置 certificate = $dir/cacert.pem # The CA certificate CA证书所在位置 #centos8 默认没有serial,自行创建 serial = $dir/serial # The current serial number 下一个要颁发证书的编号 crlnumber = $dir/crlnumber # the current crl number 证书吊销编号 # must be commented out to leave a V1 CRL crl = $dir/crl.pem # The current CRL 曾被吊销的证书列表 private_key = $dir/private/cakey.pem# The private key CA私钥文件位置 x509_extensions = usr_cert # The extensions to add to the cert # Comment out the following two lines for the "traditional" # (and highly broken) format. name_opt = ca_default # Subject Name options cert_opt = ca_default # Certificate field options default_days = 365 # how long to certify for 默认有效期,公司内部使用应调长一些 default_crl_days= 30 # how long before next CRL 默认吊销列表存放时间 default_md = sha256 # use SHA-256 by default 默认摘要算法sha256 preserve = no # keep passed DN ordering # A few difference way of specifying how similar the request should look # For type CA, the listed attributes must be the same, and the optional # and supplied fields are just that :-) policy = policy_match # For the CA policy [ policy_match ] countryName = match #国家 stateOrProvinceName = match #省份 organizationName = match #组织机构 match 申请证书时国家省份组织这3项必须和CA一致 organizationalUnitName = optional #部门 optional 可选的 可以和上面的不一样 commonName = supplied #通用域名 supplied必须填写 emailAddress = optional # For the 'anything' policy # At this point in time, you must list all acceptable 'object' # types. [ policy_anything ] countryName = optional stateOrProvinceName = optional localityName = optional organizationName = optional organizationalUnitName = optional commonName = supplied emailAddress = optional ......

语法

变量 = 值

- 字符串值最好使用双引号界定,并且其中可以使用"\n","\r","\t","\\"这些转义序列。

- 可以使用 ${变量名} 的形式引用同一字段中的变量,使用 ${字段名::变量名} 的形式引用其它字段中的变量。

- 可以使用 ${ENV::环境变量} 的形式引用操作系统中定义的环境变量,若变量不存在则会导致错误。

- 可以在默认字段定义与操作系统环境变量同名的变量作为默认值来避免环境变量不存在导致的错误。

- 如果在同一字段内有多个相同名称的变量,那么后面的值将覆盖前面的值。

- 可以通过 ".include = 绝对路径" 语法或 OPENSSL_CONF_INCLUDE 环境变量引入其他配置文件(*.cnf)。

配置文件分为多个部分。每个部分以方括号中的部分名称开始,并在新部分开始时或文件末尾结束。部分名称可以由字母数字字符和下划线组成。名称和方括号之间的空格将被删除。

配置文件的第一个部分比较特殊,称为默认部分。此部分通常未命名,从文件开头一直到第一个命名部分。

[ section ] name1 = This is value1 name2 = Another value ... [ newsection ] name1 = New value1 name3 = Value 3

# This is the default section. HOME = /temp configdir = $ENV::HOME/config [ section_one ] # Quotes permit leading and trailing whitespace any = " any variable name " other = A string that can \ cover several lines \ by including \\ characters message = Hello World\n [ section_two ] greeting = $section_one::message

mkdir ca

cd ca

mkdir certs newcerts private conf server crl

vim conf/openssl.cnf

默认字段

#[ default ] # 此部分是默认字段,必须放在所有字段之前。小节头"[default]"是可选的。 # 读取配置文件时,会首先根据字段名称去寻找相应的配置段,如果没有找到则会使用这里的默认字段。 # 定义 HOME 的默认值,防止操作系统中不存在 HOME 环境变量。 HOME = /tmp # 默认的随机数种子文件,对应 -rand 命令行选项。 RANDFILE = /dev/random # 扩展对象定义 # 如果没有在 OpenSSL 命令行中定义X.509证书的扩展项,那么就会从下面对扩展对象的定义中获取。 # 定义方法有两种,第一种(反对使用)是存储在外部文件中,也就是这里"oid_file"变量定义的文件。 #oid_file = ${ENV::HOME}/.oid # 第二种是存储在配置文件的一个字段中,也就是这里"oid_section"变量值所指定的字段。 oid_section = new_oids # 要将此配置文件用于 "openssl x509" 命令的 "-extfile" 选项, # 请在此指定包含 X.509v3 扩展的小节名称 #extensions = # 或者使用一个默认字段中仅包含 X.509v3 扩展的配置文件 [ new_oids ] # 添加可以被 'ca', 'req', 'ts' 命令使用的扩展对象。格式如下: # 对象简称 = 对象数字ID # 下面是一些增强型密钥用法(extendedKeyUsage)的例子 # 任何目的(一次性包含所有增强用法) anyExtendedUsage = 2.5.29.37.0 # 服务器身份验证 serverAuth = 1.3.6.1.5.5.7.3.1 # 客户端身份验证 clientAuth = 1.3.6.1.5.5.7.3.2 # 代码签名 codeSigning = 1.3.6.1.5.5.7.3.3 # 安全电子邮件 emailProtection = 1.3.6.1.5.5.7.3.4 # IPSec 终端系统 ipsecEndSystem = 1.3.6.1.5.5.7.3.5 # IPSec 隧道 ipsecTunnel = 1.3.6.1.5.5.7.3.6 # IPSec 用户 ipsecUser = 1.3.6.1.5.5.7.3.7 # 时间戳 timeStamping = 1.3.6.1.5.5.7.3.8 # OCSP 签名 OCSPSigning = 1.3.6.1.5.5.7.3.9 # IPSec 密钥交换 ipsecIKE = 1.3.6.1.5.5.7.3.17 # 微软个人代码签名 msCodeInd = 1.3.6.1.4.1.311.2.1.21 # 微软商业代码签名 msCodeCom = 1.3.6.1.4.1.311.2.1.22 # 微软信任列表签名 msCTLSign = 1.3.6.1.4.1.311.10.3.1 # 微软加密文件系统 msEFS = 1.3.6.1.4.1.311.10.3.4

ca 证书签发配置

# `man ca` [ ca ] default_ca = CA_default [ CA_default ] dir = ./ca # CA的工作目录 certs = $dir/certs # Where the issued certs are kept 颁发的证书所在位置 crl_dir = $dir/crl # Where the issued crl are kept 已吊销证书的吊销列表的存储目录位置 database = $dir/index.txt # 证书颁发的索引文件 unique_subject = no # 同一个"subject"是否只能创建一个证书,默认值为 yes 但建议设为 no 以方便根CA自签名( -selfsign )。 new_certs_dir = $dir/newcerts # 新颁发证书的默认位置,等同于"-outdir"选项 certificate = $dir/cacert.pem # CA证书所在位置,等同于"-cert"选项 serial = $dir/serial # 下一个要颁发证书的编号(16进制) crlnumber = $dir/crlnumber # the current crl number 证书吊销编号 # must be commented out to leave a V1 CRL crl = $dir/crl.pem # The current CRL 曾被吊销的证书列表 private_key = $dir/private/cakey.pem # CA私钥文件位置,等同于"-keyfile"选项 x509_extensions = v3_ca # 生成自签名根证书时要使用的证书扩展项字段名,该扩展字段定义了要加入到根证书中的一系列 X.509v3 扩展项。对应 -extensions 命令行选项 name_opt = ca_default # Subject Name options 用户需要确认签发证书时可读证书DN域的显示格式。可用值与 x509 指令的 -nameopt 选项相同。 cert_opt = ca_default # Certificate field options 当用户需要确认签发证书时证书域的显示格式.可用值与 x509 指令的 -certopt 选项相同,不过 no_signame 和 no_sigdump 总被默认设置。 copy_extensions = copy # 是否将证书请求中的扩展项信息加入到证书扩展项中去。 # 取值范围以及解释: # none: 忽略所有证书请求中的扩展项 # copy: 将证书扩展项中没有的项目复制到证书中 # copyall: 将所有证书请求中的扩展项都复制过去,并且覆盖证书扩展项中原来已经存在的值。 # 此选项的主要用途是允许证书请求提供例如 subjectAltName 之类扩展的值。 #crl_extensions = crl_ext # 定义生成CRL时需要加入的扩展项字段。对应 -crlexts 命令行选项。 default_days = 36500 # 默认有效期,公司内部使用应调长一些。默认有效期365天,等同于"-days"选项 #default_startdate = 210407223344Z # 新证书默认的生效日期,如果未设置则使用签发时的时间,格式为:YYMMDDHHNNSSZ(年月日时分秒Z),等同于"-startdate"选项 #default_enddate = 090303223344Z # 新证书默认的失效日期,格式为:YYMMDDHHNNSSZ(年月日时分秒Z),等同于"-enddate"选项。 # 从当前CRL(证书撤销列表)到下次CRL发布的间隔小时数或天数。依次对应 -crlhours , -crldays 命令行选项。 #default_crl_hours = 72 default_crl_days= 30 # 默认吊销列表存放时间 default_md = md5 # 默认摘要算法sha256。相当于在命令行上使用 -sha256 选项(对应于"-digest") # 通常,证书签发的特种名称(DN)域的各个参数顺序与证书策略的参数顺序一致。 # 但是,如果这里设为yes则保持与证书请求中的参数顺序一致。对应 -preserveDN 命令行选项。 preserve = no RANDFILE = $dir/private/.rand # 默认的随机数种子文件,对应 -rand 命令行选项。 policy = policy_match # 证书请求DN域匹配策略的字段。对应 -policy 命令行选项。 # 默认值为 yes ,设为 no 表示从证书的DN中删除 EMAIL 字段。对应 -noemailDN 命令行选项。 email_in_dn = yes #---------------------------------------- [ policy_match ] countryName = match stateOrProvinceName = match organizationName = match organizationalUnitName = match localityName = optional commonName = supplied emailAddress = optional #### 生成自签名证书(RootCA)时使用的 X.509v3 证书扩展项,对应 -addext 命令行选项 ##### [ v3_ca ] basicConstraints = critical,CA:TRUE keyUsage = cRLSign, keyCertSign, digitalSignature extendedKeyUsage = OCSPSigning subjectKeyIdentifier = hash authorityKeyIdentifier = keyid:always,issuer noCheck = ignored

req证书请求配置

input_password :密码输入文件,和命令行的"-passin"选项对应,密码格式以及意义见"openssl密码格式" output_password:密码的输出文件,与命令行的"-passout"选项对应,密码格式以及意义见"openssl密码格式" default_bits :openssl req自动生成RSA私钥时的长度,不写时默认是512,建议不小于2048。命令行的"-new"和"-newkey"可能会用到它 default_keyfile:默认的私钥输出文件,与命令行的"-keyout"选项对应 encrypt_key :当设置为no时,自动创建私钥时不会加密该私钥。设置为no时与命令行的"-nodes"等价。还有等价的兼容性写法:encry_rsa_key default_md :指定创建证书请求时对申请者信息进行数字签名的单向加密算法,与命令行的"-[dgst]"对应 可以使用(sha256, sha3-256, sha512, sha3-512, ...) prompt :当指定为no时,则不提示输入证书请求的字段信息,而是直接从openssl.cnf中读取 :请小心设置该选项,很可能请求文件创建失败就是因为该选项设置为no string_mask :为一些字段设置默认的字符串类型,比如证书请求中的城市和组织名称。可能的取值和解释如下 # default: 包含了 PrintableString, T61String, BMPString 三种类型 # pkix : 包含了 PrintableString, BMPString 两种类型 # utf8only: 只使用 UTF8 字符串。推荐使用这个,这样可以完美的包含任意字符。 # nombstr : 包含了 PrintableString, T61String 两种类型 distinguished_name:(DN)是一个扩展属性段落,用于指定证书请求时可被识别的字段名称。 /C= Country国家。如CN /ST= State 省或洲的完整名称 London /L= Location 所在位置的名称(默认为城市) London /O= Organization 组织机构名称(默认为公司) Global Security /OU= Organizational Unit 组织机构单元名称(eg.部门) IT Department /CN= Common Name持有者名或者所在服务器主机名(即域名) example.com /emailAddress 管理员邮件地址,可以省略[email protected] #可被识别的字段名称包含了用户的标识信息,对应 -subj 命令行选项。如 [ req ] # `man req` default_bits = 4096 distinguished_name = req_distinguished_name string_mask = utf8only default_md = sha256 [ req_distinguished_name ] CN = www.test.com emailAddress = [email protected] O = Feisty Duck Ltd L = London C = GB #req_extensions = v3_req # 证书请求扩展的字段名,该扩展字段定义了要加入到证书请求中的一系列 X.509v3 扩展项。对应 -reqexts 命令行选项。 ##### 要加入到证书请求中的一系列 X.509v3 扩展项,对应 -addext 命令行选项 ##### [ v3_req ] basicConstraints = CA:FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment extendedKeyUsage = critical, serverAuth, clientAuth, timeStamping #subjectAltName = DNS:www.example.com, DNS:example.com, DNS:*.example.net, IP:192.168.7.1, IP:13::17, email:copy 1.3.6.1.5.5.7.1.24 = DER:30:03:02:01:05 tlsfeature = status_request

扩展部分

通常应用程序将包含一个指向扩展部分的选项。扩展部分的每一行都采用以下形 式。如果存在critical,则扩展将为critical。

extension_name=[critical,] extension_options

扩展主要有四种类型: 字符串扩展、多值扩展、原始扩展和任意扩展。

# 1 字符串扩展只包含一个字符串,该字符串包含值本身或如何获取值。 nsComment="This is a Comment" # 2 值扩展有短形式和长形式。短形式是名称和值的列表: basicConstraints=critical,CA:true,pathlen:1 # 3 长形式允许将值放置在一个单独的部分: basicConstraints=critical,@bs_section [bs_section] CA=true pathlen=1 这两种形式是等价的。 # 4 原始扩展的语法由扩展代码控制: 例如,它可以在多个部分中包含数据。要使用的正确语法是由扩展代码本身定义的: 查看一个示例的证书策略扩展。 # 5 如果不支持扩展类型,则必须使用任意扩展语法,请参阅任意扩展部分以获得更多详细信息。

基本限制

basicConstraints=CA:TRUE basicConstraints=CA:FALSE basicConstraints=critical,CA:TRUE, pathlen:0 # 表示禁止签发下级CA证书(仅能签发"叶子证书")

CA:TRUE/FALSE TRUE表示是CA证书(可签发其他证书);FALSE表示不是证书

pathlen:N 后缀表示允许签发下级CA证书的最大数量("0"表示禁止签发下级CA证 书),"critical"表示关键扩展

密钥用法

支持的名称有:digitalSignature(数字签名), nonRepudiation(防否认), keyEncipherment(密钥加密), dataEncipherment(数据加密), keyAgreement(密 钥协商), keyCertSign(证书签发), cRLSign(证书撤销列表签名), encipherOnly(仅加密) and decipherOnly(仅解密)

keyUsage=nonRepudiation, digitalSignature, keyEncipherment keyUsage=critical, keyCertSign

扩展的密钥使用

这个扩展包含一个用法列表,指出证书公钥可用于的目的

这些名称可以是对象短名称,也可以是 oid 的点号数字形式。虽然任何 OID都 可以使用,但只有某些值是有意义的。特别是下列 PKIX、 NS 和 MS值是有意义 的:

Value Meaning

----- -------

serverAuth SSL/TLS Web Server Authentication. 服务器身份验证

clientAuth SSL/TLS Web Client Authentication. 客户端身份验证

codeSigning Code signing. 代码签名

emailProtection E-mail Protection (S/MIME). 安全电子邮件

timeStamping Trusted Timestamping 时间戳

OCSPSigning OCSP Signing OCSP 签名

ipsecIKE ipsec Internet Key Exchange IPSec 密钥交换

msCodeInd Microsoft Individual Code Signing (authenticode) 微软个人代码签名

msCodeCom Microsoft Commercial Code Signing (authenticode) 微软商业代码签名

msCTLSign Microsoft Trust List Signing 微软信任列表签名

msEFS Microsoft Encrypted File System 微软加密文件系统

范例

extendedKeyUsage=critical,codeSigning,1.2.3.4 extendedKeyUsage=serverAuth,clientAuth

使用者密钥标识符(根据RFC3280规范自动生成)

这实际上是一个字符串扩展,可以取两个可能的值。要么是自动遵循RFC3280准 则的单词散列,要么是十六进制字符串,给出扩展值以包括。强烈建议不要使用 十六进制字符串。

subjectKeyIdentifier=hash

颁发机构密钥标识符

颁发者选项从颁发者证书复制颁发者和序列号。只有在keyid选项失败或者没有 包含的情况下才会执行此操作,除非”always”表示始终包含该值

authorityKeyIdentifier=keyid,issuer

authorityKeyIdentifier = keyid,issuer:always

使用者备用名称

包含email, URI, DNS, RID, IP, dirName(专有名称)和其他名称,多个以逗号 分隔常用于实现泛域名证书、IP常用于绑定特定的IP地址、"copy"表示直接复制 证书中的包含的邮件地址

subjectAltName = DNS:www.example.com, DNS:example.com, DNS:*.example.net, IP:192.168.7.1, IP:13::17, email:copy

subjectAltName = @master_names

[ master_names ]

DNS.1 = ${ENV::MASTER_NAME}.${ENV::BASE_DOMAIN}

subjectAltName=email:[email protected],RID:1.2.3.4

subjectAltName=otherName:1.2.3.4;UTF8:some other identifier

subjectAltName=dirName:dir_sect

[dir_sect]

C=UK

O=My Organization

OU=My Unit

CN=My Name

颁发者别称

issuerAltName = issuer:copy # copy从证书中复制

权限信息访问

提供了有关如何访问与 CA 相关的某些信息的详细信息。其语法是accessOID; 位置的语法与主题替代名称相同(除了不支持 email: copy)。accessOID 可以是 任何有效的 OID,但是只有某些值是有意义的,例如OCSP 和 castanors。

authorityInfoAccess = OCSP;URI:http://ocsp.my.host/ authorityInfoAccess = caIssuers;URI:http://my.ca/ca.html

证书吊销分发位置

# 简单的例子 crlDistributionPoints=URI:http://myhost.com/myca.crl crlDistributionPoints=URI:http://my.com/my.crl,URI:http://oth.com/my.crl #完整的分发点 crlDistributionPoints=crldp1_section [crldp1_section] fullname=URI:http://myhost.com/myca.crl CRLissuer=dirName:issuer_sect reasons=keyCompromise, CACompromise [issuer_sect] C=UK O=Organisation CN=Some Name

颁发者分发地址

issuingDistributionPoint=critical, @idp_section [idp_section] fullname=URI:http://myhost.com/myca.crl indirectCRL=TRUE onlysomereasons=keyCompromise, CACompromise [issuer_sect] C=UK O=Organisation CN=Some Name

证书政策

这是一个原始的扩展。可以使用适当的语法设置这个扩展的所有字段

certificatePolicies= 1.2.4.5, 1.1.3.4 certificatePolicies=ia5org,1.2.3.4,1.5.6.7.8,@polsect [polsect] policyIdentifier = 1.3.5.8 CPS.1="http://my.host.name/" CPS.2="http://my.your.name/" userNotice.1=@notice [notice] explicitText="Explicit Text Here" organization="Organisation Name" noticeNumbers=1,2,3,4

政策限制

包括名称 requireExplicitPolicy 或 inhibitPolicyMapping和一个非负整数值。 至少要有一个组件存在。

policyConstraints = requireExplicitPolicy:3

禁止任何政策

名称应以允许或排除这两个词开头,后跟一个;。名称和值的其余部分遵循 subjectAltName 的语法,但 email 除外: 不支持复制,IP 表单应由 IP地址和 子网掩码组成,中间用/分隔。

nameConstraints=permitted;IP:192.168.0.0/255.255.0.0 nameConstraints=permitted;email:.somedomain.com nameConstraints=excluded;email:.com

跳过 OCSP 检查

noCheck = ignored

TLS 特性

每个标识符可以是一个数字(0。. 65535)或支持的名称。当 TLS客户端发送列出 的扩展时,TLS 服务器应该在其应答中包含该扩展。

支持的名称是: status_request and status_request_v2

tlsfeature = status_request

证书说明

nsComment = "Some Random Comment"

证书类别

用于表明证书可用于的目的。现在使用的是 basicConstraints、keyUsage 和扩 展密钥使用扩展

支持client, server, email, objsign, reserved, sslCA, emailCA, objCA.

nsCertType = client nsComment = "OpenSSL Generated Client Certificate" nsCertType = server nsComment = "OpenSSL Generated Server Certificate"

任意扩展

如果 OpenSSL代码不支持扩展,则必须使用任意扩展格式对其进行编码。对于支 持的扩展,也可以使用任意格式。应该特别小心,以确保数据的格式对于给定的 扩展类型是正确的有两种方法可以对任意扩展进行编码。

#第一种方法是使用 ASN1这个词,后面跟着扩展内容,使用与 ASN1 _ generate _ nconf (3)相同的语法 1.2.3.4=critical,ASN1:UTF8String:Some random data 1.2.3.4=ASN1:SEQUENCE:seq_sect [seq_sect] field1 = UTF8:field1 field2 = UTF8:field2 # 使用单词 DER 在任何扩展中包含原始编码的数据 1.2.3.4=critical,DER:01:02:03:04 1.2.3.4=DER:01020304 DER 后面的值是扩展的 DER 编码的十六进制转储。任何扩展都可以放在这个表单中以覆盖默认行为。例如: basicConstraints=critical,DER:00:01:02:03 #DER 和 ASN1选项应谨慎使用。如果不小心使用,可能会创建完全无效的扩展。

范例

##### 要加入到证书请求中的一系列 X.509v3 扩展项,对应 -addext 命令行选项 ##### [ v3_req ] basicConstraints = CA:FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment extendedKeyUsage = critical, serverAuth, clientAuth, timeStamping nsCertType = client,server nsComment = "OpenSSL Generated Client Certificate and Server Certificate" subjectAltName = DNS:www.example.com, DNS:example.com, DNS:*.example.net, IP:192.168.7.1, IP:13::17, email:copy # OCSP必须装订(OCSP Must-Staple) 1.3.6.1.5.5.7.1.24 = DER:30:03:02:01:05 # 如果是使用openssl 1.1.0或更高的版本,可以这样设置: tlsfeature = status_request #### 生成自签名证书(RootCA)时使用的 X.509v3 证书扩展项,对应 -addext 命令行选项 ##### [ v3_ca ] basicConstraints = critical,CA:TRUE keyUsage = cRLSign, keyCertSign, digitalSignature subjectKeyIdentifier = hash authorityKeyIdentifier = keyid:always,issuer

创建私有CA(自签名证书)

1、创建CA所需要的文件

#mkdir -pv ./demoCA/{certs,crl,newcerts,private} #debian系 mkdir -pv /etc/pki/CA/{certs,crl,newcerts,private} #redhat系 cd /etc/pki/CA #生成证书索引数据库文件 touch index.txt #指定第一个颁发证书的序列号 echo 01 > serial # 01是16进制

2、 生成CA私钥

# 新版本的文件权限已经写好,umask 066 可以不加, 默认2048 openssl genrsa -out private/cakey.pem # (umask 066; openssl genrsa -out private/cakey.pem 2048) # centos 6版本需要文件权限

3、生成CA自签名证书

openssl req -new -x509 -key private/cakey.pem -days 36500 -out cacert.pem

选项说明:

-new:生成新证书签署请求 -x509:专用于CA生成自签证书 -key:生成请求时用到的私钥文件。不指定默认以当前目录openssl.cnf或/etc/pki/tls/openssl.cnf配置文件为准备 -days n:证书的有效期限 -out /PATH/TO/SOMECERTFILE: 证书的保存路径

范例

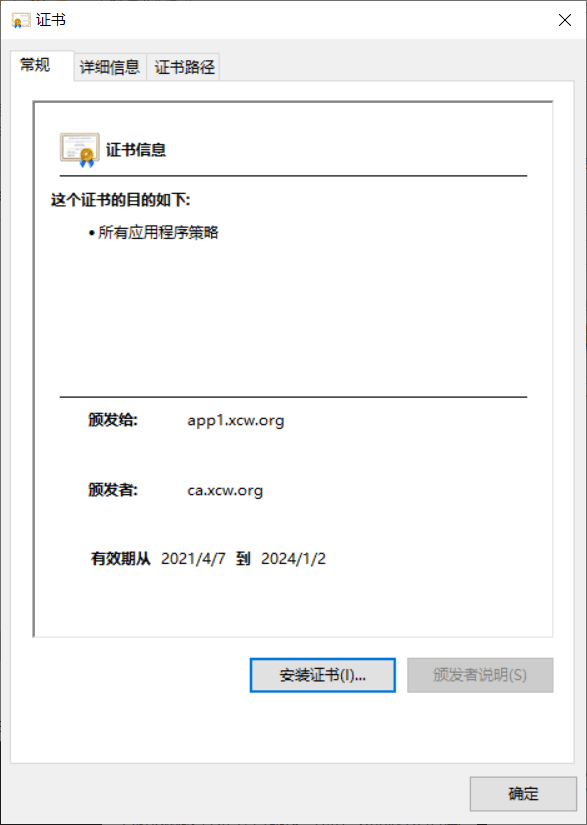

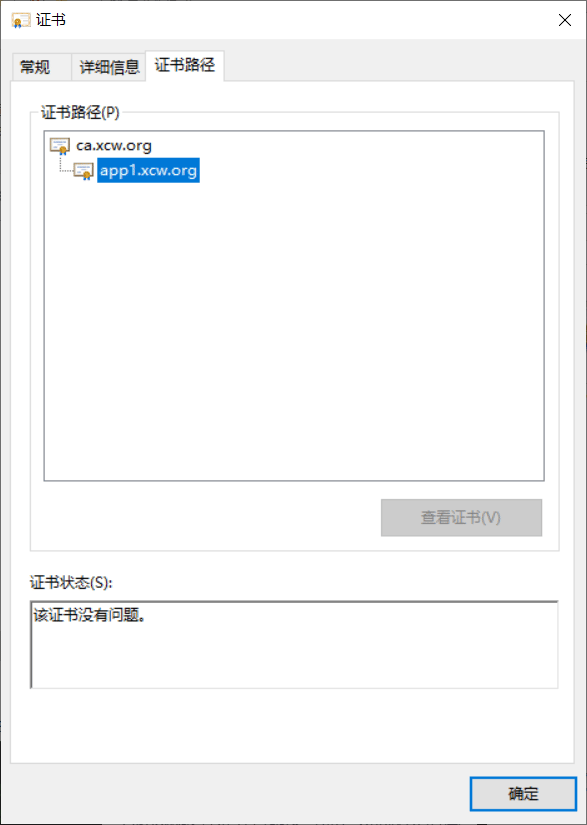

$ openssl req -new -x509 -key private/cakey.pem -days 36500 -out cacert.pem Country Name (2 letter code) [AU]:CN State or Province Name (full name) [Some-State]:beijing Locality Name (eg, city) []:beijing Organization Name (eg, company) [Internet Widgits Pty Ltd]:ops Organizational Unit Name (eg, section) []:devops Common Name (e.g. server FQDN or YOUR name) []:ca.xcw.org Email Address []:[email protected] └─$ openssl x509 -in cacert.pem -noout -text #查看证书内容 Certificate: Data: Version: 3 (0x2) # 版本号 Serial Number: # 序列号 63:c4:31:4e:36:01:70:a4:b0:3c:50:cc:9a:31:3d:3d:b4:17:9b:a1 # 签名算法 Signature Algorithm: sha256WithRSAEncryption Issuer: C=CN, ST=beijing, L=beijing, O=ops, OU=devops, CN=ca.xcw.org, emailAddress[email protected] # 颁发者 Validity # 有效期 Not Before: Aug 12 23:02:10 2025 GMT Not After : Jul 19 23:02:10 2125 GMT Subject: C=CN, ST=beijing, L=beijing, O=ops, OU=devops, CN=ca.xcw.org, emailAddress[email protected] # 颁发给 Subject Public Key Info: # 公钥 Public Key Algorithm: rsaEncryption Public-Key: (2048 bit) Modulus: 00:b2:b8:c9:7d:4a:cd:9f:55:08:d1:2e:2a:c4:83: 41:d0:b5:c2:53:0e:26:ec:cf:10:2c:8f:65:19:2b: 08:e1:cc:bb:d3:4a:97:ca:12:7b:db:b0:0e:b2:b6: 93:e8:35:9c:90:0a:9b:83:a7:c9:57:bd:ff:fb:d5: 77:99:8d:9d:d6:1a:0b:e0:b4:68:8b:f6:a4:87:a2: b2:dd:9d:ff:d8:9a:98:91:72:50:d5:56:28:73:0a: 70:54:de:22:9e:ab:33:a7:3e:9a:d9:aa:29:25:3a: 42:a4:df:9e:25:cc:4a:a6:95:ce:02:8a:05:70:de: 0f:a0:bf:08:d9:f9:5f:65:0d:63:f0:35:6c:54:80: 05:d5:eb:18:a2:43:a2:f7:16:c8:d9:35:4f:6a:ad: 31:72:1b:7d:e6:50:20:32:42:32:a8:0e:3a:18:5b: c6:62:c2:2c:05:e1:39:9d:98:f3:83:85:47:fa:45: 47:88:64:b3:7e:9e:62:6d:c2:1d:79:f9:af:ad:c1: 8c:af:a8:ad:03:f4:61:1f:99:eb:97:3d:4a:0a:e7: c6:85:59:ec:60:e4:13:ae:dc:60:cb:da:69:31:9d: 0d:17:c6:44:1d:9a:20:6c:b7:0c:c5:a6:c5:4f:43: 28:18:b8:16:07:7a:34:0b:77:e3:cf:62:32:7d:62: 20:27 Exponent: 65537 (0x10001) X509v3 extensions: X509v3 Subject Key Identifier: # 使用者密钥标识符 4D:97:63:4B:67:5D:12:E8:17:A9:77:15:11:62:B9:4C:4E:76:16:B2 X509v3 Authority Key Identifier: # 授权密钥标识符 4D:97:63:4B:67:5D:12:E8:17:A9:77:15:11:62:B9:4C:4E:76:16:B2 X509v3 Basic Constraints: critical CA:TRUE Signature Algorithm: sha256WithRSAEncryption Signature Value: 70:f6:3e:54:d9:49:27:83:34:9c:fc:51:82:7a:b5:6c:f8:87: 96:be:2c:a7:cd:e4:74:11:e3:a7:84:10:eb:76:92:e7:35:78: da:1a:d9:f0:a7:66:77:0c:eb:61:3b:a8:75:ac:42:65:f7:e1: 72:ed:2c:b9:aa:a2:13:94:b5:43:11:fc:f9:e3:b8:c2:0b:6a: 80:94:97:cb:c9:99:33:10:73:ae:91:4b:40:a0:3d:b7:b2:72: 4d:39:46:00:f0:b6:7a:21:3a:8f:11:43:69:46:f0:bb:95:ec: e3:af:d3:22:61:ff:7a:62:f2:42:6a:09:ee:5d:1a:04:44:41: 7e:5e:b6:83:54:71:41:71:2d:79:a3:c8:89:22:ab:e6:09:43: b2:67:1c:70:2c:82:db:b3:24:b8:98:fb:7f:2d:91:b5:84:c9: de:8b:d0:17:2b:c2:c9:0b:b8:fa:9a:f9:bc:0c:b4:19:4e:90: ea:c1:f0:e7:75:57:58:f7:4a:95:02:76:5f:7b:ea:ec:f4:04: e0:69:81:e0:7d:d2:64:31:80:ea:d8:cb:39:1f:47:18:b2:1f: 3c:6e:e4:0e:84:cb:67:50:65:c2:ae:b5:0b:dd:1b:fe:b1:8b: a7:2d:eb:a0:f8:53:ae:f7:95:50:d5:d9:d9:2c:0e:b3:2a:90: c6:46:a0:d3

范例: 使用x509工具自建CA

#使用x509工具自建CA。由于x509无法建立证书请求文件,所以只能使用openssl req来生成请求文件,然后使用x509来自签署。 openssl req -new -keyout key.pem -out req.csr openssl x509 -req -days 36500 -in req.csr -signkey key.pem -out x509.crt

合并生成CA私钥和CA自签名证书步骤, -newkey 选项自动创建私钥

openssl req -newkey rsa:4096 -sha256 -keyout private/cakey.pem -nodes -x509 -days 36500 -out cacert.pem -subj "/C=CN/ST=beijing/L=beijing/O=ops/CN=ca.xcw.org" 说明 /C= Country国家。如CN /ST= State 省或洲的完整名称 London /L= Location 所在位置的名称(默认为城市) London /O= Organization 组织机构名称(默认为公司) Global Security /OU= Organizational Unit 组织机构单元名称(eg.部门) IT Department /CN= Common Name持有者名或者所在服务器主机名(即域名) example.com /emailAddress 管理员邮件地址,可以省略[email protected]

范例:生成自签名证书

#-newkey 选项自动创建私钥 openssl req -utf8 -newkey rsa:1024 -subj "/CN=www.meu.org" -keyout app.key -nodes -x509 -out app.crt openssl x509 -in app.crt -noout -text

申请证书并颁发证书

1、为需要使用证书的主机生成私钥

mkdir /data/app1

(umask 066; openssl genrsa -out /data/app1/app1.key 2048)

2、为需要使用证书的主机生成证书申请文件

openssl req -new -key /data/app1/app1.key -out /data/app1/app1.csr

注意:

- 其中的subject信息部分,要与CA的保持一致;

- Common Name要使用此主机在通信真实使用名字;

- csr 在得到CA证书后可以保留可以删除

范例:

openssl genrsa -out /data/app1/app1.key └─$ openssl req -new -key /data/app1/app1.key -out /data/app1/app1.csr Country Name (2 letter code) [AU]:CN State or Province Name (full name) [Some-State]:beijing Locality Name (eg, city) []:bj Organization Name (eg, company) [Internet Widgits Pty Ltd]:ops # 组织 # macth 申请证书时国家省份组织这3项必须和CA一致 Organizational Unit Name (eg, section) []:it Common Name (e.g. server FQDN or YOUR name) []:app1.xcw.org Email Address []: Please enter the following 'extra' attributes to be sent with your certificate request A challenge password []: An optional company name []:

合并主机生成私钥和证书申请文件步骤, -newkey 选项自动创建私钥

openssl req \ -newkey rsa:4096 -nodes -sha256 -keyout /data/app1/app1.key \ -out /data/app1/app1.csr \ -subj "/C=CN/ST=beijing/L=bj/O=ops/CN=app1.xcw.org"

3、在CA签署证书并将证书颁发给请求者

openssl ca -in /data/app1/app1.csr -out /etc/pki/CA/certs/app1.crt -days 36500 #cd ../; openssl ca -in /data/app1/app1.csr -out demoCA/certs/app1.crt -days 36500

注意:默认要求国家,省,公司名称三项必须和CA一致。这些是由配置文件中的匹配策略决定的。

[ ca ] default_ca = CA_default # The default ca section [ CA_default ] policy = policy_match [ policy_match ] countryName = match #必须匹配 stateOrProvinceName = match organizationName = match organizationalUnitName = optional commonName = supplied emailAddress = optional #三种策略:match匹配、optional可选、supplied提供

也可以这样

#x509也可以用来签署他人的证书请求,即为他人颁发证书。注意,为他人颁发证书时,确保serial文件存在,建议使用自动创建的选项"-CAcreateserial"。 openssl x509 -req -days 36500 -in req.csr -CA ca.crt -CAkey ca.key -out x509.crt -CAcreateserial # 用这个可以避免一些错误

4、查看证书中的信息:

openssl x509 -in /PATH/FROM/CERT_FILE -noout -text|issuer|subject|serial|dates 说明: -noout #输出 -serial #查看证书序列号 -subject #查看证书主题标识 -dates #起止时间 -issuer #print issuer DN 谁签署的 -text #文本输出 #查看指定编号的证书状态 openssl ca -status SERIAL [root@centos8 ~]#cat /etc/pki/CA/index.txt V 231204234322Z 01 unknown /C=CN/ST=beijing/O=ops/OU=it/CN=app1.xcw.org V #表示已经签署的 231204234322Z #表示有效期到 UTC时间 23年12月4号23:43:22 01 #表示证书序列号 /C=CN/ST=Beijing/O=… ... #表示主题信息(主题标识) └─$ cat serial #下一个证书编号 02

# openssl.cnf new_certs_dir = $dir/newcerts # 新颁发证书的默认位置,等同于"-outdir"选项 └─$ md5sum demoCA/newcerts/01.pem # newcerts 根据openssl.cnf自动在新证书位置保存一份 2ea3f54eb8d03b21985b13a122a4dbaf demoCA/newcerts/01.pem └─$ md5sum demoCA/certs/app1.crt 2ea3f54eb8d03b21985b13a122a4dbaf demoCA/certs/app1.crt

吊销证书

在客户端获取要吊销的证书的serial

openssl x509 -in /PATH/FROM/CERT_FILE -noout -serial -subject

在CA上,根据客户提交的serial与subject信息,对比检验是否与index.txt文件 中的信息一致,吊销证书:

openssl ca -revoke /etc/pki/CA/newcerts/SERIAL.pem

范例

└─$ openssl ca -revoke demoCA/newcerts/01.pem Using configuration from /usr/lib/ssl/openssl.cnf Revoking Certificate 01. Database updated └─$ openssl ca -status 01 Using configuration from /usr/lib/ssl/openssl.cnf 01=Revoked (R) └─$ cat demoCA/index.txt #变为R状态 R 21250720022205Z 250813024604Z 01 unknown /C=CN/ST=beijing/O=ops/OU=it/CN=app1.xcw.org

生成吊销列表让其他人知道并获取

# openssl.cnf crlnumber = $dir/crlnumber # the current crl number 证书吊销编号 # must be commented out to leave a V1 CRL crl = $dir/crl.pem # The current CRL 曾被吊销的证书列表 #指定第一个吊销证书的编号,注意:第一次更新证书吊销列表前,才需要执行 echo 01 > /etc/pki/CA/crlnumber #更新证书吊销列表 openssl ca -gencrl -out /etc/pki/CA/crl.pem

查看crl文件:

openssl crl -in /etc/pki/CA/crl.pem -noout -text

CentOS 7 创建自签名证书

/etc/pki/tls/certs 有makefile文件

[root@Centos7 ~]#cd /etc/pki/tls/certs [root@Centos7 certs]#make This makefile allows you to create: o public/private key pairs #创建公钥私钥对 o SSL certificate signing requests (CSRs) # 创建csr文件 o self-signed SSL test certificates # 自签名证书 To create a key pair, run "make SOMETHING.key". To create a CSR, run "make SOMETHING.csr". To create a test certificate, run "make SOMETHING.crt". To create a key and a test certificate in one file, run "make SOMETHING.pem". # 私钥和证书合并为一个文件 To create a key for use with Apache, run "make genkey". To create a CSR for use with Apache, run "make certreq". To create a test certificate for use with Apache, run "make testcert". To create a test certificate with serial number other than random, add SERIAL=num You can also specify key length with KEYLEN=n and expiration in days with DAYS=n Any additional options can be passed to openssl req via EXTRA_FLAGS Examples: make server.key make server.csr make server.crt make stunnel.pem make genkey make certreq make testcert make server.crt SERIAL=1 make stunnel.pem EXTRA_FLAGS=-sha384 make testcert DAYS=600 [root@Centos7 certs]#ls ca-bundle.crt make-dummy-cert renew-dummy-cert ca-bundle.trust.crt Makefile [root@Centos7 certs]#cat Makefile UTF8 := $(shell locale -c LC_CTYPE -k | grep -q charmap.*UTF-8 && echo -utf8) DAYS=365 KEYLEN=2048 TYPE=rsa:$(KEYLEN) EXTRA_FLAGS= ifdef SERIAL EXTRA_FLAGS+=-set_serial $(SERIAL) endif .PHONY: usage .SUFFIXES: .key .csr .crt .pem .PRECIOUS: %.key %.csr %.crt %.pem usage: @echo "This makefile allows you to create:" @echo " o public/private key pairs" @echo " o SSL certificate signing requests (CSRs)" @echo " o self-signed SSL test certificates" @echo @echo "To create a key pair, run \"make SOMETHING.key\"." @echo "To create a CSR, run \"make SOMETHING.csr\"." @echo "To create a test certificate, run \"make SOMETHING.crt\"." @echo "To create a key and a test certificate in one file, run \"make SOMETHING.pem\"." @echo @echo "To create a key for use with Apache, run \"make genkey\"." @echo "To create a CSR for use with Apache, run \"make certreq\"." @echo "To create a test certificate for use with Apache, run \"make testcert\"." @echo @echo "To create a test certificate with serial number other than random, add SERIAL=num" @echo "You can also specify key length with KEYLEN=n and expiration in days with DAYS=n" @echo "Any additional options can be passed to openssl req via EXTRA_FLAGS" @echo @echo Examples: @echo " make server.key" @echo " make server.csr" @echo " make server.crt" @echo " make stunnel.pem" @echo " make genkey" @echo " make certreq" @echo " make testcert" @echo " make server.crt SERIAL=1" @echo " make stunnel.pem EXTRA_FLAGS=-sha384" @echo " make testcert DAYS=600" %.pem: umask 77 ; \ PEM1=`/bin/mktemp /tmp/openssl.XXXXXX` ; \ PEM2=`/bin/mktemp /tmp/openssl.XXXXXX` ; \ /usr/bin/openssl req $(UTF8) -newkey $(TYPE) -keyout $$PEM1 -nodes -x509 -days $(DAYS) -out $$PEM2 $(EXTRA_FLAGS) ; \ cat $$PEM1 > $@ ; \ echo "" >> $@ ; \ cat $$PEM2 >> $@ ; \ $(RM) $$PEM1 $$PEM2 %.key: umask 77 ; \ /usr/bin/openssl genrsa $(KEYLEN) > $@ %.csr: %.key umask 77 ; \ /usr/bin/openssl req $(UTF8) -new -key $^ -out $@ %.crt: %.key umask 77 ; \ /usr/bin/openssl req $(UTF8) -new -key $^ -x509 -days $(DAYS) -out $@ $(EXTRA_FLAGS) TLSROOT=/etc/pki/tls KEY=$(TLSROOT)/private/localhost.key CSR=$(TLSROOT)/certs/localhost.csr CRT=$(TLSROOT)/certs/localhost.crt genkey: $(KEY) certreq: $(CSR) testcert: $(CRT) $(CSR): $(KEY) umask 77 ; \ /usr/bin/openssl req $(UTF8) -new -key $(KEY) -out $(CSR) $(CRT): $(KEY) umask 77 ; \ /usr/bin/openssl req $(UTF8) -new -key $(KEY) -x509 -days $(DAYS) -out $(CRT) $(EXTRA_FLAGS) [root@Centos7 certs]#make app.key [root@Centos7 certs]#make app.crt [root@Centos7 certs]#ls app.crt ca-bundle.crt make-dummy-cert renew-dummy-cert app.key ca-bundle.trust.crt Makefile [root@Centos7 certs]#openssl x509 -in app.crt -noout -text

openssl证书相关命令

openssl req用法 (生成证书请求和自建CA)

一旦有了私钥,就可以创建证书签名申请(certificate signing request, CSR)。这是要求CA给证书签名的一种正式申请,该申请包含申请证书的实体的 公钥以及该实体的某些信息。该数据将成为证书的一部分。CSR始终使用它携带 的公钥所对应的私钥进行签名。

CSR创建的过程一般都是交互式的,你需要提供区分证书所需的不同元素。认真 阅读openssl工具的帮助。如果你想让某一个字段为空,不要直接回车,必须输 入一个点( . );如果直接回车,OpenSSL会直接使用这个字段默认的值(虽然 几乎所有人都这么做,但是如果使用的是默认的OpenSSL配置,直接回车没有任 何意义。只有在你意识到可以通过直接修改OpenSSL配置或者提供自己的配置文 件来修改默认配置的时候,直接回车才是没问题的)。

1.根据私钥pri_key.pem生成一个新的证书请求文件(CSR文件)

openssl genrsa -out pri_key.pem openssl req -new -key pri_key.pem -out req1.csr Country Name (2 letter code) [XX]:CN State or Province Name (full name) []:beijing Locality Name (eg, city) [Default City]:beijing Organization Name (eg, company) [Default Company Ltd]:. Organizational Unit Name (eg, section) []:. Common Name (eg, your name or your server's hostname) []:a.xcw.com Email Address []: Please enter the following 'extra' attributes # 下面两项几乎不用考虑,留空即可 to be sent with your certificate request A challenge password []: An optional company name []:

"-new"选项,使用”-newkey”选项也能创建证书请求文件,

2.查看证书请求文件(CSR文件)内容

cat req1.csr openssl req -in req1.csr openssl req -in req1.csr -text -noout #"-text"和"-noout"结合使用,则只输出证书请求的文件头部分 # 用当前证书生成 CSR 文件 #如果你想更新一张证书并且不想对里面的信息作任何更改,那么实现可以变得简单一些。使用下面的命令可以用当前的证书创建一个全新的CSR文件 openssl x509 -x509toreq -in fd.crt -out fd.csr -signkey fd.key

3.指定证书请求文件(CSR文件)中的签名算法

注意到证书请求文件的头部分有一项是”Signature Algorithm”,它表示使用 的是哪种数字签名算法。默认使用的是sha1,还支持md5、sha512等,更多可支 持的签名算法见”openssl dgst –help”中所列出内容。例如此处指定md5算法。

# openssl req -new -key pri_key.pem -out req2.csr -md5 # openssl req -in req2.csr -noout -text | grep Algo Public Key Algorithm: rsaEncryption Signature Algorithm: md5WithRSAEncryption

4.验证请求文件(CSR文件)的数字签名,这样可以验证出证书请求文件是否被篡改过

# openssl req -verify -in req2.csr -noout verify OK

5.让openssl req自动创建所需的私钥文件

其实如果不提供 -key, openssl req会在任何需要私钥的地方自动创建私钥 ,并保存在特定的位置,默认的保存位置为当前目录,文件名为privkey.pem, 具体保存的位置和文件名由配置文件(默认为/etc/pki/tls/openssl.cnf)决

# openssl req -new -out req3.csr # 加密该私钥文件,并提示输入加密的密码。 Generating a 2048 bit RSA private key # 自动创建私钥 ..................+++ .....................................+++ writing new private key to 'privkey.pem' Enter PEM pass phrase: # 要求输入加密私钥文件的密码,且要求长度为4-1024个字符 Verifying - Enter PEM pass phrase: # openssl req -new -out req3.csr -nodes # -nodes"选项禁止加密私钥文件 # openssl req -new -out req3.csr -nodes -keyout myprivkey.pem #使用"-keyout"选项指定私钥文件的保存位置和文件名

6.使用”-newkey”选项自动创建私钥

-newkey选项可以直接指定私钥的算法和长度,所以它主要用在openssl req自动 创建私钥时。

格式为”-newkey arg”。arg的格式为”rsa:numbits”,rsa表示创建rsa私钥, numbits表示私钥的长度,如果不给定长度(即”-newkey rsa”)则默认从配置文 件中读取长度值。其实不止支持rsa私钥,只不过现在基本都是用rsa私钥,所以 默认就使用rsa

# openssl req -newkey rsa:2048 -out req3.csr -nodes -keyout myprivkey.pem

7.非交互方式生成CSR文件

方法1:使用”-subj args”选项

# openssl req -new -key pri_key.pem -out req1.csr -subj /C=CN/ST=Beijing/L=Beijing/O=DevOps/CN=tomcat.aiull.com

"-subj args"选项格式

替换或自定义证书请求时需要输入的信息,并输出修改后的请求信息。args的格式为"/type0=value0/type1=value1...",如果value为空,则表示使用配置文件中指定的默认值,如果value值为".",则表示该项留空。其中可识别type(man req)有: /C= Country国家。如CN /ST= State 省或洲的完整名称 London /L= Location 所在位置的名称(默认为城市) London /O= Organization 组织机构名称(默认为公司) Global Security /OU= Organizational Unit 组织机构单元名称(eg.部门) IT Department /CN= Common Name持有者名或者所在服务器主机名(即域名) example.com /emailAddress 管理员邮件地址,可以省略[email protected]

方法2:使用自定义的OpenSSL配置文件

#自动生成 www.test.com 的CSR文件,可以先创建一个fd.cnf文件: [req] prompt = no distinguished_name = dn req_extensions = ext input_password = PASSPHRASE [dn] CN = www.test.com emailAddress = [email protected] O = Feisty Duck Ltd L = London C = GB [ext] subjectAltName = DNS:www.test.com,DNS:test.com #然后使用下面的命令直接创建CSR文件: openssl req -new -config fd.cnf -key fd.key -out fd.csr

8.加密-passout -passin

export MY_PASS=123456 ; openssl genrsa -aes128 -out pri_key.pem -passout "env:MY_PASS" openssl req -new -key pri_key.pem -passin "env:MY_PASS" -out req1.csr -subj /C=CN/ST=Beijing/L=Beijing/O=DevOps/CN=tomcat.aiull.com

9.自签署证书,可用于自建根CA时

需要使用”-x509”选项

#如果已经有了CSR,可以使用下面的文件创建证书 openssl req -x509 -in req1.csr -key pri_key.pem -out CA1.crt -days 36500 或 openssl x509 -req -in fd.csr -signkey pri_key.pem -out CA1.crt -days 36500 #也可以无需单独创建一个CSR,使用下面的命令直接使用私钥创建自签名证书 openssl req -new -x509 -days 36500 -key pri_key.pem -out CA1.crt #如果你不想有交互提示,直接使用 -subj 并带上标题信息就可以了 openssl req -new -x509 -days 36500 -key fd.key -out fd.crt -subj "/C=GB/L=London/O=Feisty Duck Ltd/CN=tomcat.aiull.com"

10.创建对多个主机名有效的证书

默认情况下,OpenSSL创建的证书只包含一个公用名而且只能设置一个主机名。 因为这个限制,即便你有其他相关联的站点,也不得不为每个站点生成一张单独 的证书。在这种情况下,使用一张多域名(multidomain)的证书就有意义了。 即便你是维护一个站点,也得确保用户在访问站点的所有子域名的时候证书是有 效的。

有两种方式在一张证书里面支持多主机名。一种方式是在X.509的使用者可选名 称(subjectalternative name,SAN)扩展字段里面列出所有要使用的主机名; 另外一种就是使用泛域名。可以将两种方式合在一起,这样更加方便。在实际使 用的时候,可以设置顶级域名和一个泛域名来囊括所有二级域名(例如 feistyduck.com 和 *.feistyduck.com )。

#将扩展信息放在一个单独的文本文件中fd.ext,必须在可选名称列表中包含所有想要的主机名。 #subjectAltName = DNS:*.feistyduck.com, DNS:feistyduck.com, DNS:*.aiull.com,DNS:aiull.com echo 'subjectAltName = DNS:*.feistyduck.com, DNS:feistyduck.com, DNS:*.aiull.com,DNS:aiull.com' >fd.ext #然后当使用 x509 命令签发证书的时候,使用 -extfile 开关引用该文件 # openssl x509 -req -days 36500 -in req1.csr -signkey pri_key.pem -out fd.crt -extfile fd.ext Signature ok subject=/C=CN/ST=Beijing/L=Beijing/O=DevOps/CN=tomcat.aiull.com Getting Private key Enter pass phrase for pri_key.pem: #检查证书的时候你会发现它包括了SAN扩展信息 # openssl x509 -in fd.crt -text -noout X509v3 extensions: X509v3 Subject Alternative Name: DNS:*.feistyduck.com, DNS:feistyduck.com, DNS:*.aiull.com, DNS:aiull.com

范例:使用可选名称SAN扩展配置多域名证书

#1 生成CA密钥 openssl genrsa -des3 -out ca.key 2048 #2 生成CA根证书 openssl req -sha256 -new -x509 -days 365 -key ca.key -out ca.crt \ -subj "/C=CN/ST=GD/L=SZ/O=lee/OU=study/CN=testRoot" #3 生成服务器密钥 openssl genrsa -des3 -out server.key 2048 #4 生成服务器证书请求文件 openssl req -new \ -sha256 \ -key server.key \ -subj "/C=CN/ST=GD/L=SZ/O=lee/OU=study/CN=bdstatic.com" \ -reqexts SAN \ -config <(cat /etc/pki/tls/openssl.cnf \ <(printf "[SAN]\nsubjectAltName=DNS:*.bdstatic.com,DNS:*.baidu.com")) \ -out server.csr #5 CA签署服务器证书 openssl ca -in server.csr \ -md sha256 \ -keyfile ca.key \ -cert ca.crt \ -extensions SAN \ -config <(cat /etc/pki/tls/openssl.cnf \ <(printf "[SAN]\nsubjectAltName=DNS:*.bdstatic.com,DNS:*.baidu.com")) \ -out server.crt

openssl req 命令用法

openssl req [-new] [-newkey rsa:bits] [-verify] [-x509] [-in filename] [-out filename] [-key filename] [-passin arg] [-passout arg]

[-keyout filename] [-pubkey] [-nodes] [-[dgst]] [-config filename] [-subj arg] [-days n] [-set_serial n] [-extensions section]

[-reqexts section] [-utf8] [-nameopt] [-reqopt] [-subject] [-subj arg] [-text] [-noout] [-batch] [-verbose]

选项说明:

-new :创建一个证书请求文件,会交互式提醒输入一些信息,这些交互选项以及交互选项信息的长度值以及其他一些扩展属性在配置文件(默认为

:openssl.cnf,还有些辅助配置文件)中指定了默认值。如果没有指定"-key"选项,则会自动生成一个RSA私钥,该私钥的生成位置

:也在openssl.cnf中指定了。如果指定了-x509选项,则表示创建的是自签署证书文件,而非证书请求文件

-newkey args:类似于"-new"选项,创建一个新的证书请求,并创建私钥。args的格式是"rsa:bits"(其他加密算法请查看man),其中bits

:是rsa密钥的长度,如果bits省略了(即-newkey rsa),则长度根据配置文件中default_bits指令的值作为默认长度,默认该值为2048

:如果指定了-x509选项,则表示创建的是自签署证书文件,而非证书请求文件

-nodes :默认情况下,openssl req自动创建私钥时都要求加密并提示输入加密密码,指定该选项后则禁止对私钥文件加密

-key filename :指定私钥的输入文件,创建证书请求时需要

-keyout filename :指定自动创建私钥时私钥的存放位置,若未指定该选项,则使用配置文件中default_keyfile指定的值,默认该值为privkey.pem

-[dgst] :指定对创建请求时提供的申请者信息进行数字签名时的单向加密算法,如-md5/-sha1/-sha512等,

:若未指定则默认使用配置文件中default_md指定的值

-verify :对证书请求文件进行数字签名验证

-x509 :指定该选项时,将生成一个自签署证书,而不是创建证书请求。一般用于测试或者为根CA创建自签名证书

-days n :指定自签名证书的有效期限,默认30天,需要和"-x509"一起使用。

:注意是自签名证书期限,而非请求的证书期限,因为证书的有效期是颁发者指定的,证书请求者指定有效期是没有意义的,

:配置文件中的default_days指定了请求证书的有效期限,默认365天

-set_serial n :指定生成自签名证书时的证书序列号,该序列号将写入配置文件中serial指定的文件中,这样就不需要手动更新该序列号文件

:支持数值和16进制值(0x开头),虽然也支持负数,但不建议

-in filename :指定证书请求文件filename。注意,创建证书请求文件时是不需要指定该选项的

-out filename :证书请求或自签署证书的输出文件,也可以是其他内容的输出文件,不指定时默认stdout

-subj args :替换或自定义证书请求时需要输入的信息,并输出修改后的请求信息。args的格式为"/type0=value0/type1=value1...",

:如果value为空,则表示使用配置文件中指定的默认值,如果value值为".",则表示该项留空。其中可识别type(man req)有:

:C是Country、ST是state、L是localcity、O是Organization、OU是Organization Unit、CN是common name等

-config 配置内容 或文件路径

【输出内容选项:】

-text :以文本格式打印证书请求

-noout :不输出部分信息

-subject :输出证书请求文件中的subject(如果指定了x509,则打印证书中的subject)

-pubkey :输出证书请求文件中的公钥

【配置文件项和杂项:】

-passin arg :传递解密密码

-passout arg :指定加密输出文件时的密码

-config filename :指定req的配置文件,指定后将忽略所有的其他配置文件。如果不指定则默认使用/etc/pki/tls/openssl.cnf中req段落的值

-batch :非交互模式,直接从配置文件(默认/etc/pki/tls/openssl.cnf)中读取证书请求所需字段信息。但若不指定"-key"时,仍会询问key

-verbose :显示操作执行的详细信息

以下则是配置文件中(默认/etc/pki/tls/openssl.cnf)关于req段落的配置格式

input_password :密码输入文件,和命令行的"-passin"选项对应,密码格式以及意义见"openssl密码格式" output_password:密码的输出文件,与命令行的"-passout"选项对应,密码格式以及意义见"openssl密码格式" default_bits :openssl req自动生成RSA私钥时的长度,不写时默认是512,建议不小于2048。命令行的"-new"和"-newkey"可能会用到它 default_keyfile:默认的私钥输出文件,与命令行的"-keyout"选项对应 encrypt_key :当设置为no时,自动创建私钥时不会加密该私钥。设置为no时与命令行的"-nodes"等价。还有等价的兼容性写法:encry_rsa_key default_md :指定创建证书请求时对申请者信息进行数字签名的单向加密算法,与命令行的"-[dgst]"对应 可以使用(sha256, sha3-256, sha512, sha3-512, ...) prompt :当指定为no时,则不提示输入证书请求的字段信息,而是直接从openssl.cnf中读取 :请小心设置该选项,很可能请求文件创建失败就是因为该选项设置为no string_mask :为一些字段设置默认的字符串类型,比如证书请求中的城市和组织名称。可能的取值和解释如下 # default: 包含了 PrintableString, T61String, BMPString 三种类型 # pkix : 包含了 PrintableString, BMPString 两种类型 # utf8only: 只使用 UTF8 字符串。推荐使用这个,这样可以完美的包含任意字符。 # nombstr : 包含了 PrintableString, T61String 两种类型 distinguished_name:(DN)是一个扩展属性段落,用于指定证书请求时可被识别的字段名称。 #可被识别的字段名称包含了用户的标识信息,对应 -subj 命令行选项。如 [ req ] # `man req` default_bits = 4096 distinguished_name = req_distinguished_name string_mask = utf8only default_md = sha256 [ req_distinguished_name ] countryName = Country Name (2 letter code) stateOrProvinceName = State or Province Name localityName = Locality Name organizationName = Organization Name organizationalUnitName = Organizational Unit Name commonName = Common Name

以下是默认的配置文件格式及值。关于配置文件的详细分析见”配置文件”部分

[ req ] # `man req` default_bits = 2048 default_md = sha1 default_keyfile = privkey.pem distinguished_name = req_distinguished_name attributes = req_attributes x509_extensions = v3_ca # The extentions to add to the self signed cert string_mask = utf8only [ req_distinguished_name ] countryName = Country Name (2 letter code) countryName_default = XX countryName_min = 2 countryName_max = 2 stateOrProvinceName = State or Province Name (full name) localityName = Locality Name (eg, city) localityName_default = Default City 0.organizationName = Organization Name (eg, company) 0.organizationName_default = Default Company Ltd organizationalUnitName = Organizational Unit Name (eg, section) commonName = Common Name (eg, your name or your server\'s hostname) commonName_max = 64 emailAddress = Email Address emailAddress_max = 64

openssl ca用法 (签署和自建CA)

经过上面的示例,应该对openssl ca命令的用法大致了解了,下面是其完整的用 法说明,不包括crl相关功能。

要注意,ca命令是用于签署证书的,所以它所需要的文件除了配置文件外就是私 钥文件和证书请求文件,而签名后生成的文件是证书文件,因此使用”-in”指 定的对象是待签署文件,"-infiles"则是指定多个待签署文件,"-keyfile"是指 定私钥文件,"-out"是指定输出的证书文件。

openssl ca [-verbose] [-config filename] [-name section] [-startdate date] [-enddate date] [-days arg] [-md arg] [-policy arg] [-keyfile arg] [-key arg] [-passin arg] [-cert file] [-selfsign] [-in file] [-out file] [-notext] [-outdir dir] [-infiles] [-ss_cert file] [-preserveDN] [-noemailDN] [-batch] [-extensions section] [-extfile section] [-subj arg] [-utf8] 【选项说明:】 -config filename :指定要使用的配置文件,指定后将忽略openssl.cnf中指定的关于ca的配置选项。 -name section :指定使用配置文件中的那个section。指定后将忽略openssl.cnf中的default_ca段。 -in filename :指定要被CA签署的单个证书请求文件。根CA为其他证书签署时使用。 -infiles :该选项只能是最后一个选项,该选项所接的所有参数都被认为是要被签署的证书请求文件,即一次性签署多个请求文件时使用的选项。 -selfsign :自签署。指定-ss_cert选项时该选项被忽略。 -ss_cert filename:将被CA自签署的单个证书文件。也就是说要重新签署证书。 -out filename :证书的输出文件,同时也会输出到屏幕。不指定时默认输出到stdout。 -outdir dir_name :证书的输出目录。指定该选项时,将自动在此目录下生成一个文件名包含16进制serial值的".pem"证书文件。 -cert :CA自己的证书文件。 -keyfile filename:指定签署证书请求时的私钥文件,即CA自己的私钥文件。 -key passwd_value:指定私钥的加密密码。 -passin arg :传递解密密码 -verbose :打印操作执行时的详细信息 -notext :禁止以文本格式将证书输出到"-out"指定的文件中 -days arg :证书有效期限,从创建时刻开始算startdate,有效期结束点为enddate。 -startdate :自定义证书的开始时间,和"-enddate"一起使用可以推算出证书有效期。 -enddate :自定义证书的结束时间。 -md alg :指定单向加密算法 -policy arg :该选项是配置文件中的section内容,该选项指定了证书信息中的field部分是否需要强制提供还是要强制匹配, :或者可提供可不提供。详细的见配置文件说明。 -extensions section:指定当前创建的证书使用配置文件中的哪个section作为扩展属性。 -batch :签署时使用批处理模式,即非交互模式。该模式下不会有两次询问(是否签署、是否提交)。 -subj arg :替换证书请求中的subject,格式/type0=value0/type1=value1/type2=... # 配置文件关于ca的部分,其中被标记为必须项的表示配置文件中或者命令行中必须给出该选项及其值 new_certs_dir :等同于"-outdir"选项。必须项 certificat :等同于"-cert"选项,CA自己的证书文件。必须项 private_key :等同于"-keyfile"选项,签署证书请求文件时的私钥文件,即CA自己的私钥文件。必须项 default_days :等同于"-days"选项 default_startdate:等同于"-startdate"选项。 default_enddate :等同于"-enddate"选项。 default_md :等同于"-md"选项。必须项 database :openssl维护的数据库文件。存放证书条目信息及状态信息。必须项 serial :已颁发证书的序列号(16进制)文件。必须项且该文件中必须存在一个序列值 unique_subject :如果设置为yes,database中的subject列值必须不重复。如果设置为no,允许subject重复。默认是yes, :这是为了兼容老版本的Openssl,推荐设置为no。 x509_extensions :等同于"-extensions"选项。 policy :等同于"-policy"选项。必须项 name_opt/cert_opt:证书的展示格式,虽非必须但建议设置为ca_default,若不设置将默认使用老版本的证书格式(不建议如此)。 :伪命令ca无法直接设置这两个选项,而伪命令x509的"-nameopt"和"-certopt"选项可以分别设置。 copy_extensions :决定证书请求中的扩展项如何处理的。如果设置为none或不写该选项,则扩展项被忽略并且不复制到证书中去。 :如果设置为copy,则证书请求中已存在而证书中不存在的扩展项将复制到证书中。 :如果设置为copyall,则证书请求中所有的扩展项都复制到证书中,此时若证书中已存在某扩展项,则先删除再复制。 :该选项的主要作用是允许证书请求为特定的扩展项如subjectAltName提供值。 :使用该选项前请先查看man ca中的WARNINGS部分。建议一般简单使用时设置为none或不设置。

范例: 脚本自定义CA 签署证书函数

function openssl_sign() { echo "Generating ${3}/${4}.crt" openssl ca -batch -config openssl.conf -extensions $5 -days 3650 -notext \ -md sha256 -in ${3}/${4}.csr -out ${3}/${4}.crt \ -cert ${1} -keyfile ${2} # -batch :取消命令提示。非交互模式下不会有两次询问(是否签署、是否提交) # -extensions :证书扩展项,设置的扩展项优先于配置文件指定的扩展项。 # -notext :取消证书的输出显示 # -md sha256 :指定单向加密算法 # -in file :指定要被CA签署的单个证书请求文件。根CA为其他证书签署时使用。 # -out file :证书的输出文件,同时也会输出到屏幕。不指定时默认输出到stdout。 # -cert file :CA自己的证书文件 # -keyfile arg :指定签署证书请求时的私钥文件,即CA自己的私钥文件。 } openssl ca -batch -config /etc/pki/tls/openssl.cnf \ -days 36500 -notext \ -md sha256 -in server.csr -out server.crt \ -cert ca.crt -keyfile ca.key

openssl x509用法 (签署和自签署)

主要用于输出证书信息,也能够签署证书请求文件、自签署、转换证书格式等

openssl x509工具 不会使用openssl配置文件中的设定,而是完全需要自行设 定或者使用该伪命令的默认值,它就像是一个完整的小型的CA工具箱 。

选项非常多,所以分段解释。

【输入输出选项:】 -in filename :指定证书输入文件,若同时指定了"-req"选项,则表示输入文件为证书请求文件。 -out filename :指定输出文件 -md2|-md5|-sha1|-mdc2:指定单向加密的算法。 【信息输出选项:】 -text:以text格式输出证书内容,即以最全格式输出, :包括public key,signature algorithms,issuer和subject names,serial number以及any trust settings. -certopt option:自定义要输出的项 -noout :禁止输出证书请求文件中的编码部分 -pubkey :输出证书中的公钥 -modulus :输出证书中公钥模块部分 -serial :输出证书的序列号 -subject :输出证书中的subject -issuer :输出证书中的issuer,即颁发者的subject -subject_hash :输出证书中subject的hash码 -issuer_hash :输出证书中issuer(即颁发者的subject)的hash码 -hash :等价于"-subject_hash",但此项是为了向后兼容才提供的选项 -email :输出证书中的email地址,如果有email的话 -startdate :输出证书有效期的起始日期 -enddate :输出证书有效期的终止日期 -dates :输出证书有效期,等价于"startdate+enddate" -fingerprint :输出指纹摘要信息 输出证书某些信息的时候,可以配合"-noout"选项,然后再指定某些项来使用。例如: openssl x509 -in cert.pem -noout -text openssl x509 -in cert.pem -noout -startdate -enddate 【签署选项:】 ***************************************************************************************** * 伪命令x509可以像openssl ca一样对证书或请求执行签名动作。注意,openssl x509 * * 不读取配置文件,所有的一切配置都由x509自行提供,所以openssl x509像是一个"mini CA" * ***************************************************************************************** -signkey filename:该选项用于提供自签署时的私钥文件,自签署的输入文件"-in file"的file可以是证书请求文件,也可以是已签署过的证书。-days arg:指定证书有效期限,默认30天。 -x509toreq:将已签署的证书转换回证书请求文件。需要使用"-signkey"选项来传递需要的私钥。 -req:x509工具默认以证书文件做为inputfile(-in file),指定该选项将使得input file的file为证书请求文件。 -set_serial n:指定证书序列号。该选项可以和"-singkey"或"-CA"选项一起使用。 :如果和"-CA"一起使用,则"-CAserial"或"-CAcreateserial"选项指定的serial值将失效。 :序列号可以使用数值或16进制值(0x开头)。也接受负值,但是不建议。 -CA filename :指定签署时所使用的CA证书。该选项一般和"-req"选项一起使用,用于为证书请求文件签署。 -CAkey filename :设置CA签署时使用的私钥文件。如果该选项没有指定,将假定CA私钥已经存在于CA自签名的证书文件中。 -CAserial filename:设置CA使用的序列号文件。当使用"-CA"选项来签名时,它将会使用某个文件中指定的序列号来唯一标识此次签名后的证书文件。 :这个序列号文件的内容仅只有一行,这一行的值为16进制的数字。当某个序列号被使用后,该文件中的序列号将自动增加。 :默认序列号文件以CA证书文件基名加".srl"为后缀命名。如CA证书为"mycert.pem",则默认寻找的序列号文件为"mycert.srl" -CAcreateserial :当使用该选项时,如果CA使用的序列号文件不存在将自动创建:该文件将包含序列号值"02"并且此次签名后证书文件序列号为1。 :一般如果使用了"-CA"选项而序列号文件不存在将会产生错误"找不到srl文件"。 -extfile filename :指定签名时包含要添加到证书中的扩展项的文件。 【CERTIFICATE EXTENSIONS】 -purpose:选项检查证书的扩展项并决定该证书允许用于哪些方面,即证书使用目的范围。 basicConstraints:该扩展项用于决定证书是否可以当作CA证书。格式为basicConstraints=CA:true | false :1.如果CA的flag设置为true,那么该证书允许作为一个CA证书,即可以颁发下级证书或进行签名; :2.如果CA的flag设置为false,那么该证书就不能作为CA,不能为下级颁发证书或签名; :3.所有CA的证书中都必须设置CA的flag为true。 :4.如果basicConstraints扩展项未设置,那么证书被认为可疑的CA,即"possible CA"。 keyUsage:该扩展项用于指定证书额外的使用限制,即也是使用目的的一种表现方式。 :1.如果keyUsage扩展项被指定,那么该证书将又有额外的使用限制。 :2.CA证书文件中必须至少设置keyUsage=keyCertSign。 :3.如果设置了keyUsage扩展项,那么不论是否使用了critical,都将被限制在指定的使用目的purpose上。

范例

#使用x509工具自建CA。由于x509无法建立证书请求文件,所以只能使用openssl req来生成请求文件,然后使用x509来自签署。 openssl req -new -keyout key.pem -out req.csr openssl x509 -req -in req.csr -signkey key.pem -out x509.crt #x509也可以用来签署他人的证书请求,即为他人颁发证书。注意,为他人颁发证书时,确保serial文件存在,建议使用自动创建的选项"-CAcreateserial"。 openssl x509 -req -in req.csr -CA ca.crt -CAkey ca.key -out x509.crt -CAcreateserial # 用这个可以避免一些错误

范例: k8s签署证书